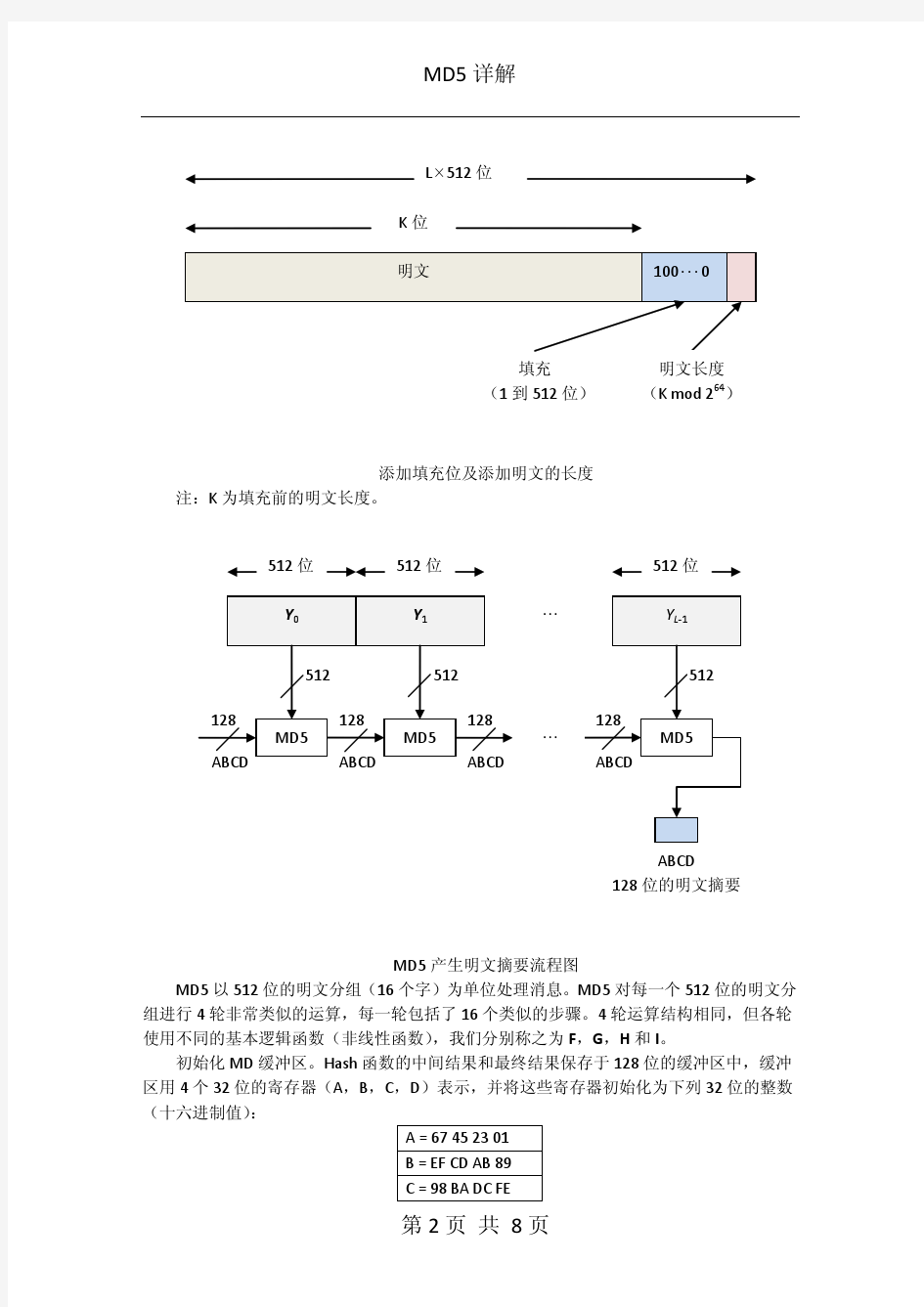

MD5

OFFICE 2010的下载、安装、kms激活的资源和详细教程

OFFICE 2010 VOL X86、X64的下载、安装、kms激活的资源和详细教程 简单的说Vol是大客户版,零售版是个人用户版。 零售版安装需要序列号,需要电话激活。 VOL版安装不需要序列号,要kms模式——本地激活服务。 个人感觉:零售版多少万人用有限的几个序列号,电话激活,只有在微软默许的情况下才能应用。 vol版的安装、激活模式受制于微软的地方很少。 就像win7的软激与硬刷的道理一样,零售版激活霸道,VOL大客户才是王道。为了说明这个道理,我在本文第六部分KMS激活理论里引用了别人的文章,说得很清楚。 我有一个提议:凡受益于此教程激活了office2010的朋友,请回帖时说明一下已经激活,让大家了解一下成功率。 一、下载:(新近增加64位大客户版本) A、文件1:Office 2010 vol X86“大客户”版本 SW_DVD5_Office_Professional_Plus_2010_W32_ChnSimp_MLF_X16-5252 8.iso 语言:简体中文 下载地址: (1)、https://www.wendangku.net/doc/2614534236.html,/soft/view-44973.html (2)、[Office.2010.中文专业加强版.VLC 版].SW_DVD5_Office_Professional_Plus_2010_W32_ChnSimp_MLF_X16-52 528.iso (883.38 MB) (3) https://www.wendangku.net/doc/2614534236.html,/2008-B/SW_DVD5_Office_Pro_Plus_2010_W32_7 https://www.wendangku.net/doc/2614534236.html,.rar (4) ftp://10.72.33.20/Pub1/Software/Microsoft/Office/Office.2010/SW_DVD5_Offic e_Professional_Plus_2010_W32_ChnSimp_MLF_X16-52528.ISO 文件大小:883.38 MB (926,285,824 字节) MD5值:62123980d01d31adf53a71d756a746fc SHA1值:8ced13ac8ce7c8db10337be922b5e556c36c420f 注:原115盘的下载地址已失效,现提供新的下载地址,为了保证资源的有效,会提供多组,但未来得及核对,请自行检查md5及sha1值,自行查毒。 B、文件2:OFFICE 2010 X64"大客户"版本 SW_DVD5_Office_Professional_Plus_2010_64Bit_ChnSimp_MLF_X16-5253 4.ISO 地址1: SW_DVD5_Office_Professional_Plus_2010_64Bit_ChnSimp_MLF_X16-5253

手机手写教程--简单六步完美写号

简单六步完美写号1 联机 ·电脑请尽量使用Windows Xp系统;注服务器系统不行如WIM2003,数据线一根, ··电脑请先临时关闭的你防火墙,因为因各人设置不同,防火墙肯能会阻挡HW与手机的连接,端口打开失败。 ·电脑需要在COM9以下有空余端口;、 注:每次需要改写机身资料一定要进入诊断模式,即: 手机关机,按住T键,按电源键开机,手机振动后可以松开电源键,但是一直按住T键直到手机进入桌面,才松开T键, 成功会有以下现像: 手机用数据线联电脑后,电脑不会出现U盘模式,电脑属性里的网络适配器会多出一个MOTO的网卡,手机没有任何提示你已联机当然也不会出现U盘提示,但电脑会找到新的硬件并安装成功。 以上做成功了,你可以看到以下画面。

2、使用HW联机创建端口 1. 设置HW 点击login后点ok解锁才能开始设置setting页面!要点 nvt enable的勾记得去掉

2.端口页面(图片设置不对随便填的看下面要点) 要点:Port:11008 IP地址设为:192.168.16.2 (Droidx和Droid2必须设为这个IP地址) Com:随意选记得选大点别和电脑原来的冲突了 3.点击 Create com 不久会出现英文提示Connect…… 表示联机成功。

3、使用CDMA workshop写入 imsi akey PRL an 1 .选择相应的com口,点击 connect ,点击read能读出手机信息表示成功。 2.接着来到 Security页面 SPC项目输入000000 点击SPC-send 会提示手机解锁成功。 3.接着来到Nam页面:(点下read读一下,按照下面的修改) MIN:填 imsi 后10位 Dir:填imis 前10位 MCC: 460 MNC:03 SID: 你号码开户的归属地 SID (在 CDMA SID.txt查询,文档在我的软件包内)

信息安全等级测评师培训教程初级学习笔记

. 第一章网络安全测评 1.1 网络全局 1.1.1 结构安全 a)应保证主要网络设备的业务处理能力有冗余空间,满足业务高峰期需要 b)应保证网络各个部分的带宽满足业务高峰期需要; c)应在业务终端与业务服务器之间进行路由控制建立安全的访问路径; d)应绘制与当前运行情况相符的网络拓扑结构图; e)应根据各部分的工作职能、重要性和所涉及信息的重要程度等因素,划分不同的子网和网段,并按照方便管理和控制的原则为各子网、网段分配地址段 f)应避免将重要网段部署在网络边界处且直接连接外部信息系统,重要网段与其他网段之间采取可靠的技术隔离手段 g)应按照对业务服务的重要次序来制定带宽分配优先级别,保证在网络发生拥堵时优先保护重要主机。 1.1.2 边界完整性检查 a)应能够对非授权设备私自联到内部网络的行为进行检查,准确定位,并对其进行有效阻断;技术手段:网络接入控制,关闭网络设备未使用的端口、IP/MAC地址绑定等 管理措施:进入机房全程陪同、红外视频监控等 b)应能够对内部网络用户私自联到外部网络的行为进行检查,准确定位,并对其进行有效阻断; 1.1.3 入侵防范 a)应在网络边界处监视以下攻击行为:端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP碎片攻击和网络蠕虫攻击等; b)当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警 优质范文. . 1.1.4 恶意代码防范 a)应在网络边界处对恶意代码进行检测和清除;

b)应维护恶意代码库的升级和检测系统的更新 1.2 路由器 1.2.1 访问控制 a)应在网络边界处部署访问控制设备,启用访问控制功能; 能够起访问控制功能的设备有:网闸、防火墙、路由器和三层路由交换机等 b)应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级;c)应对进出网络的信息内容进行过滤,实现对应用层HTTP, FTP, TELNET, SMTP, POP3等协议命令级的控制 d)应在会话处于非活跃一定时间或会话结束后终止网络连接; e)应限制网络最大流量数及网络连接数; 路由器可根据IP地址、端口、协议来限制应用数据流的最大流量; 根据IP地址来限制网络连接数 路由器的带宽策略一般采用分层的带宽管理机制,管理员可以通过设置细粒度的带宽策略,对数据报文做带宽限制和优先级别设定,还可以通过源地址、目的地址、用户和协议4个方面来限制带宽 f)重要网段应采取技术手段防止地址欺骗 地址欺骗中的地址可以使MAC地址,也可以使IP地址。目前发生比较多的是ARP地址欺骗,ARP地址欺骗是MAC地址欺骗的一种。ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的低层协议,负责将某个IP地址解析成对应的MAC地址。 ARP欺骗分为2种,一种是对网络设备ARP表的欺骗,另一种是对内网PC的网关欺骗。 解决方法:1在网络设备中把所有PC的IP-MAC输入到一个静态表中,这叫IP-MAC绑定; 2.在内网所有PC上设置网关的静态ARP信息,这叫PC IP-MAC绑定。 一般要求2个工作都要做,称为IP-MAC双向绑定 g)应按用户和系统之间的允许访问规则,决定允许或拒绝用户对受控系统进行资源访问,控制粒度为单个用户 h)应限制具有拨号访问权限的用户数量 优质范文. . 1.2.2 安全审计网络设备运行状况、网络流量、用户行为等进行日志记录;a)应对网络系统中的事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相b)审计记录

CTD验证标准

eCTD验证标准 2019年9月

序号描述说明 严重程度1.1文件数量统计显示当前序列中包含的所有文件的数量。提示信息1.2文件大小统计 显示当前序列所有文件的总容量大小。 提示信息2.1文件夹不能为空 序列文件夹目录结构中不允许存在空文件夹(文件夹没有文件或子文件夹)。错误2.2不能超出文件大小限制超出允许大小的文件会提示警告信息。 普通单个文件最大允许500MB,单个SAS XPT文件可支持4GB。 警告2.3不允许未被引用的文件文件夹目录下的所有文件必须在骨架文件(index.xml或cn-regional.xml)中被有所引用,否则提示错误信息。 错误 2.4文件类型(文件扩展名检查) 所有被引用文件必须有且仅有一个文件扩展名,文件扩展名必须在eCTD技术规范规定的可接受的文件类型列表内。 错误2.5文件和文件夹命名规范必须正确文件和文件夹的命名规则必须符合eCTD技术规范第3.3.2章节的规定。错误2.6m1文件夹存在但是不存放单个文件 m1文件夹必须存在并且必须仅包含子文件夹而不是单个文件。错误2.7 util文件夹必须存在且包含的文件必须正确 util文件夹必须存在 并检查该文件夹中的下列文件: - ich-ectd-3-2.dtd (checksum必须符合ICH发布的值)- cn-regional.xsd (checksum必须符合NMPA发布的值)- xml.xsd (checksum必须符合NMPA发布的值)- xlink.xsd (checksum必须符合NMPA发布的值) - ich-stf-v2-2.dtd (checksum必须符合ICH发布的值)- ectd-2-0.xsl (checksum必须符合ICH发布的值) - cn-regional.xsl (checksum必须符合NMPA发布的值) - ich-stf-stylesheet-2-3.xsl (checksum必须符合ICH发布的值)- ich-stf-stylesheet-2-2a.xsl (checksum必须符合ICH发布的值) 请注意,只有在当前序列使用到STF时才需要检查ich-stf-v2.2.dtd和stf样式表。另外,在STF中,ich-stf-stylesheet-2-3.xsl和ich-stf-stylesheet-2-2a.xsl样式表均可以被引用,此项验证标准仅检查在STF中被引用到的样式表是否在util\style文件夹中存在以及其checksum是否符合规范。 错误 2.8序列号根文件夹不允许其他文件根文件夹(申请序列文件夹)除技术规范明确允许的文件外,不能有其他文件。错误2.9序号文件夹要求序列文件夹名称必须仅包含4个数字。错误 eCTD验证标准 1 - 基础识别 2 - 文件/文件夹

【系统分析师】教程知识点精讲之网络安全

【系统分析师】教程知识点精讲之网络安全 网络安全 【结构】防火墙、入侵检测、反病毒 【防火墙】 应用网关型防火墙部署在局域网内,通过代理技术参与到一个TCP 连接的全过程。从内部发出的数据包经过这样的防火墙处理后,就好像是源于防火墙外部网卡一样,从而可以达到隐藏内部网结构的作用。它的核心技术就是代理服务器技术。是最安全的防火墙,内外网计算机不能直接建立TCP连接。 包过滤型防火墙工作在网络层和传输层,通过过滤规则来确定数据包是否能通过。 防火墙把网络划分为几个不同的区域,一般把对外提供网络服务的设备放置(如FTP服务器,WWW服务器)于DMZ(DeMilitarized Zone)非军事区。非安全系统与安全系统之间的缓冲区,该区域位于企业内部网络和外部网络之间。 防火墙局限 ·限制关闭有用但有隐患服务,给用户带来不便; ·只能防止外部对内部的攻击,对于网络内部发生的攻击事件无能为力; ·不能防范不经过防火墙的攻击; ·带来传输延迟、瓶颈、单点失效; ·不能完全防止受病毒感染文件传输; 【入侵检测】 入侵检测技术:目的在于提供实时的入侵检测及采取相应的防护手段,他的能力要点在于能够对付来自内部的攻击。 1、常用检测方法:

a)特征检测:对已知的攻击或入侵的方式作出确定性的描述,形成相应的事件模式。准确率较高,但对于无经验的入侵与攻击行为无能为力。 b)统计检测:常用于异常检测,统计模型中常用的检测参数包括:审计事件的数量、间隔时间、资源消耗情况等。 c)专家系统:依赖于知识库对入侵进行检测,入侵的特征抽取与表达是入侵检测专家系统的关键。有效性完全取决于专家系统知识库的完备性。 2、入侵检测产品 a)基于网络的入侵检测(NIDS):能够检测到来自网络的攻击和超过授权的非法访问,不需要改变服务器等主机的配置,不会影响业务性能,发生故障时不会影响正常业务的运行,部署风险比主机入侵检测系统少,安装方便,网络性能和透明度好。 b)基于主机的入侵检测(HIDS):可提供更详细的信息,误报率比NIDS要低,可部署到不需要广泛入侵检测或网络带宽较低的系统。 3、发展方向:分布式入侵检测,智能化入侵检测,全面的安全防御方案。 入侵检测系统一般包括: 事件产生器:收集数据,将数据转化为事件。 事件分析器:分析事件; 事件数据库:存放有关事件的各种中间结果和最终数据; 响应单元:根据报警信息作出各种反应,包括断网、改变文件属性、发出提示引起操作人员注意等。 【病毒防护】 根据病毒感染的途径和采用的核心技术不同,计算机病毒可分为: 文件型病毒:感染可执行文件(EXE和COM); 引导型病毒:影响磁盘的引导扇区; 宏病毒:感染使用某些程序创建的文本文档(如word文档)、数据库、电子表格等文件;

常见校验算法

常见校验算法 一、校验算法 奇偶校验 MD5校验 求校验和 BCC(Block Check Character/信息组校验码),好像也是常说的异或校验方法 CRC(Cyclic Redundancy Check/循环冗余校验) LRC(Longitudinal Redundancy Check/纵向冗余校验) 二、奇偶校验 内存中最小的单位是比特,也称为“位”,位有只有两种状态分别以1和0来标示,每8个连续的比特叫做一个字节(byte)。不带奇偶校验的内存每个字节只有8位,如果其某一位存储了错误的值,就会导致其存储的相应数据发生变化,进而导致应用程序发生错误。而奇偶校验就是在每一字节(8位)之外又增加了一位作为错误检测位。在某字节中存储数据之后,在其8个位上存储的数据是固定的,因为位只能有两种状态1或0,假设存储的数据用位标示为1、1、1、0、0、1、0、1,那么把每个位相加(1+1+1+0+0+1+0+1=5),结果是奇数,那么在校验位定义为1,反之为0。当CPU读取存储的数据时,它会再次把前8位中存储的数据相加,计算结果是否与校验位相一致。从而一定程度上能检测出内存错误,奇偶校验只能检测出错误而无法对其进行修正,同时虽然双位同时发生错误的概率相当低,但奇偶校验却无法检测出双位错误 三、MD5校验 MD5的全称是Message-Digest Algorithm 5,在90年代初由MIT的计算机科学实验室和RSA Data Security Inc 发明,由MD2/MD3/MD4 发展而来的。MD5的实际应用是对一段Message(字节串)产生fingerprint(指纹),可以防止被“篡改”。举个例子,天天安全网提供下载的MD5校验值软件WinMD5.zip,其MD5值是1e07ab3591d25583eff5129293dc98d2,但你下载该软件后计算MD5 发现其值却是81395f50b94bb4891a4ce4ffb6ccf64b,那说明该ZIP已经被他人修改过,那还用不用该软件那你可自己琢磨着看啦。 四、求校验和 求校验和其实是一种或运算。如下: //-------------------------------------------------------------------------------------------------- //如下是计算校验位函数 // checkdata,包括起始位在内的前九位数据的校验和 //-------------------------------------------------------------------------------------------------- unsigned char CLU_checkdata(void) { //求校验和 unsigned char checkdata=0; for(point=0;point<9,TI=1;point++) { checkdata=checkdata | buffer[point]; } return(checkdata); } 四、BCC(Block Check Character/信息组校验符号)

pot lav解码 m R渲染教程

【教程】potplayer + LAV + madVR 高清播放器设置 本教程适用于习惯potplayer播放器,对PC高清播放有需求的用户,尤其是动漫爱好者,并且最好有一定的硬件配置支持(madVR比较吃显卡性能,GTX650M、GT730以上压力不大,对显卡没信心请移步archives/4384)。 LAV+madVR可能是目前为止播放效果最接近完美的家用方案,而potplayer是大家比较喜欢的播放器,三者结合可以使播放画面有质的提升。可能有些人会说,你折腾这么多真的有卵用吗?我的pot默认/QQ/暴风影音不够用吗?诚然,在如今的快餐时代,很多人满足于一两百百M一部的网络视频,这篇教程确实不适合他们。然而但凡对感官有一些追求的人,在经过精心的调试,下载/购买来巨大的蓝光转码/蓝光,通过良好的显示器最终看到画质的提升,心里一定觉得没有白费功夫。(即使写完我也觉得这教程又臭又长) 本文基于对VCB-S教程的理解,经参考各种信息整理实践后写成。原教程是使用完美解码作为载体,长久未更新,因为64位技术发展,且楼主使用后发现其对win10兼容性欠佳,故而自己写一篇。从零开始入门,尽量对小白友好,因此篇幅可能较长且图会比较多。只教如何设置,具体原因不作解释(也没这个本事解释清楚)。 楼主见识浅薄,如有错误或不足,还望各位大神轻喷并指正。 最后感谢@LittlePox 大神,大家可以上下载各种动漫Bdrip,还有更多科普。 【文件准备】 如果是64位用户强烈建议以下软件全部使用64bit(x64)版本(以下均以64位为例),否则全部使用32bit(x86)版本。查看方式右击我的电脑/计算机/此电脑-属性,在系统类型一栏。 1、potplayer播放器: 点击64bit download,安装过程可以无脑下一步。 2、LAV Filters分离解码器:页面往下稍微拉一下。建议如图下载左边的安装版,安装过程可以无脑下一步,记住装在哪里。 Files\LAV Filters 3、madVR渲染器:点击下载压缩包。解压到某处,不能删除,记住位置。【注意:目录不得有中文字符!!】找到解压后的文件,右击-以管理员身份运行一下,然后关闭。

5360刷机详细教程

S5360刷机详细教程: 第一,先取得你手机的ROOT权限,要用到以下两个软件。 1)在网上下载S5360 ROOT专用的update.zip,然后放到你的SD卡中,不要解压,直接放进去就可以,然后按下开机+音量上键+HOME键,进去后,有一个for SD card,选择你刚刚复制进去的update.zip,然后运行,这样你就可以获得ROOT权限了。 第二,准备。 2)先做备份,你的电话号码全部放到你的SD中去。(联系人导出到SD卡) 3)准备刷机用的软件,Odin3_v1.83.exe。 4)准备你的刷机的程序。 5)版本下载地址: 以下是教你如何查看,在程序的设置里面,关于手机里面有一个内核版本,打开,记下版本号,我的是S5360ZCKK2,然后到网上下载,下载下来后,里面有以下几个文件, totoro_0623.pit DefaultCalDataWithBoot_S5360ZCKK2_REV05.tar.md5 PDA_S5360ZCKK2_REV05.tar. md5 GT-S5360-MULTI-CSC-OZHKK2.tar. md5 MODEM_S5360ZCKK2_REV05.tar. md5 第三,安装5630的驱动,可以在网上下载下来。 第四,准备刷机 1)运行Odin3_v1.83.exe刷机平台

2)选择文件 3) 除默认的Auto Reboot F.Reset Time前打勾外其它地方均不打勾 准备好以后所有资料后,进行下一步。 4)刷机模式的进入,手机关机按音量下+HOME+POWER ON出现第一界面后再按下音量上进入刷机模式5)通过数据线连接电脑确认刷机平台认出COM口【COM口处会变为***】 6)按下“Start”开始刷机刷机过程中平台上方会有进度条 7)刷机平台出现绿色“PASS”后刷机完成手机会自动重启 心得:刷机时,刷机模式的进入,注意操作按键(音量下+HOME+POWER ON),不能按错,然后再按音量上。 文件的选择,我在刷机时,出现MD5校验错误,请注意文件的名字,不能错,不然就会出现MD5校验错 误。我把文件放大一下,大家可以看清楚。

配置OSPF身份验证和MD5验证

步骤 1. 将R1 配置为使用OSPF 简单身份验证。 要在R1 上启用简单身份验证,请在全局配置提示符下使用router ospf 1 命令进入路由器配置模式。然后发出area 0 authentication 命令以启用身份验证。 R1(config)#router ospf 1 R1(config-router)#area 0 authentication 00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL to DOWN, Neighbor Down: Dead timer expired 00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL to Down: Interface down or detached area 0 authentication命令可对区域0 中的所有接口启用身份验证。通常,在R1 上只需使用该命令便可成功配置身份验证,因为R1 无须支持任何其它类型的身份验证。 最后,您将看到一条说明R1 与R2 的相邻关系已解除的控制台消息。R1 路由表中的所有OSPF 路由全都消失,直至它能够向R2 验证路由。即使未配置口令,R1 仍会要求所有邻居在OSPF 路由消息和更新中使用身份验证。 要为R1 配置简单身份验证口令,请进入连接至R2 的链路所对应的接口配置模式。然后发出 ip ospf authentication-key cisco123命令。该命令将身份验证口令设置 为cisco123。 R1(config-router)#interface S0/0/0 R1(config-if)#ip ospf authentication-key cisco123 步骤 2. 将R2 配置为使用OSPF 简单身份验证。 您已经在R1 上为整个区域配置了身份验证。由于R2 同时支持简单身份验证和MD5 身份验证,因此应在接口级别输入命令。 进入接口S0/0/0 的接口配置模式。利用ip ospf authentication 命令指明您要使用简单身份验证。然后发出ip ospf authentication-key cisco123命令将身份验证口令设置 为cisco123。 R2(config)#interface S0/0/0 R2(config-if)#ip ospf authentication R2(config-if)#ip ospf authentication-key cisco123 完成上述配置任务之后,您应该会看到一条控制台消息,该消息表明R1 与R2 之间的相邻关系已重新建立。OSPF 路由被重新加入路由表中。

黑客技术初级教程

当然大多数攻击成功的范例还是利用了系统软件本身的漏洞。造成软件漏洞的主要原因在于编制该软件的程序员缺乏安全意识。当攻击者对软件进行非正常的调用请求时造成缓冲区溢出或者对文件的非法访问。其中利用缓冲区溢出进行的攻击最为普遍,据统计80%以上成功的攻击都是利用了缓冲区溢出漏洞来获得非法权限的。关于缓冲区溢出在后面用专门章节来作详细解释。 无论作为一个黑客还是一个网络管理员,都需要掌握尽量多的系统漏洞。黑客需要用它来完成攻击,而管理员需要根据不同的漏洞来进行不同的防御措施。了解最新最多的漏洞信息,可以到诸如Rootshell(www.rootshell.com)、Packetstorm(packetstorm.securify.com)、Securityfocus(www.securityfocus.com)等网站去查找。 2.权限的扩大 系统漏洞分为远程漏洞和本地漏洞两种,远程漏洞是指黑客可以在别的机器上直接利用该漏洞进行攻击并获取一定的权限。这种漏洞的威胁性相当大,黑客的攻击一般都是从远程漏洞开始的。但是利用远程漏洞获取的不一定是最高权限,而往往只是一个普通用户的权限,这样常常没有办法做黑客们想要做的事。这时就需要配合本地漏洞来把获得的权限进行扩大,常常是扩大至系统的管理员权限。 只有获得了最高的管理员权限之后,才可以做诸如网络监听、打扫痕迹之类的事情。要完成权限的扩大,不但可以利用已获得的权限在系统上执行利用本地漏洞的程序,还可以放一些木马之类的欺骗程序来套取管理员密码,这种木马是放在本地套取最高权限用的,而不能进行远程控制。例如一个黑客已经在一台机器上获得了一个普通用户的账号和登录权限,那么他就可以在这台机器上放置一个假的su程序。一旦黑客放置了假su程序,当真正的合法用户登录时,运行了su,并输入了密码,这时root密码就会被记录下来,下次黑客再登录时就可以使用su变成root了。 攻击的善后工作 1.日志系统简介 如果攻击者完成攻击后就立刻离开系统而不做任何善后工作,那么他的行踪将很快被系统管理员发现,因为所有的网络操作系统一般都提供日志记录功能,会把系统上发生的动作记录下来。所以,为了自身的隐蔽性,黑客一般都会抹掉自己在日志中留下的痕迹。想要了解黑客抹掉痕迹的方法,首先要了解常见的操作系统的日志结构以及工作方式。Unix的日志文件通常放在下面这几个位置,根据操作系统的不同略有变化 /usr/adm——早期版本的Unix。 /Var/adm新一点的版本使用这个位置。 /Varflort一些版本的Solaris、Linux BSD、Free BSD使用这个位置。 /etc,大多数Unix版本把Utmp放在此处,一些Unix版本也把Wtmp放在这里,这也是Syslog.conf的位置。 下面的文件可能会根据你所在的目录不同而不同:

什么是MD5码怎样校验MD5码

什么是MD5码?怎样校验MD5码? 2008-02-06 01:22 下载WinMD5校验器 为了确保您所下载的文件是完整和安全可靠的,我们建议您使用MD5校验,这里将介绍什么是MD5校验和如何使用MD5工具进行校验。 什么是MD5码? MD5码是message-digest algorithm 5(信息-摘要算法)的缩写,被广泛用于加密和解密技术上,它可以说是文件的“数字指纹”。 任何一个文件,无论是可执行程序、图像文件、临时文件或者其他任何类型的文件,也不管它体积多大,都有且只有一个独一无二的MD5信息码,并且如果这个文件被修改过,它的MD5码也将随之改变。 MD5码有什么用? 我们可以通过对比同一文件的MD5码,来校验这个文件是否被“篡改”过。 当我们下载了文件后,如果想知道下载的这个文件和官方网站的原始文件是否一模一样,就可以给自己下载的文件做个MD5码校验。 MD5码如何使用? 1、下载官方提供的MD5码校验工具下载WinMD5校验器 2、运行MD5码校验工具如WinMD5、MD5Check.exe 等 3、将要检查的文件拖动到窗口内,选择计算等待生成MD5码 4、检查生成的MD5码是否与官方网站提供的相同 5、如果得到的MD5码和官方网站公布的相同,可确认所下载的文件是完整且正确的。 6、如果MD5码和官方网站公布的不同,说明你下载的文件不完整或在网络下载的过程中出现错误,请您重新下载;也有可能该文件已被别人修改,为防止他人更改该文件时放入病毒或木马,请不要使用该客户端。 又文: 什么是MD5?怎样用MD5来校验下载的iso镜像文件? 一、什么是MD5? MD5 是一种加密技术,其典型应用是对一段Message(字节串)产生fingerprint(指纹),以防止被“篡改”。举个例子,警察可以根据指纹来指认犯罪嫌疑人,那么,我们就可以根据文件的MD5 值来验证文件是否原始文件,以防止被篡改、加

黑客教程:Webmail攻防实战

Webmail是指利用浏览器通过web方式来收发电子邮件的服务或技术,不需借助邮件客户端,可以说只要能上网就能使用webmail,极大地方便了用户对邮件的收发。对于不能熟练使用邮件客户端,或者在网吧不便使用邮件客户端的用户来说,webmail更是必不可少的选择。Email能够成为当今internet上应用最广泛的网络服务,webmail可谓功不可没。 由于用户的使用不当或者webmail系统的开发不周,都有可能给webmail的使用带来更多的安全威胁。同样,webmail系统作为当今电子邮件系统的重要组成部份,它的安全性也是不可忽视的。 一、邮件地址欺骗 邮件地址欺骗是非常简单和容易的,攻击者针对用户的电子邮件地址,取一个相似的电子邮件名,在webmail 的邮箱配置中将“发件人姓名”配置成与用户一样的发件人姓名(有些webmail系统没有提供此功能),然后冒充该用户发送电子邮件,在他人收到邮件时,往往不会从邮件地址、邮件信息头等上面做仔细检查,从发件人姓名、邮件内容等上面又看不出异样,误以为真,攻击者从而达到欺骗的目的。例如某用户的电子邮件名是wolfe,攻击者就会取w0lfe、wo1fe、wolfee、woolfe之类相似的电子邮件名来进行欺骗。虽然免费的午餐越来越难吃,但还是有很多用户使用的是免费电子邮箱,通过注册申请,攻击者很容易得到相似的电子邮件地址。 人们通常以为电子邮件的回复地址就是它的发件人地址,其实不然,在RFC 822中明确定义了发件人地址和回复地址可以不一样,熟悉电子邮件客户端使用的用户也会明白这一点,在配置帐户属性或撰写邮件时,可以指定与发件人地址不同的回复地址。由于用户在收到某个邮件时,虽然会检查发件人地址是否真实,但在回复时,并不会对回复地址做出仔细的检查,所以,如果配合smtp欺骗使用,发件人地址是要攻击的用户的电子邮件地址,回复地址则是攻击者自已的电子邮件地址,那么这样就会具有更大的欺骗性,诱骗他人将邮件发送到攻击者的电子邮箱中。 所谓害人之心不可有,防人之心不可无,鉴于邮件地址欺骗的易于实现和危险性,我们不得不时时提防,以免上当受骗。对于webmail系统而言,提供邮件信息头内容检查、smtp认证(如果该邮件系统支持smtp 的话)等服务技术,将邮件地址欺骗带来的危害降至最小是非常有必要的。对邮件用户而言,认真检查邮件的发件人邮件地址、发件人IP地址、回复地址等邮件信息头内容是很重要的。 二、Webmail暴力破解 Internet上客户端与服务端的交互,基本上都是通过在客户端以提交表单的形式交由服务端程序(如CGI、ASP等)处理来实现的,webmail的密码验证即如此,用户在浏览器的表单元素里输入帐户名、密码等信息并提交以后,服务端对其进行验证,如果正确的话,则欢迎用户进入自己的webmail页面,否则,返回一个出错页面给客户端。 籍此,攻击者借助一些黑客工具,不断的用不同的密码尝试登录,通过比较返回页面的异同,从而判断出邮箱密码是否破解成功。帮助攻击者完成此类暴力破解的工具有不少,如wwwhack、小榕的溯雪等,尤以溯雪的功能最为强大,它本身已经是一个功能完善的浏览器,通过分析和提取页面中的表单,给相应的表单元素挂上字典文件,再根据表单提交后返回的错误标志判断破解是否成功。

基于MD5的文件完整性校验

实验四、基于MD5的文件完整性校 验程序设计与实现 1、实验目的 ◆验证MD5的工作原理。 ◆编写并调试基于MD5的文件完整性校验程序。 2、实验设备与环境 连网PC机(至少一台)。 计算机硬件要求:Intel Pentium5 处理器、256MB以上内存,Ethernet 网卡,网线若干。 计算机软件要求:Windows XP/win7操作系统,TCP/IP协议,Visual studio 系统。 3、实验要求 能够以浏览的方式打开指定的文件 能够计算指定文件的MD5 能够将文件的MD5结果转换为大写 文件内容改变后能够判别文件已被篡改

4、实验步骤 步骤1: 使用VC++的应用程序生成向导(MFC AppWizard[exe])创建一个基于对话框的工程,该工程的名称为201200824302MD5 步骤2: 主界面的设计:

同时在类向导里面添加需要的变量: 步骤3:添加每一个按钮的响应事件3.1宏定义的添加: #include

#include

NSIS使用详解(图文详解版)

NSIS使用教程 NSIS简介: NSIS 是“Nullsoft 脚本安装系统”(Nullsoft scrīptable Installation System)的缩写,它是一个免费的Win32 安装、卸载系统,它的特点:脚本简洁高效;系统开销小;当然进行安装、卸载、设置系统设置、解压文件等等更不在话下,几乎可以做所有的事情。更多的功能请阅读蓝色网际的《NSIS帮助文档》。 对于制作NSIS的使用教程,蓝色网际是NSIS方面的专家,她的《NSIS帮助文档》就是一本NSIS的圣经,而对初学者来说,最头疼的莫过于一大堆看不懂的代码,对他们来说无异于一本天书。缘于此,特草此基础教程,希望NSIS专家们勿见笑,不当之处欢迎批评指正以期完善,也希望给初学者作个铺垫。 工具: NIS Edit+Nullsoft Installation System(NSIS) [此两款软件都可以到世纪主站上下载到] 思路:脚本向导+修改代码=个性化安装包 步骤: I.利用向导制作安装包: 1.安装上述两款,启动NIS Edit,在“文件”菜单中“新建脚本:向导”=>下一步”,如图1:附图 2.设置应用程序信息,如软件名称、版本、出版人等,如图2。 当然最一个网站可以留空,如果设置了,则安装包会生成一个对应网址的“Internet 快捷方式”。

3.设置程序选项,如安装包图标、安装程序文件、安装包语言[这里选“SimChinese”]、用户图形界面及压缩方式等, 我们可以选用默认值,也可以点击对应项目的按钮或下拉菜单更改设置,如下图3 附图 4.设置安装目录及授权信息,如图4后“下一步”:

《信息安全等级测评师培训教程(初级)》学习笔记

第一章 第二章 第三章网络安全测评 1.1 网络全局 1.1.1 结构安全 a)应保证主要网络设备的业务处理能力有冗余空间,满足业务高峰期需要 b)应保证网络各个部分的带宽满足业务高峰期需要; c)应在业务终端与业务服务器之间进行路由控制建立安全的访问路径; d)应绘制与当前运行情况相符的网络拓扑结构图; e)应根据各部分的工作职能、重要性和所涉及信息的重要程度等因素,划分不同的子网和网段,并按照方便管理和控制的原则为各子网、网段分配地址段 f)应避免将重要网段部署在网络边界处且直接连接外部信息系统,重要网段与其他网段之间采取可靠的技术隔离手段 g)应按照对业务服务的重要次序来制定带宽分配优先级别,保证在网络发生拥堵时优先保护重要主机。 1.1.2 边界完整性检查 a)应能够对非授权设备私自联到内部网络的行为进行检查,准确定位,并对其进行有效阻断; 技术手段:网络接入控制,关闭网络设备未使用的端口、IP/MAC地址绑定等 管理措施:进入机房全程陪同、红外视频监控等

b)应能够对内部网络用户私自联到外部网络的行为进行检查,准确定位,并对其进行有效阻断; 1.1.3 入侵防范 a)应在网络边界处监视以下攻击行为:端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP碎片攻击和网络蠕虫攻击等; b)当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警 1.1.4 恶意代码防范 a)应在网络边界处对恶意代码进行检测和清除; b)应维护恶意代码库的升级和检测系统的更新 1.2 路由器 1.2.1 访问控制 a)应在网络边界处部署访问控制设备,启用访问控制功能; 能够起访问控制功能的设备有:网闸、防火墙、路由器和三层路由交换机等 b)应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级;c)应对进出网络的信息内容进行过滤,实现对应用层HTTP, FTP, TELNET, SMTP, POP3等协议命令级的控制 d)应在会话处于非活跃一定时间或会话结束后终止网络连接; e)应限制网络最大流量数及网络连接数; 路由器可根据IP地址、端口、协议来限制应用数据流的最大流量;

rip MD5认证

通过邻居路由器之间的路由更新认证来防止无效的路由更新可能对网络造成的威胁和破坏对网络造成的威胁和破坏。。 【实验拓扑实验拓扑】】 注:以下实验假定已配置了RIP RIP V2路由协议及接口IP 地址地址。。 第一步第一步::在路由器Router1定义密钥链和密钥串定义密钥链和密钥串 Router1(config)#Router1(config)# key key chain chain zhao zhao !!定义一个密钥链zhao zhao,,进入密钥链配置模式密钥链配置模式 Router1(config Router1(config-- keychain)#keychain)# key key 1 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keya Router1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite !定义密钥1的接收存活期从2004 年10月1日至无限日至无限((infinite infinite))

Router1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite !定义密钥1的发送存活期为从2004年10月1日至无限日至无限 Rout Router1(config er1(config er1(config-- keychain)#keychain)# key key 6 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥6的密钥内容为keya keya Router1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite Router1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite 验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息 Router1#show Router1#show key key chain chain Key Key--chain chain ripkey:ripkey: key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send send lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) 第二步第二步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router1(Router1(config)#config)#config)# interface interface s 1/01/0 Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !! 定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证,,若不指明模式则缺省用

- CTD验证标准

- MD5[下载完成后先校验MD5值后安装,否者出错无法正常安装]

- 单片机常用校验方法

- C语言_MD5文件校验

- RIP V2 明文认证和MD5认证

- CAS配置数据源和MD5密码校验

- 配置OSPF身份验证和MD5验证

- 检验windows系统ISO文件是否原版的校验工具及MD5、SHA1、CRC的解释

- 已知Windows各版本的原版ISO镜像的卷标、 crc 以及md5校验值

- 基于MD5的文件完整性校验

- lol更新包md5校验失败解决方法介绍

- MD5[下载完成后先校验MD5值后安装,否者出错无法正常安装]

- 常见校验算法

- ospf MD5验证

- 一种云存储数据完整性验证方法

- MD5在数据库中实现数据完整性校验

- 如何使用“Hash文件信息校验” 工具

- 什么是MD5码怎样校验MD5码

- RIPv2明文认证和MD5认证

- 文件MD5校验