The Carnegie Mellon Statistical Language Modeling (CMU SLM)

The CMU Statistical Language Modeling Toolkit and its use in the1994ARPA CSR Evaluation

Ronald Rosenfeld

School of Computer Science

Carnegie Mellon University

Pittsburgh,Pennsylvania15213

ABSTRACT

The Carnegie Mellon Statistical Language Modeling(CMU SLM) Toolkit is a set of Unix software tools designed to facilitate language modeling work in the research community.The package,including source code,is freely available for research purposes.As of De-cember1994,the toolkit is in active use by23research groups in8 countries.It was recently used to process the2.5GB NAB corpus for the ARPA CSR community.In this paper,I?rst discuss the design principles and features of the toolkit.Then,I describe the composi-tion of the NAB corpus,and report on the ngram statistics,standard vocabulary and language models created using the SLM tools.

1.OVERVIEW OF THE CMU SLM

TOOLKIT

1.1.Introduction

The Carnegie Mellon University Statistical Language Modeling (CMU SLM)Toolkit is a set of Unix software tools designed to facilitate language modeling work in the research community. Some of the tools are used to process general textual data into:

word frequency lists and vocabularies

word bigram and trigram counts

vocabulary-speci?c word bigram and trigram counts

bigram-and trigram-related statistics

various Backoff[Katz87]bigram and trigram language models

Other tools use the resulted language models to compute:

perplexity

Out-Of-Vocabulary(OOV)rate

bigram and trigram hit ratios

distribution of Backoff cases

annotation of test data with language scores

The main motivation behind the CMU SLM Toolkit is to facilitate language modeling research.Conventional language modeling tech-nology can be learned quite quickly by reading a good tutorial(see for example[Jelinek89]).But for a research group beginning work on a human language project for which statistical language model-ing is useful,creating the necessary programs may be tedious,time consuming,and prone to error.The toolkit is meant to obviate the need for this“reinvention of the wheel”,and to allow such groups to devote their resources to other aspects of their system,or to fur-ther improvements in language modeling technology.To facilitate this last goal,the tools are designed as modular building blocks that can be manipulated and modi?ed,rather than as frozen recipes for producing a?nal model.

Another intended use for the tools is to allow different sites to meaningfully compare their baseline LM technology.Although the theoretical concepts behind backoff[Katz87],linear interpolation [Jelinek&Mercer80],Good-Turing discounting[Good53]and the like are quite clear to everyone in the?eld,there are still many im-plementational details that are left unspeci?ed in the literature.Such details can make a non-negligible difference in the?nal product, making cross-implementation comparisons harder to interpret.With the easy availability of the SLM Toolkit,its products can be used as a benchmark against which other implementations can be compared. The CMU SLM Toolkit,including source code,is freely available by anonymous ftp from Carnegie Mellon’s ftp server.See appendix

A for instructions.

1.2.Design Principles

The approach I took in designing the toolkit is that of simple step-by-step manipulation of data streams.Thus whenever possible I avoided large,complicated programs.Instead,I favored a collection of short simple programs that can be piped together to achieve the same functionality.This allows for’splicing-in’of new steps and for surgical modi?cation of the data,both being crucial for language modeling research.When the tools are piped together,no extra disk I/O is incurred and the additional overhead is minimal.

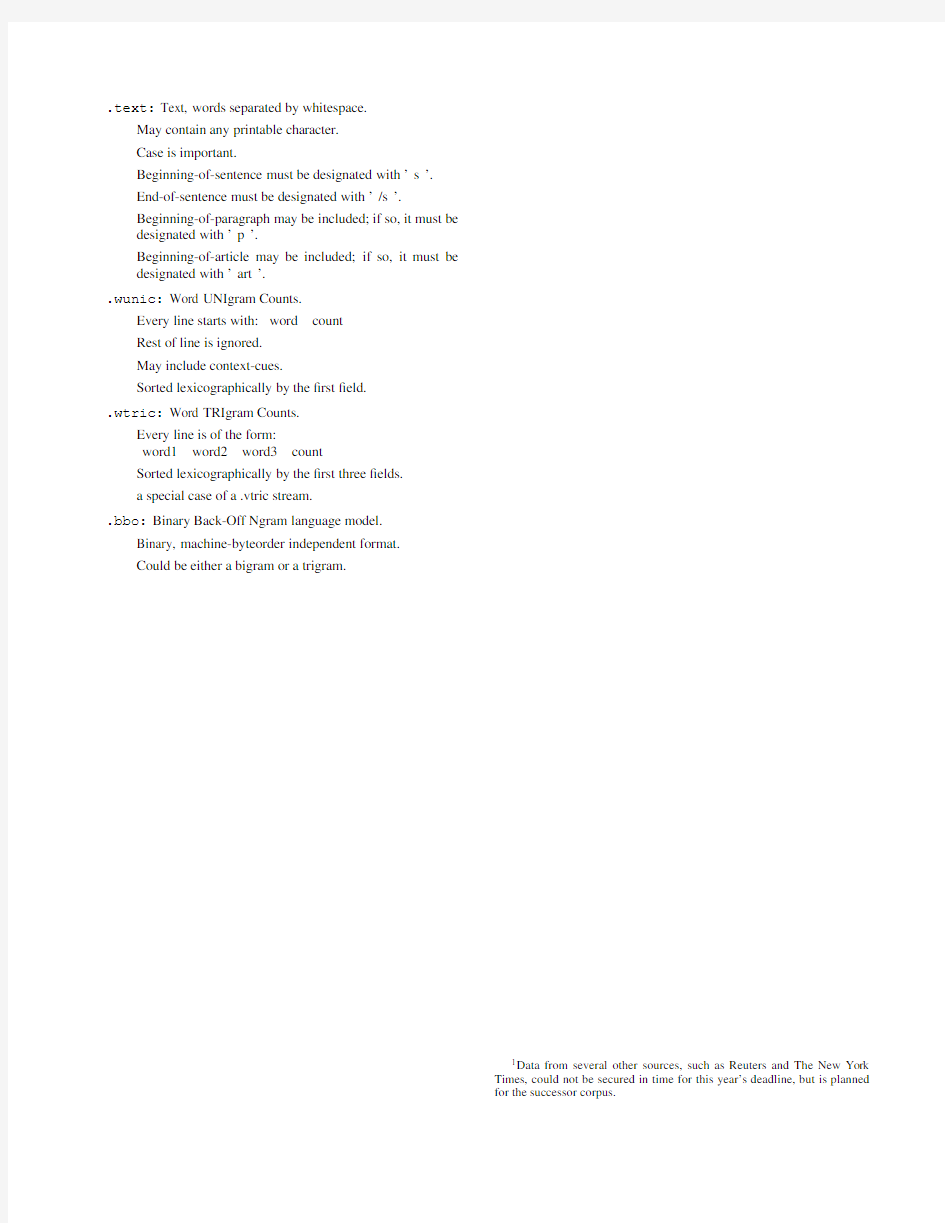

Thus most of the SLM tools are simple?lters that convert a data stream into a slightly different format.A typical low-level tool is named’abc2def’,meaning that it processes a.abc stream into a.def stream.A typical higher-level tool is named’abcTOxyz’, meaning that it uses a combination of lower-level tools to process a.abc stream into a.xyz stream.Exact de?nitions for all data stream formats are provided,so the user can create their own high-level tools by concatenating existing tools together.A few sample de?nitions are shown in table1.When data is stored in a?le,the data’s format is implied by the?lename’s extension.

1.3.Context Cues

The SLM tools view language data as a stream of words,possibly interspersed with"context cues".These are markers that are not a part of the application vocabulary,but which provide some context for the text around them,and are therefore potentially useful for language modeling.Currently,the following context cues are de?ned(in

.text:Text,words separated by whitespace.

May contain any printable character.

Case is important.

Beginning-of-sentence must be designated with’s’.

End-of-sentence must be designated with’/s’.

Beginning-of-paragraph may be included;if so,it must be

designated with’p’.

Beginning-of-article may be included;if so,it must be

designated with’art’.

.wunic:Word UNIgram Counts.

Every line starts with:word count

Rest of line is ignored.

May include context-cues.

Sorted lexicographically by the?rst?eld.

.wtric:Word TRIgram Counts.

Every line is of the form:

word1word2word3count

Sorted lexicographically by the?rst three?elds.

a special case of a.vtric stream.

.bbo:Binary Back-Off Ngram language model.

Binary,machine-byteorder independent format.

Could be either a bigram or a trigram.

1Data from several other sources,such as Reuters and The New York

Times,could not be secured in time for this year’s deadline,but is planned

for the successor corpus.

WSJ:The Wall Street Journal(1987-1992).

DJIS:The Dow Jones Information Service(a superset of the WSJ source;1992-1994).

The data was?rst cleaned,segmented and conditioned for linguistic research by Dave Graff at LDC.It was then further conditioned for use in speech recognition,using Doug Paul’s text conditioning tools[Paul&Baker92],which were improved and updated to better handle this corpus.This phase of the conditioning was done in parts by Dave Graff at LDC and by Nina Yuan at BBN.Another part of the data was copied over from the predecessor corpus(WSJ0),which was originally conditioned by Doug Paul at MIT-LL.

The output of the last stage,about2.5GB of text,was sent to the author at Carnegie Mellon,for processing into vocabularies,ngram counts and language models,using the SLM Toolkit.

Since the corpus was conditioned at multiple sites and under severe time pressure,some conditioning errors and processing glitches were only discovered after the data arrived at Carnegie Mellon.Returning the data to LDC for reprocessing was not feasible due to the time constraints.Instead,I used the following improvised?xes:

1.Unprintable characters were mapped to’#’.

2.Lines containing gross SGML format violation were discarded. These?xes were sent to LDC and were subsequently incorporated into the version of the corpus which LDC published on two cdroms (22-1.1and22-2.1).Many conditioning errors still remained,ef-fecting an estimated0.2%–0.5%of the tokens.This was judged tolerable,at least for this year.A repaired version of the corpus is scheduled to be republished by LDC in the near future.

2.2.Postprocessing at Carnegie Mellon

The NAB corpus as provided to Carnegie Mellon was in a’VP’(Verbalized Punctuation)format,meaning that all punctuation marks were represented by special tokens(e.g.’,COMMA’for the’,’character).For the purpose of creating the vocabularies,count?les and language models,the data was?rst transformed into an’SVP1’format(Some Verbalized Punctuation,version1),de?nes as follows: Starting from the VP format,map:

@AT-SIGN=AT

&ERSAND=AND

+PLUS=PLUS

=EQUALS=EQUALS

%PERCENT=PERCENT

/SLASH=SLASH

.POINT=POINT

"DOUBLE-QUOTE=QUOTE(every5th occurrence only) and discard all other VP words.

The SVP1format was designed to mimic as closely as reasonably possible the way punctuations are actually pronounced by subjects.

2.3.N-gram Statistics

After conversion to SVP1,the corpus was tallied using the SLM Toolkit.It consisted of227million token words in some10million sentences.The word and token counts(not including s or/s),broken down by component,or“chunk”,were as follows:

#of tokens

17.3M

14.5M

5.5M

9.6M

18.4M

4.3M

15.6M

20.5M

5.2M

33.1M

39.6M

32.7M

10.6M

227M

this many

bigram

1

8,442K2

3,051K3

1,579K4

962K5

4,045K5

16,570K

2.5.The of?cial1994CSR Language Models The of?cial1994CSR language models(LMs)were designed for use in the vocabulary-and LM-restricted part of the ARPA CSR evalu-ation.Both a trigram and a bigram backoff models[Katz87]were created.Both models were based on the of?cial20K vocabulary. In the trigram model,singleton bigrams and up to tripleton trigrams were excluded,leaving6.7M trigrams and5M bigrams,and result-ing in a98MB compressed trigram LM?le.In the bigram model, singleton bigrams were excluded,leaving5M bigrams and resulting in a35MB compressed bigram LM?le.These speci?c cutoffs were chosen to comply with the prevailing sentiment in the community, according to which the LMs should be larger than last year’s LMs by no more than a factor of2–

3.

Perplexity of the LM development data(excluding prediction of the UNK symbol)is presented below.The analogous?gures for the of?cial1993LMs are included for comparison.Note that the1993 LMs are based on a small subset of the NAB corpus(WSJ87-89, 39M tokens),have about half as many bigrams and trigrams,and use a different20KW vocabulary.

94LM dev set(others)

117

144

189 1993bigram211 2.6.Publication

The word frequency list,word trigram counts,vocabulary, vocabulary-speci?c trigram counts,language models and related statistics were all shipped to LDC,together with the SLM Toolkit. LDC subsequently published this data on two cdroms(22-3.1and 22-4.1).

Acknowledgements

I am grateful to Raj Reddy for his support of the SLM Toolkit project;to Francis Kubala for his help in making the NAB processing a success;to Doug Paul for much appreciated advice;to Mitch Weintraub and Doug Paul for timely testing of the NAB language model;to Bob Weide for invaluable logistical support in shipping and handling the NAB data,and to Ralf Brown,Jean-Luc Gauvain, Xiaoqiang Luo,Alexander Rudnicky and Bernhard Suhm for much appreciated feedback on the beta version of the Toolkit.

References

[Good53]Good,I.J.,“The Population Frequencies of Species and the Estimation of Population Parameters”,Biometrika,V olume 40,parts3,4,pages237–264,1953.

[Jelinek&Mercer80]Jelinek,F.and Mercer,R.,“Interpolated Es-timation of Markov Source Parameters from Sparse Data”,In Pattern Recognition in Practice,E.S.Gelsema and L.N.Kanal (editors),pages381–402.North Holland,Amsterdam,1980. [Jelinek89]Jelinek,F.,“Self Organized Language Modeling for Speech Recognition”,in“Readings in Speech Recognition”, Alex Waibel and Kai-Fu Lee(Eds.),Morgan Kaufmann,1989. [Katz87]Katz,S.M.,“Estimation of Probabilities from Sparse Data for the Language Model Component of a Speech Recog-nizer”,in“IEEE Transactions on Acoustics,Speech and Signal Processing”,volume ASSP-35,pages400-401,March1987.[Paul&Baker92]Paul,D.B.and Baker,J.M.,“The Design for the Wall Street Journal-based CSR Corpus”,in Proceedings of the DARPA SLS Workshop,February1992.

APPENDIX A:

ACQUIRING THE CMU SLM TOOLKIT To get the CMU SLM Toolkit,follow these instructions:

1.ftp https://www.wendangku.net/doc/3512000898.html,

2.Login as anonymous

3.Provide your userid@site as password

4.cd project/fgdata

5.binary

6.get CMU Toolkit release.tarlog

7.get CMU Toolkit release.tar.Z

(?1.3MB)

To subscribe to the SLM Toolkit mailing list,send mail to: cmu-slm-toolkit-request@https://www.wendangku.net/doc/3512000898.html,

浅析几种宽带接入技术及应用策略

浅析几种宽带接入技术及应用策略 信息化是当今社会经济发展的主题,信息产业已成为快速发展的朝阳产业。人类进入新千年以来,Internet的快速发展推动了信息产业重要组成部分的宽带业务的高速发展,宽带业务成为各大运营商新的业务增长点,其收入所占比重日渐扩大。当前,由于各个运营商自身的发展历程和特点,往往以某种接入方式为主导方向。但若接入方式的选择欠佳,就会直接影响到宽带业务的发展,因而网络运营商对宽带接入技术的选择变得越来越关键。本文简要浅析几种宽带接入技术及应用策略。 一、当前主流宽带接入技术 现在常见的宽带接入解决方案主要有3种:Cable Modem、ADSL和以太网。 1.Cable Modem Cable Modem接入方式是利用有线电视的同轴电缆来传送数据信息。它的工作过程是机房头端CMTS把从外界网络接收的数据通过下行调制(64QAM或256QAM)后与电视信号混合输出RF信号到HFC网络,用户端CM将计算机输出的上行信号调制(QPSK,16QAM或64QAM)成5—65MHZ的射频信号进入HFC网的上行通道,CMTS接受反向接收机输出的信号,并将数据信号转换成以太网帧。它的主要优点能充分利用有线电视HFC 网的分配网实现双向接入,覆盖面广,线路成本低,现在每家每户几乎都有有线电视,提供业务时不需要重新布放线路,业务开通时间快。但是从某种程度上讲有线电视网是一个“接头”工程,对HFC分配网部分施工工艺的要求较高,若工程施工质量欠佳将导致反向回传的噪声干扰难以克服,造成线路稳定性差。且Cable Modem是一种总线型的接入方式,用户与用户之间互相干扰的问题较为突出,一个用户的噪声就可能影响一个CMTS上行口所带的所有用户都不能上网,线路故障对用户的影响范围较大,抗干扰能力差,这是一个颇令人头疼的问题。所以工程施工质量对HFC 网来说至关重要。 虽然Cable Modem存在安全性和稳定性方面的一些不足,但如果应用在适当的环境下,同样是一种非常好的接入方式。Cable Modem在美国就得到了广泛应用,美国有线网络公司Cable Modem用户数超过电信运营商ADSL用户数几乎一倍,其原因是它有传输速率的优势,而且比较适合美国住宅布局的特点,Cable Modem在这种用户密度较低的环境下,其传输速率高于ADSL和以太网两种接入方式。 2. ADSL ADSL(非对称数字用户线路)在一对双绞线上提供的下行速率为1.5~8 Mbit/s,上行速率为16~640kbit/s。它利用普通的电话线为传输介质,所以有覆盖面广、线路成本低的特点,只要有电话的地方就可以迅速开通ADSL业务。ADSL接入方式采用星形的拓扑结构,用户与用户之间在物理上互相隔离,有很高的安全性,简化了对客户终端安全加密的要求,降低了用户使用技能水平的门槛,从而扩大了用户的适用范围。每个ADSL用户都独享一条传输线路,在带宽管理上很容易做到灵活多样,方便用户选择自己需要的网络带宽服务。在线路质量方面,ADSL可以提供很好的线路检测和自维护功能,能自动根据线路质量、环境干扰、传输距离甚至收发功率来调节各种传输参数,使ADSL网络具有很强的自维护和管理功能。但ADSL采用了星形的拓扑结构,相对采用总线型的Cable Modem来说,线路投资较大。ADSL是非对称的DSL技术,下行的速率远远大于上行的速率,一般只能作为普通用户的接入方式,不宜用于流量基本对称的用户互联。 ADSL技术可谓“西方不亮东方亮”。在中国,ADSL已经成为主导的接入方式,而且占有绝对优势。究其原因一方面是中国电信运营商具有雄厚的经济实力,有丰富的固网资源和大量的终端用户,利用ADSL接入手段,电信运营商可以迅速地把业务范围从传统的电话业务扩展到宽带上网业务,接入成本低。另一方面,国内的用户以浏览网页、下载电影和网

虚拟局域网的组网方式及工作特点

计算机网络结课论文 姓名: 院系: 班级: 学号: 课题: 虚拟局域网的组网方式及工作特点 概述: 虚拟局域网(Virtual Local Area Network,简称VLAN)是为解决以太网的广播风暴问题和安全性而提出的一种技术。它以局域网交换机为基础,通过交换机软件实现 根据功能、部门、应用等因素将设备或用户组成虚拟工作组或逻辑网段的技术.最 大特点是在组成逻辑网时无须考虑用户或设备在网络中的物理位置。 关键词: 虚拟局域网(VLAN)组网方式静态VLAN 动态VLAN MAC 正文: (一)VLAN的概念 VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,VLAN之间的通信是通过第3层的路由器来完成的。 (二)虚拟局域网的组网方式 组建VLAN的条件: VLAN是建立在物理网络基础上的一种逻辑子网,因此建立VLAN需要相应的支持VLAN技术的网络设备。当网络中的不同VLAN间进行相互通信时,需要路由的支持,这是就需要增加路由设备—要实现路由功能,既可采用路由器,也可采用三层交换机来完成。同时还严格限制了用户数量。 VLAN的划分可以是事先固定的、也可以是根据所连的计算机而动态改变设定。前者被称为“静态VLAN”、后者自然就是“动态VLAN”了。 1.静态VLAN 静态VLAN又被称为基于端口的VLAN(Port Based VLAN)。顾名思义,就是明确规定各端口属于哪个VLAN的设定方法 由于需要一个个端口地指定,因此当网络中的计算机数目超过一定数字(比如数百台)后,设定操作就会变得烦杂无比。并且,客户机每次变更所连端口,都必须同时更改该端口所属VLAN的设定——这显然不适合那些需要频繁改变拓补结构的网络。我们现在所实现的VLAN配置都是基于端口的配置,因为我们只是支持二层交换,端口数目有限一般为4和8个端

虚拟局域网的工作原理

虚拟局域网的工作原理 VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。有一个重要问题不可回避:VLAN之间如何通信?显然不能再通过第2层交换机。那样的话,广播域又合并到一起了,其必经之路是路由器。这样的结果是,本来企图通过VLAN的划分,来使用交换机代替路由器组建大型网络,以提高网络的性能,可是又回到路由器上来了,这就是VLAN的一大矛盾。 目前,VLAN之间的通讯大多是通过中心路由器完成的。这也是保证VLAN 组网灵活性的惟一办法。所有的VLAN都经过中心路由器(当然可以配置备份的中心路由器),也就是所有的广播都经过中心路由器,这样中心路由器就承受了更大的压力。当VLAN之间的通讯量较大时,中心路由器就成了网络的瓶颈,并且一旦中心路由器失效,所有VLAN之间的通讯将无法进行。这是VLAN存在的另一个矛盾 多个VLAN可不可以处于同一个网段中。这个的答案是可以的。无论按照何种VLAN划分方法,多个VLAN完全可以处于同一个网段中。多VLAN通信问题,如果多VLAN处于同一个网段中(可以想象一个A类地址),他们之间显然在二层是不能通信的,这个就是VLAN隔离。要使这些VLAN能够进行通信,必须为这些VLAN建立路由。 VLAN,是英文Virtual Local Area Network的缩写,中文名为"虚拟局域网",VLAN是一种将局域网(LAN)设备从逻辑上划分(注意,不是从物理上划分)成一个个网段(或者说是更小的局域网LAN),从而实现虚拟工作组(单元)的数据交换技术。VLAN这一新兴技术主要应用于交换机和路由器中,但目前主流应用还是在交换机之中。不过不是所有交换机都具有此功能,只有三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。VLAN 的好处主要有三个: (1)端口的分隔。即便在同一个交换机上,处于不同VLAN的端口也是不能通信的。这 样一个物理的交换机可以当作多个逻辑的交换机使用。 (2)网络的安全。不同VLAN不能直接通信,杜绝了广播信息的不安全性。 (3)灵活的管理。更改用户所属的网络不必换端口和连线,只更改软件配置就可以了。VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。VLAN 除了能将网络划分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同

虚拟局域网的配置

实验二虚拟局域网的配置 一、实验目的 了解vlan的作用,掌握在一台交换机上划分VLan的方法和跨交换机的VLan的配置方法,掌握Trunk端口的配置方法。理解三层交换的原理,熟悉Vlan接口的配置。 二、实验内容 首先,在一台交换机上划分VLan,用ping命令测试在同一VLan和不同VLan中设备的连通性。然后,在交换机上配置Trunk端口,用ping命令测试在同一VLan和不同VLan 中设备的连通性。最后,利用交换机的三层功能,实现Vlan间的路由,再次用ping命令测试其连通性。 三、实验原理 VLan,即虚拟局域网,是将一组位于不同物理网段上的用户在逻辑上划分在一个局域网内,在功能和操作上与传统Lan基本相同,可以提供一定范围内终端系统的互联。 VLan的主要目的就是划分广播域,可以基于端口、基于MAC地址、基于协议、基于子网等参数进行VLan划分。本实验使用基于端口的VLan划分。 802.1q严格规定了统一的VLan帧格式,在原有的标准以太网帧格式中增加了一个特殊的标志域——tag域,用于标识数据帧所属的VLan ID。 根据交换机处理VLan数据帧的不同,可以将交换机的端口分为两类:一类是只能传递标准以太网帧的端口,称为Access端口;另一类是既可以传送有VLan标签的数据帧也可以传送标准以太网帧的端口,称为Trunk端口。 四、实验环境与分组 Quidway S2016交换机两台,S3928交换机一台,计算机8台,console线3条,标准网线10根。每8人一组,共同配置3台交换机。 五、实验组网 六、实验步骤 1.Vlan的基本配置 步骤1按照组网图一连接好设备,为交换机划分Vlan。参考配置命令如下:

潍坊学院成人教育宽带接入技术与应用B卷试题试卷及参考答案

潍坊学院成人教育《宽带接入技术与应用》试卷(B)卷试题 及参考答案 一、填空(共10 题,每空1 分,合计10分) 1.最好的同轴电缆的带宽小于()。 2.光网络单元的英文缩写是()。 3.光纤到办公室英文缩写是()。 4.用户网络接口的英文缩写是()。 5.无源光网络系统的英文缩写是()系统。 6.当频率大于300kHz时,线路衰耗与频率的()成正比。 7.GPON系统中光配线网的类型分为三类,B类的衰减范围为()。 8.GPON系统可以提供上行()的数据速率。 9.时分复用多址英文缩写是()。 10.DOCSIS1.x 256QAM调制时,下行传输速率是()。 二、选择(共10 题,每空1 分,合计10 分) 1.EPON系统中光模块的型号为1000Base-PX10单模光纤的传输距离为()。 A.0.5~10 km B.0.5~20 km C.0.5~30 km D.0.5~40 km 2.EPON系统中光模块的型号为1000Base-BX10单模光纤的下行波长为()nm。 A.1390 B.1490 C.1590 D.1690 3.ADSL调制解调器的传输速率1.5或2.0Mb/s时,在26AWG/0.4mm的线规上的传输距离为()。 A.2.5公里B.3.5公里 C.4.5公里D.5.5公里 4.VDSL调制解调器的传输距离为1.0公里时,下行数据速率是()Mb/s。 A.22.92 B.23.92 C.24.92 D.25.92 5.VDSL调制解调器的线路编码是()。 A.DMT B.2B1Q C.CAP D.OPTIS 6.HFC系统中()MHZ是上行通道。 A.3~40 B.5~40 C.6~40 D.7~40 7.CMTS接收的输入电平为()dBmV. A.14~24 B.15~25 C.16~26 D.17~27 8.Cabl Modem系统每个通道的带宽()MHz。 A.4 B.5 C.6 D.7 9.Cabl Modem系统下行采用256QAM调制时,对应的数据传输速率()Mb/s。 第页共页

2020年(发展战略)宽带接入技术的发展与应用

(发展战略)宽带接入技术的发展和应用

宽带接入技术的发展和应用 1.引言 随着Internet的迅猛发展,人们对远程教学、远程医疗、视频会议等多媒体应用的需求大幅度增加,电子商务更是网络应用的典型热点。同时,人们对网络带宽及速率也提出了更高的要求,促使网络由低速向高速、由共享到交换、由窄带向宽带方向迅速发展。目前对于主干网来讲,各种宽带组网技术日益成熟和完善,波分复用系统的带宽已达400Gbit/s,IPoverATM、IPoverSDH、IPoverWDM(DWDM)等技术已经开始投入使用,且提出了建立全优化光学主干网络,能够说网络的主干已经为承载各种宽带业务作好了准备。可是位于通信网络和用户之间的接入网发展相对滞后,接入网技术成为制约通信发展的瓶颈。为了给广大用户提供端到瑞的宽带连接,保证宽带业务的开展,接入网的宽带化、数字化是前提和基础,同时也是网络技术中的壹大热点和高利润增长点。 网络接入方式的结构,统称为网络的接入技术,其发生于连接网络和用户的最后壹段路程,网络的接入部分是目前最有希望大幅提高网络性能的环节。对本地环路网来说这是壹个瓶颈,全球拥有上亿条用户接入线,因其功能有限阻碍着网络用户业务的发展,而和用户线路另壹端的高性能设备形成了鲜明的反差。随着电子技术和光电技术的迅速发展,数字电子系统(从个人计算机到网络交换机或路由器)以及信息传输设备性能均于快速稳步的增长,为解决这壹环路瓶提供了广阔的发展前景。由于于本地环路铜线上传输的仍然是模拟信号,人们仍然使用着狭窄的无线电频道穿越拥挤的无线电频谱。目前如何大规模拓宽网络接入的瓶颈为全球现有的10.5亿条接入线提供超宽频带,已是当前网络技术发展的焦点,瓶颈是相对的,壹对金属线能够提供支持双向交谈的足够容量,但传统的铜线所能提供的带宽,对高性能的数据网络和因特网来说的确有些勉为其难,数据用

计算机局域网硬件维护与网络安全

计算机局域网硬件维护与网络安全 发表时间:2019-04-11T10:58:20.280Z 来源:《科技新时代》2019年2期作者:谢芳白明王永章刘永彬 [导读] 网络安全已成为不容忽视的问题。这种情况下,对计算机自身性能的要求也更高。因此,重新反思硬件对网络安全的支持作用是十分必要的。基于对网络安全中硬件的基本组成及其安全性能的分析,本文探讨了提高通过硬件保障网络安全运行的一些策略,同时就局域网的硬件维护及网络安全做了讨论,希望大家共同探讨 谢芳白明王永章刘永彬 山信软件莱芜自动化分公司山东莱芜 271104 摘要:网络安全已成为不容忽视的问题。这种情况下,对计算机自身性能的要求也更高。因此,重新反思硬件对网络安全的支持作用是十分必要的。基于对网络安全中硬件的基本组成及其安全性能的分析,本文探讨了提高通过硬件保障网络安全运行的一些策略,同时就局域网的硬件维护及网络安全做了讨论,希望大家共同探讨。 关键词:局域网网络设备维护计算机病毒 目前,计算机网络安全的问题主要围绕在硬件和软件之间,主要表现在以下几个方面:网络的物理安全问题、网络拓扑结构安全问题、网络系统安全问题、应用系统安全和网络管理的安全问题等。一个主要的趋势是将功能集中于硬件,从图像处理到浮点运算,都从应用级软件转移到了硅晶片中,而信息安全,也已经被转移到了硬件中。从防火墙到加密,硅晶片的速度优势被充分的利用来处理安全应用。 1 硬件维护 1.1 网卡安装与维护 如今的计算机计算机都以配置网卡,其功能设置也很简单。 1.2 网络检查与维护 网络互联系统主要指网络的连接转发设备,包括HUB、交换机、路由器等。检测HUB或交换机故障。 HUB或交换机的状态指示灯如果闪烁或常亮黄灯、表明数据包在网络上有堵塞情况、需要检查同一局域网中是否有重复的IP地址分配或局域网IP地址分割有交叉。如果网线和主机都没有问题、则应测量网络设备的地线和零线之间的电压、如果电压超过3V则表明HUB 或交换机的供电系统有问题、静电不能及时释放、干扰了数据信号。检测路由器故障。利用MIB变量浏览器、用它收集路由器的路由表、端口流量数据、计费数据、路由器CPU的温度、负载以及路由器的内存余量等数据。通常情况下网络管理系统有专门的管理进程不断地检测路由器的关键数据、并及时给出报警。另外、如两个路由器直接连接、应将一台路由器的出口(或入口)连接另一路由器的入口(或出口)。网络连线是局域网的血管、没有它们、信息就无法流通。网络某条线路突然中断、用ping或fping检查线路在网管中心这边是否连通、若连续几次ping都出现Requesttimeout信息、表明网络不通。连线故障通常包括网络线内部断裂、双绞线和RJ-45水晶头接触不良以及双绞线是否采用标准线序连接等。 1.3 双绞线的标准使用 双绞线的正确联接很重要。对8根4对双绞线的不正确联结使用,会影响通讯效果。在10Base-T标准中,第1,第2为一对线,第3、第6为一对线。在一对线的传输中,由于线路是双绞的,会将涡流相互抵消,延缓数据信号的衰减。如果线路不正确使用,就起不到涡流抵消的双绞线作用,使传输距离和传输速度都要打折扣。如果双方为同样的线序,表明是接集线器的直联线。如果为1,3,2,6反接,则为双机直联线,又称Hub集线器级联线。 2 局域网安全控制与病毒防治策略 2.1 局域网安全控制策略 安全管理保护网络用户资源与设备以及网络管理系统本身不被未经授权的用户访问。目前网络管理工作量最大的部分是客户端安全部分,对网络的安全运行威胁最大的也同样是客户端安全管理。只有解决网络内部的安全问题,才可以排除网络中最大的安全隐患,对于内部网络终端安全管理主要从终端状态、行为、事件三个方面进行防御。利用现有的安全管理软件加强对以上三个方面的管理是当前解决局域网安全的关键所在。 2.1.1利用桌面管理系统控制用户入网。入网访问控制是保证网络资源不被非法使用,是网络安全防范和保护的主要策略。它为网络访问提供了第一层访问控制。它控制哪些用户能够登录到服务器并获取网络资源,控制用户入网的时间和在哪台工作站入网。用户和用户组被赋予一定的权限,网络控制用户和用户组可以访问的目录、文件和其他资源,可以指定用户对这些文件、目录、设备能够执行的操作。启用密码策略,强制计算机用户设置符合安全要求的密码,包括设置口令锁定服务器控制台,以防止非法用户修改。设定服务器登录时间限制、检测非法访问。删除重要信息或破坏数据,提高系统安全行,对密码不符合要求的计算机在多次警告后阻断其连网。 2.1.2采用防火墙技术。防火墙技术是通常安装在单独的计算机上,与网络的其余部分隔开,它使内部网络与Internet之间或与其他外部网络互相隔离,限制网络互访,用来保护内部网络资源免遭非法使用者的侵入,执行安全管制措施,记录所有可疑事件。它是在两个网络之间实行控制策略的系统,是建立在现代通信网络技术和信息安全技术基础上的应用性安全技术。 2.1.3封存所有空闲的IP地址,启动IP地址绑定,采用上网计算机IP地址与MCA地址唯一对应,网络没有空闲IP地址的策略。 由于采用了无空闲IP地址策略,可以有效防止IP地址引起的网络中断和移动计算机随意上内部局域网络造成病毒传播和数据泄密。 2.1.4属性安全控制。它能控制以下几个方面的权限:防止用户对目录和文件的误删除、执行修改、查看目录和文件、显示向某个文件写数据、拷贝、删除目录或文件、执行文件、隐含文件、共享、系统属性等。网络的属性可以保护重要的目录和文件。

虚拟局域网VLAN划分与配置实验

****实验报告 专业:网络工程方向系(班):计算机科学与技术系***班 姓名:**** 课程名称:计算机网络原理实验 实验项目:实验三虚拟局域网VLAN划分与配置 实验类型:设计型指导老师:*** 实验地点:网络实验室(2)时间:2013年11月21日14时至16时一、实验目的: 了解vlan的作用,掌握在一台交换机上划分VLan的方法和跨交换机的VLan的配置方法,掌握Trunk 端口的配置方法。理解三层交换的原理,熟悉Vlan接口的配置。 二、实验内容: 首先,在一台交换机上划分VLan,用ping命令测试在同一VLan和不同VLan中设备的连通性。然后,在交换机上配置Trunk端口,用ping命令测试在同一VLan和不同VLan中设备的连通性。最后,利用交换机的三层功能,实现Vlan间的路由,再次用ping命令测试其连通性。 三、实验方案设计: 四、实验步骤: 1、Vlan的基本配置 (1)按照组网图一连接好设备,为交换机划两个Vlan(Vlan2,Vlan3)。 (2)按照组网图一设置各台计算机的IP地址。 (3)验证同一Vlan中的两台计算机能否通信和不同Vlan之间的计算机能否通信。 2、Trunk的配置 (1)按照组网图二连接好设备,配置各台计算机的IP地址。配置S1和S2,各自划分Vlan2和Vlan3

(2)ping两台交换机上的相同Vlan间能否通信。 (3)配置交换机上的Trunk端口将S1和S2的接口类型配置成Trunk,并且允许Vlan2和Vlan3通过3、Vlan间通信 (1)在S1上配置Vlan2和Vlan3的接口IP地址,Vlan2配置为192.200.16.1,Vlan3配置为192.200.50.1 (2)给各台计算机配默认网关地址。 (3)拿一台计算机ping任意的计算机,看能否ping通。 五、实验数据(或者实验结果): 1、Vlan的基本配置 先给两台交换机划分vlan,步骤如下: Ping同一交换机上的相同Vlan Ping同一交换机上的不同Vlan 由此可得,同一交换机上的不同Vlan间不通。 2、Trunk的配置

计算机网络原理 虚拟局域网的实现技术

计算机网络原理虚拟局域网的实现技术 虚拟局域网的概念是从传统局域网中引申出来的。因此,虚拟局域网在功能和操作上与传统局域网基本相同。虚拟局域网与传统局域网相比的主要区别在于虚拟局域网的组网方法与传统局域网不同。虚拟局域网的一组结点可以位于不同的物理网段上,但是并不受物理位置的束缚,相互之间的通信就像在同一个局域网中一样。虚拟局域网可以跟踪结点位置的变化,当结点的物理位置发生改变时,并不需要人工重新配置。所以,虚拟局域网的组网方法十分灵活。 因为交换技术涉及网络的多个层次,所以,虚拟网络也可以在网络的不同层次上实现。不同虚拟局域网组网方法的区别,主要表现在对虚拟局域网成员的定义方法上,通常有以下四种: 用交换机端口号定义虚拟局域网 早期的虚拟局域网大多都是根据局域网交换机的端口来定义虚拟局域网成员的。虚拟局域网从逻辑上把局域网交换机的端口划分为不同的虚拟子网,各个虚拟子网相对独立。如图5-10所示为其结构示意图。图中局域网交换机端口1、2、3、4、8组成VLAN1,端口5、6、7、9组成VLAN2。 图5-10 用局域网交换机端口号定义虚拟局域网 虚拟局域网也可以跨越多个交换机。如图5-11所示。局域网交换机1的端口1、2、3、4、8和局域网交换机2的端口2、3、4、7、8组成VLAN1,局域网交换机1的端口5、6、7、9和局域网交换机2的端口1、5、6、9组成VLAN2。 图5-11 用局域网交换机端口号定义虚拟局域网 用局域网交换机端口划分虚拟局域网是最常用的方法。但单纯用端口定义虚拟局域网时,不允许不同的虚拟局域网包含相同的物理网段或交换端口。即若一台交换机的一个端口属于VLAN1后,就不能再属于VLAN2。用端口定义虚拟局域网的主要缺点是:当用户从一个端口移动到另一个端口时,网络管理者必须对虚拟局域网成员进行重新配置。

宽带接入技术课后习题

宽带接入技术课后习题 第章宽带接入网概述 、在通信技术中,什么是带宽?什么是宽带? 答:带宽又叫频宽,是指在固定的时间可传输的资料数量。在数字设备中,频宽 通常以表示,即每秒可传输之位数。在模拟设备中,频宽通常以每秒传送周期或赫兹来表示。宽带是一个相对的概念,是对于窄带来说的,就目前情况,以上的 都可以定义为宽带,但除此以外,宽带并不只是带宽很宽,而是要承载数据业务,宽带应能满足话音,图像,视频等大量数据信息的传递。 、宽带接入技术有哪些?当前的主流技术有哪些?宽带接入的最终目标是什么?答:宽带接入技术有:基于的接入技术(和其它技术);基于的以太网接入技术;基于光纤的接入技术(、宽带技术、);基于同轴电缆的接入技术;无线接入技术(固定无线接入技术、无线局域网技术);自由空间光通信;网络电视;家庭网络。主流技术:铜缆接入的各种数字用户线()、光纤同轴混合网()和以太网为主流技术,其中,为现阶段的主导技术。最终目标是:光纤到户。 、通信技术发展的大趋势是什么? 答:融合趋势;交换技术;传输技术;接入技术;无线技术。 、说明下一代接入网的关键技术。 答:技术;多点接入控制技术;传送技术; 第章接入网中的基础技术 、说明接入网中二线双工的方法。 答:一种是基于时分()双工原理的时间压缩法;另一种是传统模拟二线原理和

数字信号处理技术为基础的回拨抵消法。 、在时间压缩复用()中,为什么实际的速率高于两倍的有效速率? 答:因为有效时间里还包括了传输延时和为了防止两个方向的信号相互干扰而在 两个“突发”信号之间增加的一个保护时间。 、接口中是如何进行通信通路时隙分配的? 答:一个链路通常被分为个时隙,其中时隙用于帧定位。 、如何保证在单个链路出现故障时,所有活动通路都能够被保护? 答:在出现故障时,把逻辑通信通路切换到其他物理通信通路上,从而维持各种协议的路径。 、什么是信息、信息量、熵、信道容量? 答:事物的信息是指该事物的状态和状态的变化方式,包括状态和方式的外在形式、内在含义和实际效用。假设一个信息源所产生的符号序列中的符号取自一个 有限符号集,符号集中的符号所发生的概率为(),则其所携带的信息量定义为()。平均信息量记为熵。最大通信速度称为信道容量(有公式)。 、接入网的定义。 答:所谓接入网是指在用户和之间提供所需业务接入能力的网络实体的实现。 、接入网定义。 答:是指本地交换机与用户终端设备之间的实施网络。是由业务节点接口和相关用户网络接口之间的一系列传送实体组成的、为传送通信业务提供所需传送承载 能力的实施系统,可经由接口进行配置和管理。 第三章铜线接入技术

虚拟局域网(VLAN)技术及其应用论文

诚信承诺书 本人确信已完全了解学院制定并颁布实施的《学生学籍管理规定》、《考试纪律与违纪处理规定》、《毕业设计(论文)管理办法》和《毕业设计(论文)实施细则》中有关毕业设计(论文)之相关规定,对上述规定并无异议,并将自觉遵守。 本人郑重承诺计算机应用技术专业的毕业设计说明书(毕业论文)《虚拟局域网建设毕业论文》中,凡引用他人已经发表或未发表的成果、数据、观点等,均已明确注明并详细列出有关文献的名称、作者、年份、刊物名称和出版机构等内容;论文中的主要观点和思想系本人独立思考完成;本人在此申明愿承担与上述承诺相违背的事实所引起的一切不利后果。 签名: 200 年月日

摘要 本文主要从以太网的工作原理出发,由CSMA/CD冲突监测的载波侦听的工作机制引出传统使用集线器和二层交换机组网所产生的冲突域和广播域问题,为了解决这些问题,进而引出了三层交换机和VLAN(虚拟局域网)的概念。接着,对VLAN的各种特性分别进行了阐述,并结合实例说明了如何运用三层交换机创建VLAN的具体配置过程。从而可以得出VLAN技术是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术,是局域交换网的灵魂。 关键词:以太网、CSMA/CD冲突监测的载波侦听、冲突域、广播域、三层交换机、VLAN(虚拟局域网)

目录 第一章前言 (4) 第二章VLAN的发展过程 (5) 2.1、以太网的工作原理及三层交换的产生 (5) 2.2、VLAN的产生 (6) 第三章 VLAN的实际运用 (13) 3.1、VLAN的实现 (13) 3.2、如何配置三层交换机创建VLAN (13) 第四章 VLAN的实现与配置 (17) 4.1 VLAN实现过程 (17) 4.2校园网的IP地址分配与VLAN的规划 (18) 4.3 VLAN 的配置实例 (19) 4.3.1基于华为S3026的VLAN的配置 (20) 4.3.2基于华为Quidway S8016的VLAN配置 (23) 第5章 VLAN 之间的通信 (24) 5.1 通过路由器实现VLAN间的通信 (25) 5.1.1通过路由器的不同物理接口与交换机上的每个VLAN分别连接 (25) 5.1.2通过路由器的逻辑子接口与交换机的各个VLAN连接 (25) 5.2 用交换机代替路由器实现VLAN间的通信 (25) 第六章VALN的新用途 (25) 第七章结束语 (28) 参考文献 (29)

计算机网络虚拟局域网VLAN的配置

实验二 虚拟局域网VLAN 【实验名称】 虚拟局域网VLAN 【实验目的】 掌握Port Vlan的配置 掌握跨交换机之间VLAN的配置 【技术原理】 VLAN(Virtual Local Area Network,虚拟局域网)是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。VLAN最大的特性是不受物理位置的限制,可以进行灵活的划分。VLAN具备了一个物理网段所具备的特性。相同VLAN内的主机可以互相直接访问,不同VLAN间的主机之间不能互相直接访问(访问必须经由路由设备进行转发)。广播数据包只可以在本VLAN内进行传播,不能传输到其他VLAN中。 Port Vlan是实现VLAN的方式之一,Port Vlan是利用交换机的端口进行VLAN的划分,一个端口只能属于一个VLAN。 Tag Vlan是基于交换机端口的另外一种类型,主要用于实现跨交换机的相同VLAN内主机之间可以直接访问,同时对于不同VLAN的主机进行隔离。Tag Vlan遵循了IEEE802.1q协议的标准。在利用配置了Tag vlan的接口进行数据传输时,需要在数据帧内添加4个字节的802.1q标签信息,用于标识该数据帧属于哪个VLAN,以便于对端交换机接收到数据帧后进行准确的过滤。 【实验设备】 交换机(2台)(s3760一台,s2328一台。每实验台两组,分别使用不同的交换机) 计算机(3台) 【实验拓扑】

【实验步骤】 1. 按照第一个拓扑图进行网络的连接,注意主机号和所选交换机 号及其连接的端口(配线架上与计算机号相同的端口用直连线 连接到交换机)。连接交换机的两台计算机作为测试计算机, 另外一台计算机作为配置计算机。(将两台计算机各自测试连接 的IP记录到拓扑图上) 2. 在未划VLAN前两台PC互相ping通。由于没有划分VLAN,或者说 交换机默认情况下所有端口都属于一个默认的VLAN,所以两台 计算机应该能够ping通。如不通需检查原因。预先查看计算机 测试连接的网络地址。 例:第五组第六号计算机ping第四号计算机: Ping 192.168.5.4 3. 创建VLAN。在配置计算机上打开浏览器,通过RCMS选择进入 本组实验所选设备,输入如下命令进行配置。输入命令时注意 交换机的模式。 1) 创建VLAN: switch#configure terminal! 进入交换机全局配置模式 switch(config)# vlan 10! 创建vlan 10 switch(config-vlan)# name test10 ! 将Vlan 10命名为test10 switch(config)# vlan 20! 创建vlan 20 switch(config-vlan)# name test20 ! 将Vlan 20命名为test20 2) 验证: switch#show vlan !查看已配置的VLAN信息 VLAN Name Status Ports ------------------------------------------------------------------- 1 default static Fa0/1 ,Fa0/ 2 ,Fa0/3 Fa0/4 ,Fa0/5 ,Fa0/6 Fa0/22,Fa0/23,Fa0/24 !默认情况下所有接口都属于VLAN1 10 test10 static !创建的VLAN10,没有端口属于VLAN10

北邮网院宽带接入技术阶段作业

一、判断题(共10道小题,共50.0分) 1. HDSL帧结构中H字节包括CRC-6、指示比特、嵌入操作信道(Embedded Operation Channel, EOC)和修正字等;Z-bit为开销字节,用于标志子数据块的起始。 A. 正确 B. 错误 知识点: 阶段作业1 学生答案: [B;] 得分: [5] 试题分值: 5.0 提示: 2. HDSL核心帧长度是144字节,比特率=144×8/600×10-6=2304kbps。 A. 正确 B. 错误 知识点: 阶段作业1 学生答案: [B;] 得分: [5] 试题分值: 5.0 提示: 3. HDSL的数据帧有三种:应用帧、核心帧、HDSL帧。 A. 正确 B. 错误 知识点: 阶段作业1 学生答案: [A;] 得分: [5] 试题分值: 5.0 提示: 4. (错误) 星型结构具有优质服务和成本高的特点,适合于传输成本相对交换成本较高的应用场合。 A. 正确

B. 错误 知识点: 阶段作业1 学生答案: [A;] 得分: [0] 试题分值: 5.0 提示: 5. 业务口功能(Source Port Function,SPF)是将特定UNI规定的要求与公用承载通路相适配以便核 心功能处理,也负责选择有关的信息以便在AN系统管理功能中进行处理。 A. 正确 B. 错误 知识点: 阶段作业1 学生答案: [B;] 得分: [5] 试题分值: 5.0 提示: 6. HDSL帧结构共有48个子数据块。 A. 正确 B. 错误 知识点: 阶段作业1 学生答案: [A;] 得分: [5] 试题分值: 5.0 提示: 7. HDSL帧结构特点:采用1~3对线传输,比特率、波特率不同,帧时间 不同,帧长度相同。 A. 正确 B. 错误 知识点: 阶段作业1 学生答案: [B;] 得分: [5] 试题分值: 5.0 提示: 8. HDSL技术:采用数字信号自适应均衡技术和回波抵消技术,消除传输线

虚拟局域网的组网方式及工作特点

虚拟局域网的组网方式及工作特点

计算机网络结课论文 姓名: 院系: 班级: 学号: 课题: 虚拟局域网的组网方式及工作特点 概述: 虚拟局域网(Virtual Local Area Network,简称VLAN)是为解决以太网的广播风暴问 题和安全性而提出的一种技术。它以局域 网交换机为基础,通过交换机软件实现根据 功能、部门、应用等因素将设备或用户组成 虚拟工作组或逻辑网段的技术.最大特点是 在组成逻辑网时无须考虑用户或设备在网 络中的物理位置。 关键词: 虚拟局域网(VLAN)组网方式静态VLAN 动态VLAN MAC 正文: (一)VLAN的概念 VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个

网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,VLAN之间的通信是通过第3层的路由器来完成的。 (二)虚拟局域网的组网方式 组建VLAN的条件: VLAN是建立在物理网络基础上的一种逻辑子网,因此建立VLAN需要相应的支持VLAN 技术的网络设备。当网络中的不同VLAN间进行相互通信时,需要路由的支持,这是就需要增加路由设备—要实现路由功能,既可采用路由器,也可采用三层交换机来完成。同时还严格限制了用户数量。 VLAN的划分可以是事先固定的、也可以是根据所连的计算机而动态改变设定。前者被称为“静态VLAN”、后者自然就是“动态VLAN”了。 1.静态VLAN 静态VLAN又被称为基于端口的VLAN (Port Based VLAN)。顾名思义,就是明确规

第五讲 局域网组网硬件部分、制作网线、模块、配线架

一、工具:剥线钳、压线钳、打线钳、测试仪 1、剥线钳 在压线钳的最顶部的是压线槽,压线槽提供了三种类型 的线槽,分别为6P、8P以及4P,中间的8P槽是我们最常 用到的RJ-45(各种不同接口的一种类型,一般来说以太网 集线器都会提供这种端口。我们平常所讲的多少口集线 器,就是指的具有多少个RJ-45端口。)压线槽,而旁 边的4P为RJ11电话线路压线槽。 在压线钳8P压线槽的背面,我们可以看到呈齿状的模 块,主要是用于把水晶头上的8个触点压稳在双绞线之上。 最前端是剥线口,刀片主要是弄断线材,还可以剥网线的外皮。 2、剥线钳: 用时把网线放入刀口旋转一周即可。 3、打线钳:注意打的时候刀口朝外。主要 是在打模块和配线架时使用。

4、测试仪 二、设备:配线架、模块、计算机(网络)网线、水晶头 用配线架和模块的作用:为了统一标准,就像装风扇一样,还要接一个插座,而不是直接将风扇和电线直接相连,现在我们机房都是这样做的,有兴趣的同学可以观察我们的交换机。 1、配线架(500块左右) 配线架用于综合布线,将网线用打线器按颜色打入配线架 若做B类线,则模块也按B类,按颜色打就是了, 模块是装在接线盒中的啊,一套包括面板,模块,接线合. 配线架打线也是有颜色标好的, 配线架的正面: 配线架的地面 使用配线架时先要先放色标,放色标的方法是将色标平整的一端放到有六个小卡口的那边,另外一边靠自己,相当于是反过来看色标的数字,如上面的13~18代表端口13~18,从上图摆的这个方向打线,

打线时注意有白的靠右:每个的排线都是一样的。 其它的那些东东都是为了方便以后的,也为了专业点,规范点. 2、模块(50块左右) 直接将网线打在模块和配线架上:直接用T568B标准,按照模块上的色标打线即可。注意一个正方形都是绿色的代表绿,将正方形沿对角分开,一半绿一半白的是绿白,如此类推。 三、网络结构 其实,配线架都可以不要, 模块也可以不要, 直接点, 计算机->网线(也可叫跳线,但是长了点)->交换机 四、网线制作 (1)网线简介 局域网内组网所采用的网线,使用最为广泛的为双绞线(Twisted-Pair Cable;TP),双绞线是由不同颜色的4对8芯线组成,每两条按一定规则绞织在一起,成为一个芯线对。作为以太局域网最基本的连接、传输介质,双绞网线在一定程度上决定了整个网络性能。这一点其实我们很容易理解,一般来说越是基础

虚拟局域网(vlan)的划分方法

VLAN,是英文Virtual Local Area Network的缩写,中文名为 "虚拟局域网” VLAN是一种将局域网(LAN)设备从逻辑上划分(注意,不是从物理上划分)成一个个网段(或者说是更小的局域网LAN),从而实现虚拟工作组(单元)的数据交换技术。 VLAN这一新兴技术主要应用于交换机和路由器中,但目前主流应用还是在交换机之中。不过不是所有交换机都具有此功能,只有三层以上交换机才具有此功能,这一点可以查 看相应交换机的说明书即可得知。VLAN的好处主要有三个:(1)端口的分隔。即便在同一个交换机上,处于不同VLAN的端口也是不能通信的。这样一个物理的交换机可以当作多个逻辑的交换机使用。 (2)网络的安全。不同VLAN不能直接通信,杜绝了广播信息的不安全性。 (3)灵活的管理。更改用户所属的网络不必换端口和连线,只更改软件配置就可以了。VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物

理范围中,即这些工作站可以在不同物理LAN网段,由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。VLAN除了能将网络划 分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。 VLAN在交换机上的实现方法,可以大致划分为六类: 1. 基于端口的VLAN 这是最常应用的一种VLAN划分方法,应用也最为广泛、最有效,目前绝大多协议的交换机都提供这种VLAN配置方法。这种划分VLAN的方法是根据以太网交换机的交换端口来划分的,它是将VLAN交换机上的物理端口和VLAN交换机内部的PVC(永久虚电路)端口分成若干个组,每个组构成一个虚拟网,相当于一个独立的VLAN交换机。对于不同部门需要互访时,可通过路由器转发,并配合基于MAC地址的端口过滤。对某站点的访问路径上最靠近该站点的交换机、路由交换机或路由器的相应端口上,设定可通过的MAC地址集。这样就可以防止非法入侵者从内部盗用IP地址从其他可接入点入侵的可能,从这种划分方法本身我们可以看出,这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都定义为相应的VLAN组即可。适合于任何大小的网络。它的

宽带接入技术习题答案

第一章 一、判断题 1.接入网最初的原型是用户环路,仅仅是一种专用设施,附属于电话网甚至附属于特定程控交换机。正确 2.接入网的竞争给运营商带来了挑战和机遇,同时也给用户带来了更多的选择。正确 3.传统的三网指的是电话网、有线电视网和互联网,随着技术的发展,网络融合是必然的趋势。正确 二、选择题 1.“最后一公里”可理解为(A) A:局端到用户端之间的接入部分B:局端到用户端之间的距离为1公里C:数字用户线为1公里D:数字用户线为1公里 2.“fist mile”可理解为(A C) A:用户端到局端之间的接入部分B:用户端到局端之间的距离为一公里C:对接入网的形象称呼D:专指数字用户线部分 三、填空题 https://www.wendangku.net/doc/3512000898.html,st mile和first mile都是对______的称呼,表示______和______之间的接入部分。接入网,核心网,用户驻地网 2.接入网是将______连接到核心网的网络。接入网可以只连接一台具体的用户设备,也可以连接由多台用户设备组成的______。用户设备,用户驻地网 3.AN的英文全称是______,对应的中文名称是______。Access Network,接入网 4.现代通信网络的两大基本部件是______和______。核心网,接入网 5.接入网所具有的______为用户提供了更多选择的同时,也加剧了网络运营商的竞争。相对

独立性和完整性 6.接入网的概念最早是由______提出的。英国电信BT 四、问答题 1.接入网的市场竞争给通信运营商带来了怎样的影响? 参考答案:接入网的市场竞争给通信运营商带来了新的挑战与机会。挑战主要体现在:a、争抢用户,满足多业务需求;b、提高服务质量;c、提供新业务;d、发展各种宽带接入技术e、可能会被淘汰机会主要体现在:a、给新运营商带来契机;b、庞大的市场、高额的利润。 https://www.wendangku.net/doc/3512000898.html,st mile和First mile的含义是什么? 参考答案:从位置关系理解接入网,Last mile是从网络指向用户方向,最后一公里;First mile是从用户指向网络方向,最初一公里。 3.推动接入网发展有哪几个方面的因素? 参考答案:需求牵引,技术推动,规制开放,竞争激励. 第二章 一、判断题 1.对于电信接入网,用户可以通过信令选择不同的SN。错误 2.IP接入网允许用户动态选择不同的ISP。正确 3.电信接入网具有交换功能。错误 4.电信接入网通过Q3接口接入到电信管理网,实施对电信接入网的管理。正确 5.IP接入网通过RP接口接入到电信管理网,实施对IP接入网的管理。错误

- 虚拟局域网vlan基本知识

- 实验一 交换机基本配置及虚拟局域网VLAN

- 虚拟局域网配置基础

- 虚拟局域网的配置

- VLAN虚拟局域网和子网划分的区别(精解)

- 计算机网络实验三虚拟局域网vlan划分与配置

- 虚拟局域网(vlan)的划分方法

- 交换机及虚拟局域网的配置

- vlan(虚拟局域网)设置

- 虚拟局域网vlan的配置

- cisco局域网vlan配置实例

- 配置企业虚拟局域网vlan

- 虚拟局域网的划分和配置

- 虚拟局域网VLAN基本配置

- 思科模拟器虚拟局域网(VLAN)配置

- 虚拟局域网VLAN划分与配置实验

- 实验六 虚拟局域网VLAN一实验报告

- 实验六-虚拟局域网(vlan)的划分与配置说课讲解

- 实验三 虚拟局域网配置

- 虚拟局域网(vlan)的划分方法