网络安全实验报告 - PKI证书应用

一、实验目的

1.观察没有PKI服务支持时的WEB流量内容

2.实现PKI服务,然后观察结果

二、实验内容与步骤

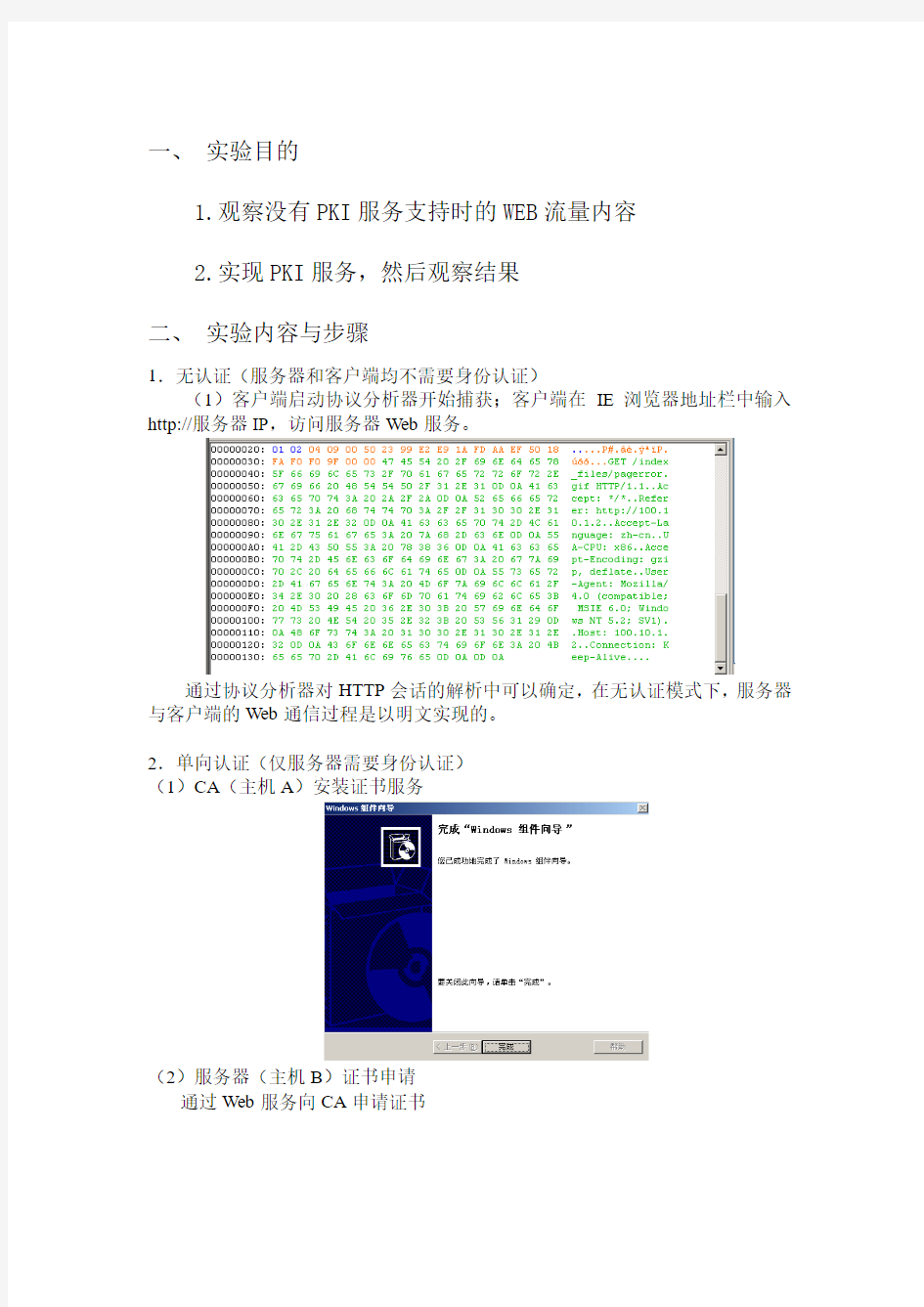

1.无认证(服务器和客户端均不需要身份认证)

(1)客户端启动协议分析器开始捕获;客户端在IE浏览器地址栏中输入http://服务器IP,访问服务器Web服务。

通过协议分析器对HTTP会话的解析中可以确定,在无认证模式下,服务器与客户端的Web通信过程是以明文实现的。

2.单向认证(仅服务器需要身份认证)

(1)CA(主机A)安装证书服务

(2)服务器(主机B)证书申请

通过Web服务向CA申请证书

CA为服务器颁发证书

通告服务器查看证书。

(3)服务器(主机B)安装证书

服务器下载、安装由CA颁发的证书

此时服务器证书已安装完毕,可以单击“目录安全性”页签中单击“查看证书”按钮,查看证书的内容,回答下面问题。

证书信息描述:无法将这个证书验证到一个受信任的证书颁发机构

颁发者:user7DCA

再次通过IE浏览器查看“受信任的根证书颁发机构”,查看名为userGX的颁发者(也就是CA的根证书),CA证书不存在

服务器下载、安装CA根证书

证书信息描述:保证远程计算机的身份

颁发者:user7DCA

再次通过IE浏览器查看“受信任的根证书颁发机构”,查看名为userGX的颁发者(也就是CA的根证书),CA证书存在

(4)Web通信

客户端重启IE浏览器,在地址栏输入http://100.10.1.2/并确认,此时访问的Web页面出现如图所示信息。

客户端启动协议分析器,设置过滤条件:仅捕获客户端与服务器间的会话通信,并开始捕获数据。

客户端在IE浏览器地址栏中输入“https://100.10.1.2/”并确认,访问服务器Web服务。在协议解析页面可观察到,服务器与客户端的Web通信过程是以密文实现的

3.双向认证(服务器和客户端均需身份认证) (1)服务器要求客户端身份认证 (2)客户端访问服务器

客户端在IE 浏览器地址栏中输入“https://服务器IP ”访问服务器Web 服务。出现“选择数字证书”对话框,但是没有数字证书可供选择。单击“确定”,页面出现提示“该页要求客户证书”。

客户端提交证书申请

客户端下载、安装证书链

(4)客户端查看颁发证书

客户端单击IE浏览器的“工具”|“Internet选项”|“内容”|“证书”,会

在“个人”页签中看到同组主机CA颁发给自己的证书,如图10-1-5所示。

(5)客户端再次通过https访问服务器

1.主机B、C创建邮件账户

2.邮件用户(主机B、C)申请电子邮件保护证书

(1)邮件用户在IE浏览器地址栏中输入“http://172.16.0.81/certsrv/”并确认,访问CA的证书申请页面。

(2)邮件用户通过“申请一个证书”|“高级证书申请”|“创建并向此CA提交一个申请”,申请一张电子邮件保护证书。

(3)CA为邮件用户颁发电子邮件保护证书。

(4)邮件用户通过CA“证书服务主页”|“查看挂起的证书申请的状态”|“安装证书”将数字证书安装好。

3.邮件用户设置Outlook Express

4.发送签名电子邮件(未加密)

5.发送加密电子邮件

6.邮件用户验证邮件的加密作用(1)导出证书

(2)删除证书后查看加密邮件

(3)导入证书后查看加密邮件。

三、实验小结

此次试验使我了解到了数字证书的知识,以及对数据加密的理解,让我学到了数字证书的验证过程以及数据加密技术,其中涉及到公钥等重要概念,并且让我了解了数字证书以及数据加密在如今科技发展迅速的社会中的重要性

网络安全检测协议新编正式版

The cooperation clause formulated through joint consultation regulates the behavior of the parties to the contract, has legal effect and is protected by the state. 网络安全检测协议新编正 式版

网络安全检测协议新编正式版 下载提示:此协议资料适用于经过共同协商而制定的合作条款,对应条款规范合同当事人的行为,并具有法律效力,受到国家的保护。如果有一方违反合同,或者其他人非法干预合同的履行,则要承担法律责任。文档可以直接使用,也可根据实际需要修订后使用。 授权方(甲方): 地址: 电话: 被授权方(乙方): 地址: 电话: 签订此协议书即表明,乙方同意遵守此委托书的行为限制,甲方同意乙方对甲方所有权网站(含页面、网站数据库及内网)进行非恶意测试包括模拟入侵,模拟植入病毒、模拟盗取资料等等。此委托书是在平等自愿的基础上,依据《中华人民

共和国合同法》有关规定就项目的执行,经双方友好协商后订立。 一、关于测试 测试时间:_____________。 测试费用:_____________。 测试地点:______________。 检测单价:______________。 测试人数:______________。 检测总费用:__________。 测试项目:______________。 实收费用:______________。 测试目的:______________。 二、关于付款付款方式 付款时间:本合同签订后甲方应支付全部评测费用至乙方,者验收完成后甲方

网络安全技术实验报告

中南林业科技大学 实验报告 课程名称:计算机网络安全技术 专业班级:2014 级计算机科学与技术 2班 姓名:孙晓阳 / 学号:

( 目录 实验一java 安全机制和数字证书的管理 (5) 一实验名称 (5) 二实验目的 (5) 三实验内容 (5) 四实验结果和分析 (6) , 命令输入 (6) 分析 (7) 五小结 (8) 实验二对称密码加密算法的实现 (10) 一实验名称 (10) 二实验目的 (10) 三实验内容 (10) ? 四实验结果和分析 (10) 说明 (10) 实验代码 (10) 实验结果 (13) 五小结 (13) 实验三非对称密钥 (14) 一实验名称 (14) { 二实验目的 (14) 三实验内容 (14) 四实验结果和分析 (14)

实验代码 (14) 实验结果 (15) 五小结 (16) 实验四数字签名的实现 (17) — 一实验名称 (17) 二实验目的 (17) 三实验内容 (17) 四实验结果和分析 (17) 实验代码 (17) 实验结果 (19) 五小结 (19) ? 总结 (19)

实验一java 安全机制和数字证书的管理》 一实验名称 java 安全机制和数字证书的管理 二实验目的 了解 java 的安全机制的架构和相关的知识; 利用 java 环境掌握数字证书的管理 三实验内容 java 安全机制(JVM,沙袋,安全验证码)。 & java 的安全机制的架构 加密体系结构(JCA,Java Cryptography Architecture) 构 成 JCA 的类和接口: :定义即插即用服务提供者实现功能扩充的框架与加解密功能调用 API 的核心类和接口组。 一组证书管理类和接口。 一组封装 DSA 与 RSA 的公开和私有密钥的接口。 描述公开和私有密钥算法与参数指定的类和接口。用 JCA 提供的基本加密功能接口可以开发实现含消息摘要、数字签名、密钥生成、密钥转换、密钥库管理、证书管理和使用等功能的应用程序。 加密扩展(JCE,Java Cryptography Extension) 构 成 JCE 的类和接口: :提供对基本的标准加密算法的实现,包括 DEs,三重 DEs(Triple DEs),基于口令(PasswordBasedEncryptionstandard)的 DES,Blowfish。 ( 支持 Diffie 一 Hell-man 密钥。定义密钥规范与算法参数规范。 安全套接扩展(JSSE,Java Secure Socket1 Extension)JSSE 提供了实现 SSL 通信的标准 Java API。 JSSE 结构包括下列包: .包含 JSSE API 的一组核心类和接口。

网络安全实验报告综合

网络扫描与网络嗅探 一实验目的 (1)理解网络嗅探和扫描器的工作机制和作用 (2)使用抓包与协议分析工具Wireshark (3)掌握利用扫描器进行主动探测,收集目标信息的方法 (4)掌握使用漏洞扫描器检测远程或本地主机安全性漏洞 二实验环境 Windows xp操作系统平台,局域网环境,网络抓包与协议分析工具Wireshark,扫描器软件:Superscan 三实验步骤 使用Wireshark 抓包并进行协议分析 (1)下载并安装软件,主界面如图1所示。 图1

(2)单击capture,打开interface接口选项,选择本地连接,如图2所示。 图2 (3)使用Wireshark数据报获取,抓取TCP数据包并进行分析 从抓取的数据包来看,首先关于本次分析的数据包是典型的TCP三次握手,如图3所示。 图3

(4)TCP三次握手过程分析(以第一次握手为例) 主机(172.16.1.64)发送一个连接请求到(172.16.0.1),第一个TCP包的格式如图4所示。 图4 第三行是ipv4的报文,网际协议IP是工作在网络层,也就是数据链路层的上层, IPv4报文中的源地址和目的地址是ip地址,版本号TCP是6,其格式为如图5所示。 图5

第四行是TCP报文,从上面两个可以知道,这个TCP包被层层包装,经过下面一层就相应的包装一层,第三段是经过传输层的数据,TCP报文的格式为如图6所示。 图6 TCP的源端口2804也就是宿主机建立连接开出来的端口,目的端口8080。Sequence number同步序号,这里是0x3a 2a b7 bb,但这里显示的是相对值0。Acknowledgment number确认序号4bytes,为0,因为还是第一个握手包。Header Length头长度28字节,滑动窗口65535大小字节,校验和,紧急指针为0。Options选项8字节

网络安全实验报告[整理版]

一Sniffer 软件的安装和使用 一、实验目的 1. 学会在windows环境下安装Sniffer; 2. 熟练掌握Sniffer的使用; 3. 要求能够熟练运用sniffer捕获报文,结合以太网的相关知识,分析一个自己捕获的以太网的帧结构。 二、实验仪器与器材 装有Windows操作系统的PC机,能互相访问,组成局域网。 三、实验原理 Sniffer程序是一种利用以太网的特性把网络适配卡(NIC,一般为以太同卡)置为杂乱模式状态的工具,一旦同卡设置为这种模式,它就能接收传输在网络上的每一个信息包。 四、实验过程与测试数据 1、软件安装 按照常规方法安装Sniffer pro 软件 在使用sniffer pro时需要将网卡的监听模式切换为混杂,按照提示操作即可。 2、使用sniffer查询流量信息: 第一步:默认情况下sniffer pro会自动选择网卡进行监听,手动方法是通过软件的file 菜单下的select settings来完成。 第二步:在settings窗口中我们选择准备监听的那块网卡,把右下角的“LOG ON”勾上,“确定”按钮即可。 第四步:在三个仪表盘下面是对网络流量,数据错误以及数据包大小情况的绘制图。 第五步:通过FTP来下载大量数据,通过sniffer pro来查看本地网络流量情况,FTP 下载速度接近4Mb/s。 第六步:网络传输速度提高后在sniffer pro中的显示也有了很大变化,utiliazation使用百分率一下到达了30%左右,由于我们100M网卡的理论最大传输速度为12.5Mb/s,所以4Mb/s刚好接近这个值的30%,实际结果和理论符合。 第七步:仪表上面的“set thresholds”按钮了,可以对所有参数的名称和最大显示上限进行设置。 第八步:仪表下的“Detail”按钮来查看具体详细信息。 第九步:在host table界面,我们可以看到本机和网络中其他地址的数据交换情况。

网络安全检查整改报告模板(完整版)

报告编号:YT-FS-7636-15 网络安全检查整改报告模 板(完整版) After Completing The T ask According To The Original Plan, A Report Will Be Formed T o Reflect The Basic Situation Encountered, Reveal The Existing Problems And Put Forward Future Ideas. 互惠互利共同繁荣 Mutual Benefit And Common Prosperity

网络安全检查整改报告模板(完整 版) 备注:该报告书文本主要按照原定计划完成任务后形成报告,并反映遇到的基本情况、实际取得的成功和过程中取得的经验教训、揭露存在的问题以及提出今后设想。文档可根据实际情况进行修改和使用。 根据市委网络安全和信息化领导小组办公室办关于《开展关键信息基础设施网络安全检查的通知》文件精神,我镇积极组织落实,对网络安全基础设施建设情况、网络安全防范技术情况及网络信息安全保密管理情况进行了自查,现报告如下: 一、成立领导小组 为进一步加强网络信息系统安全管理工作,我镇成立了网络信息工作领导小组,由镇长任组长,分管领导任副组长,下设办公室,做到分工明确,责任具体到人,确保网络信息安全工作顺利实施。 二、我镇网络安全现状 我镇除专用办公电脑外,共有15台计算机接入互

联网络。,采用防火墙对网络进行保护,均安装了杀毒软件对计算机进行病毒防治。 三、我镇网络安全管理 为了做好信息化建设,规范政府信息化管理,我镇立即《xx镇网络安全管理制度》、《xx镇网络信息安全保障工作方案》、《xx镇病毒检测和网络安全漏洞检测制度》等多项制度,对信息化工作管理、内部电脑安全管理、计算机及网络设备管理、数据、资料和信息的安全管理、网络安全管理、计算机操作人员管理等各方面都作了详细规定,进一步规范了外联计算机信息安全管理工作。 我镇认真按照信息安全保密制度的规定,严格执行信息公开申请、发布、保密和审核制度,确保镇政府信息公开内容不涉及危害国家安全、公共安全、经济安全和社会稳定的信息发布上外网。目前,我镇未发生过涉密信息的现象。 四、存在的不足及整改措施 目前,我镇网络安全仍然存在以下几点不足:一

网络安全实验报告

网络安全实验报告 务书 一、目的与要求根据实验内容的要求和实验安排,要求学生在掌握网络信息安全基本知识的基础上,能够设计出相应的软件,并且熟练地运用各种网络信息安全技术和手段,发现并解决各类安全问题,维护网络及操作系统的安全。 二、主要内容实验一加密认证通信系统实现设计实现一个通信系统,双方可以通过消息和文件通信,用户可选择一种加密算法和认证算法,对消息和文件进行加密通信和完整性验证。(要实现认证和加密,工具和语言不限,可以直接调用现有模块,认证和加密不限)实验二 综合扫描及安全评估利用常见的一些扫描工具可以检测本系统及其它系统是否存在漏洞等安全隐患,给出全面而完善的评估报告,帮助管理员发现存在的问题,进而采取有力措施予以弥补,从而提高系统的安全性能。实验三 网络攻防技术矛与盾的关系告诉我们,在研究网络安全技术时,只着眼于安全防范技术是远远不够的,知己知彼方能百战不殆,因此,很有必要同时研究攻击与防范技术,才能更有效地解决各种威胁。实验四 Windows系统安全配置方案作为网络节点,操作系统安全成为网络信息安全首先应予考虑的事务,然而人们往往忽视了OS的安

全性。其实,OS的安全不只体现在密码口令上,这仅仅是最基本的一个方面。除此之外,服务、端口、共享资源以及各种应用都很有可能存在着安全隐患,因此,应采取相应措施设置完善的本地安全策略,并使用防病毒软件、防火墙软件甚至入侵检测软件来加强系统的安全。其中实验一要求编程实现,可直接调用相关功能函数完成。实验二至实验四可在机房的网络信息安全综合实验系统上完成。 三、进度计划序号设计(实验)内容完成时间备注1接受任务,查阅文献,开始实现密码算法和认证算法第一天2完成加密认证通信系统第二至七天3上午完成综合扫描及安全评估实验,下午进行网络攻防实验第八天4上午完成网络攻防实验,下午进行系统安全配置实验第九天5撰写实验报告并验收第天 四、实验成果要求 1、要求程序能正常运行,并实现任务书要求功能。 2、完成实验报告,要求格式规范,内容具体而翔实,应体现自身所作的工作,注重对设计思路的归纳和对问题解决过程的总结。 五、考核方式平时成绩+程序验收+实验报告。 学生姓名: 指导教师:xx 年6 月13 日实验报告题目: 网络信息安全综合实验院系: 计算机系班级:

网络安全实验报告

网络安全实验报告 姓名:杨瑞春 班级:自动化86 学号:08045009

实验一:网络命令操作与网络协议分析 一.实验目的: 1.熟悉网络基本命令的操作与功能。 2.熟练使用网络协议分析软件ethereal分析应用协议。 二.实验步骤: 1. ping tracert netstat ipconfig telnet netcat Arp route nslookup Ssh 2.协议分析软件:ethereal的主要功能:设置流量过滤条件,分析网络数据包, 流重组功能,协议分析。 三.实验任务: 1.跟踪某一网站如google的路由路径 2.查看本机的MAC地址,ip地址 输入ipconfig /all 找见本地连接. Description . . .. . : SiS 900-Based PCI Fast Ethernet Adapte Physical Address.. . : 00-13-8F-07-3A-57 DHCP Enabled. . .. . : No IP Address. . . .. . : 192.168.1.5 Subnet Mask . . .. . : 255.255.255.0 Default Gateway .. . : 192.168.1.1 DNS Servers . . .. . : 61.128.128.67 192.168.1.1

Default Gateway .. . : 192.168.1.1 这项是网关.也就是路由器IP Physical Address.. . : 00-13-8F-07-3A-57 这项就是MAC地址了.

网络安全防护检查报告模板

编号: 网络安全防护检查报告 数据中心 测评单位: 报告日期:

目录 第1章系统概况 ......................................................................... 错误!未定义书签。 网络结构 ............................................................................. 错误!未定义书签。 管理制度 ............................................................................. 错误!未定义书签。第2章评测方法和工具 ............................................................. 错误!未定义书签。 测试方式 ............................................................................. 错误!未定义书签。 测试工具 ............................................................................. 错误!未定义书签。 评分方法 ............................................................................. 错误!未定义书签。 符合性评测评分方法 ................................................. 错误!未定义书签。 风险评估评分方法 ..................................................... 错误!未定义书签。第3章测试内容 ......................................................................... 错误!未定义书签。 测试内容概述 ..................................................................... 错误!未定义书签。 扫描和渗透测试接入点 ..................................................... 错误!未定义书签。 通信网络安全管理审核 ..................................................... 错误!未定义书签。第4章符合性评测结果 ............................................................. 错误!未定义书签。 业务安全 ............................................................................. 错误!未定义书签。 网络安全 ............................................................................. 错误!未定义书签。 主机安全 ............................................................................. 错误!未定义书签。 中间件安全 ......................................................................... 错误!未定义书签。 安全域边界安全 ................................................................. 错误!未定义书签。 集中运维安全管控系统安全 ............................................. 错误!未定义书签。 灾难备份及恢复 ................................................................. 错误!未定义书签。 管理安全 ............................................................................. 错误!未定义书签。 第三方服务安全 ................................................................. 错误!未定义书签。第5章风险评估结果 ................................................................. 错误!未定义书签。 存在的安全隐患 ................................................................. 错误!未定义书签。

网络安全系统测试报告

网络安全系统测试报告 测试地点:中国XXX研究院 测试单位:

目录 一、功能测试 (2) 网络地址转换测试 (2) 端口映射测试 (4) IP地址和MAC地址绑定测试 (6) 基于用户名称过滤的测试 (8) IP包过滤测试 (10) 带宽管理测试 (12) 日志记录测试 (15) HTTP代理测试 (17) FTP代理测试 (19) SMTP代理测试 (21) POP3代理测试 (23) SNMP测试 (25) SSL功能测试 (28) SSH功能测试 (30) 二、配置规则测试 (31) 外网用户访问SSN区主机 (31) 外网用户访问SSN区主机 (32) 外网用户访问SSN区主机 (33) 外网用户访问SSN区主机 (34) 外网用户访问SSN区主机 (35) SSN区主机访问外网 (36) SSN区主机访问外网 (37) SSN区主机访问外网 (38) SSN区主机访问外网 (39) SSN区主机访问外网 (40) 内网用户访问SSN区主机 (40) 内网用户访问SSN区主机 (41) 内网用户访问SSN区主机 (42) 内网用户访问SSN区主机 (43) 内网用户访问SSN区主机 (44) 内网用户访问外网 (45) 三、攻击测试 (46) 防火墙与IDS联动功能 (46) 端口扫描测试 (48)

一、功能测试 网络地址转换测试

6、选择NAT生效。 7、在内部网络的WIN xp工作站(192网段)上利用进行web访问; 测试结果预测结果实测结果 NAT生效 内部工作站可以进行web访问 测试通过 测试人员测试日期 备注

网络安全检查总结(适用各单位)

网络与信息安全检查总结 根据上级网络安全管理文件精神,我站成立了网络信息安全工作领导小组,在组长李旭东站长的领导下,制定计划,明确责任,具体落实,对全站各系统网络与信息安全进行了一次全面的调查。发现问题,分析问题,解决问题,确保了网络能更好地保持良好运行。 一、加强领导,成立了网络与信息安全工作领导小组 为进一步加强网络信息系统安全管理工作,我站成立了网络与信息系统安全工作领导小组,做到分工明确,责任具体到人。安全工作领导小组组长为XXX,副组长XXX,成员有XXX、XXX、XXX。分工与各自的职责如下:站长XXX为计算机网络与信息系统安全保密工作第一责任人,全面负责计算机网络与信息安全管理工作。副站长XXX负责计算机网络与信息安全管理工作的日常事务。XX、XXX负责计算机网络与信息安全管理工作的日常协调、网络维护和日常技术管理工作。 二、我站信息安全工作情况 我站在信息安全管理方面,制定了一系列的管理制度。重要岗位人员全部签订安全保密协议,制定了《人员离职离岗安全规定》、《外部人员访问审批表》。存储介质管理,完善了《存储介质管理制度》。运行维护管理,建立了《信息网络系统日常运行维护制度》。 1、技术防护方面 系统安装正牌的防病毒软件和防火墙,对计算机病毒、有害电子邮

件采取有效防范,根据系统服务需求,按需开放端口,遵循最小服务配置原则。一旦发生网络信息安全事故应立即报告相关方面并及时进行协调处理。 2、微软公司将自2014年4月8日起,停止Windows XP桌面操作系统的用户支持服务,同时也停止系统和安全补丁的推送,由于我站部分计算机仍在使用XP系统,我站网络信息安全小组积极应对这一情况,对部分能够升级的电脑升级到了WIN7系统,对未能升级的内网电脑,我站联系上级信息安全部门对网络安全状况进行了评估,并修改了网络安全策略,保证了系统的安全运行。 3、应急处理方面 拥有专门的网络安全员,对突发网络信息安全事故可快速安全地处理。 4、容灾备份 对数据进行即时备份,当出现设备故障时,保证了数据完整。 三、自查发现的主要问题和面临的威胁分析 1、发现的主要问题和薄弱环节 在本次检查过程中,也暴露出了一些问题,如:由于投入不足,光电系统出现故障,致使系统设备停止运行,虽然不会丢失数据,但是服务会出现中断。 自查中发现个别人员计算机安全意识不强。在以后的工作中我们将继续加强对计算机安全意识教育和防范技能训练让干部职工充分认识到计算机泄密后的严重性与可怕性。

网络安全课设Kerberos实验报告

附件《网络安全课程设计》实验报告格式 2012-2013学年第2学期 《网络安全课程设计》实验报告3 实验名称:实验18 安全协议之Kerberos协议 完成时间: 2014-6-4(练习三) 姓名:石心刚学号:110342124 姓名:何伊林学号:110342106 姓名:白冠军学号:110342101 姓名:尹新来学号:110342136 姓名:饶明艺学号:110342122 指导教师:崔鸿班级:110342A

实验目的 1.了解身份认证的原理及其重要意义 2.学习Kerberos身份认证全过程 3.学会在Linux下配置Kerberos身份认证系统 系统环境 Linux 网络环境 交换网络结构 实验工具 krb5 v1.6.2 实验步骤 本练习主机A~F为一组。实验角色说明如下: 首先使用“快照X”恢复Linux系统环境。 一.配置主KDC 在此过程中,将使用以下配置参数: 领域名称= https://www.wendangku.net/doc/a03215838.html,LAB DNS 域名= https://www.wendangku.net/doc/a03215838.html,lab 主KDC = https://www.wendangku.net/doc/a03215838.html,lab admin 主体= admin/admin admin主体密码:admin 数据库管理密码:jlcss (1)首先为主KDC改名,编辑/etc/sysconfig/network文件,把HOSTNAME改为kdc1,保存后重启系统。 (2)配置/etc/resolv.conf文件使本机找到DNS服务器,修改内容如下。 其中domain后面用来标识DNS域名,nameserver后面则用来标识DNS服务器的IP地址。在本实验中我们就以“应用服务器”作为DNS服务器,它的全限制域名是https://www.wendangku.net/doc/a03215838.html,lab,IP可以根据实验情况进行调整。 (3)主KDC配置时钟同步服务ntpd。Kerberos服务对于时间同步的要求是很高的,

网络安全实验报告

信息与科学技术学院学生上机实验报告 课程名称:计算机网络安全 开课学期:2015——2016学年 开课班级:2013级网络工程(2)班 教师姓名:孙老师 学生姓名:罗志祥 学生学号:37 实验一、信息收集及扫描工具的使用 【实验目的】 1、掌握利用注册信息和基本命令实现信息收集 2、掌握结构探测的基本方法 3、掌握X-SCAN的使用方法 【实验步骤】 一、获取以及的基本信息 1.利用ping 和nslookup获取IP地址(得到服务器的名称及地址) 2.利用来获取信息 二、使用工具获取到达的结构信息 三、获取局域网内主机IP的资源信息 -a IP 获得主机名;

-a IP 获得所在域以及其他信息; view IP 获得共享资源; a IP 获得所在域以及其他信息; 四、使用X-SCAN扫描局域网内主机IP; 1.设置扫描参数的地址范围; 2.在扫描模块中设置要扫描的项目; 3.设置并发扫描参数; 4.扫描跳过没有响应的主机; 5.设置要扫描的端口级检测端口; 6.开始扫描并查看扫描报告; 实验二、IPC$入侵的防护 【实验目的】 ?掌握IPC$连接的防护手段 ?了解利用IPC$连接进行远程文件操作的方法 ?了解利用IPC$连接入侵主机的方法 【实验步骤】 一:IPC$ 连接的建立与断开 通过IPC$ 连接远程主机的条件是已获得目标主机管理员的账号和密码。 1.单击“开始”-----“运行”,在“运行”对话框中输入“cmd”

1.建立IPC$连接,键入命令 net use 123 / user:administrator 2.映射网络驱动器,使用命令: net use y: 1.映射成功后,打开“我的电脑”,会发现多了一个y盘,该磁盘即为目标主机的C盘 1.在该磁盘中的操作就像对本地磁盘操作一 1.断开连接,键入 net use * /del 命令,断开所有的连接 1.通过命令 net use 可以删除指定目标IP 的IPC$ 连接。 ?建立后门账号 1.编写BAT文件,内容与文件名如下,格式改为:.bat 1.与目标主机建立IPC$连接 2.复制文件到目标主机。(或映射驱动器后直接将放入目标主机的C 盘中) 1.通过计划任务使远程主机执行文件,键入命令:net time ,查看目标主机的时间。 1.如图,目标主机的系统时间为13:4513:52 c:\ ,然后断开IPC$连接。 1.验证账号是否成功建立。等一段时间后,估计远程主机已经执行了文件,通过建立IPC$连接来验证是否成功建立“sysback”账号:建立IPC$连接,键入命令 net use 123 /user:sysback 1.若连接成功,说明管理员账号“sysback”已经成功建立连接。

网络安全实验报告sniffer,虚拟机

实验一:虚拟机的安装与使用 一、实验目的 1、学习安装、使用虚拟机 2、给虚拟机安装xp操作系统及常用软件 二、实验内容 安装虚拟机步骤: 1.双击VMware-workstation-5.5.3-34685.exe 2.按照流程向导Next> 3.选择安装路径 4.安装完成 可以看到home 5. 6.按照安装向导下一步 7.选择安装的操作系统

8.选择安装路径 9.选择联网方式 10.完成虚拟机的添加 11.可以在看到 点击CD-ROM

12.点击CD-ROM选择我们准备好的windows安装系统,把路径指向windows安装的镜像 文件 13.点start this virtual machine或绿色开始按钮 14.windows安装可选手动或自动 15.最终完成在虚拟机上的windows安装后可以看到 16.可以通过虚拟机上安装一些工具用来直接把主系统的软件拖拽到虚拟机中VM-》 install Vmware tools 17.设置虚拟机中的IP以及DNS等,使其能够上网

18.用ping测试网络的连通性 三、实验心得 通过这个实验,帮助我们掌握了虚拟机的安装,Windows的安装,以及虚拟机的网络互联,我们以后会在虚拟机中进一步了解其他的网络安全试验,帮助我们为以后的实验创造一个安全的平台。 四、实验反馈 实验中由于刚刚接触VMware Workstation,并不熟练在安装应用时花费了较长的时间。

实验二:TCP,UDP端口扫描 一、实验目的 1. 了解常用的TCP、UDP端口扫描的原理及其各种手段 2. 掌握sniffer等网络嗅探工具的使用 二、实验内容 sniffer安装步骤: 1.双击snifferpro.exe 2.进入installshield wizard 3.提取文件后单击Next继续安装,接下来是软件许可协议yes。 4.填入名字公司 5.选择安装路径

网络安全检查整改报告范文

网络安全检查整改报告范文 网络安全检查整改报告范文 小编寄语:下面是我们文秘114的小编为大家整理的 网络安全检查整改报告范文 ,请大家参阅! 根据市委网络安全和信息化领导小组办公室办关于《开展关键信息基础设施网络安全检查的通知》文件精神,我镇积极组织落实,对网络安全基础设施建设情况、网络安全防范技术情况及网络信息安全保密管理情况进行了自查,现报告如下: 一、成立领导小组 为进一步加强网络信息系统安全管理工作,我镇成立了网络信息

工作领导小组,由镇长任组长,分管领导任副组长,下设办公室,做到分工明确,责任具体到人,确保网络信息安全工作顺利实施。 二、我镇网络安全现状 我镇除专用办公电脑外,共有15台计算机接入互联网络。,采用防火墙对网络进行保护,均安装了杀毒软件对计算机进行病毒防治。 三、我镇网络安全管理 为了做好信息化建设,规范政府信息化管理,我镇立即《xx镇网络安全管理制度》、《xx镇网络信息安全保障工作方案》、《xx镇病毒检测和网络安全漏洞检测制度》等多项制度,对信息化工作管理、内部电脑安全管理、计算机及网络设备管理、数据、资料和信息的安全管理、网络安全管理、计算机操作人员管理等各方面都作了详细规定,进一步规范了外联计算机信息安全管理工作。 我镇认真按照信息安全保密制度的规定,严格执行信息公开申请、发布、保密和审核制度,确保镇政府信息公开内容不涉及危害国家安全、公共安全、经济安全和社会稳定的信息发布上外网。目前,我镇未发生过涉密信息的现象。 四、存在的不足及整改措施

目前,我镇网络安全仍然存在以下几点不足:一是安全防范意识 较为薄弱;二是病毒监控能力有待提高;三是对移动存储介质的使用 管理还不够规范;四是遇到恶意攻击、计算机病毒侵袭等突发事件处 理能力不够。 针对目前我镇网络安全方面存在的不足,提出以下几点整改意见: 1、我镇严格管理非涉密办公网络的使用。一是所有涉密文件资 料(内部重要资料)不得使用连接互联网的计算机进行传输处理,需要 公开(布)的信息经党委副书记保密审查通过后才可进行公开。二是定 期或不定期对计算机操作系统以及应用软件的漏洞进行检测并升级, 重点查杀“木马”等网络病毒,并定期给系统及重要数据进行数据备份。三是不定期对全镇政府信息公开保密审查工作进行例行监督检查,发现问题及时整改。 2、强化保密工作的教育力度,增强工作人员的保密意识,提高其 做好保密工作的主动性和自觉性。同时进一步完善相应的规章制度, 切实加强和重视网上信息的保密管理,确保信息公开审查到位。 3、进一步加强对各部门移动存储介质的管理,要求个人移动存储 介质与部门移动存储介质分开,部门移动存储介质作为保存部门重要 工作材料和内部办公使用,不得将个人移动存储介质与部门移动存储 介质混用。镇镇网络安全自查报告 4、保密工作人员的培训力度需要不断提升。由于我镇保密员(信 息员)为兼职人员,计算机(网络)安全技术处理不够专业,从而加大计

网络安全实验报告

本科实验课程报告 (2016至2017学年第1学期) 课程名称:网络信息安全 专业名称: 行政班级: 学号: 姓名: 指导教师:赵学民 报告时间:年月日

实验一:分组密码-DES实验 实验地点:实验日期:成绩: 1、实验目的 通过用DES算法对实际的数据进行加密和解密来深刻了解DES的运行原理2、实验要求 编程实现DES密码。 3、实验原理 DES对64(bit)位的明文分组M进行操作,M经过一个初始置换IP置换成m0,将m0明文分成左半部分和右半部分m0=(L0,R0),各32位长。然后进行16 轮完全相同的运算,这些运算被称为函数f,在运算过程中数据与密匙结合。经过16轮后,左,右半部分合在一起经过一个末置换 DES算法框图 4、实验步骤 1、打开控制台,进入L001001013xp01_1虚拟环境。

2、使用默认用户名administrator,密码:123456登录到windows xp系统。 3.桌面找到Visual C++ 6.0双击打开 4.点击“文件”——“新建” 5.创建一个win32控制台工程,工程名称和位置自定。 6.左侧工作区,选择“FileView”选项卡。

7.右键工程文件名称,选择“添加文件到工程”。可到d:\tools\51elab1007B\des 中找到相关代码(G_des.c,test.cpp,des.h)。 8.根据原理编写程序,并编译运行(依次点击下图左起三个显性按钮进行编译、建立、运行)。 7、依次按要求输入qwqw、wq、回车、qw,对实验进行验证。 5、实验结果及总结

实验二:文件加解密实验 实验地点:实验日期:成绩: 1、实验目的 熟悉用对称加密的方法加密和解密,学会使用工具OpenSSL,熟悉利用RSA非对称密钥对文件进行加密与解密。 2、实验要求 使用工具OpenSSL,熟悉利用RSA非对称密钥对文件进行加密与解密。 3、实验原理 对称加密原理 对称加密算法是应用较早的加密算法,技术成熟。在对称加密算法中,数据发信方将明文(原始数据)和加密密钥一起经过特殊加密算法处理后,使其变成复杂的加密密文发送出去。收信方收到密文后,若想解读原文,则需要使用加密用过的密钥及相同算法的逆算法对密文进行解密,才能使其恢复成可读明文。在对称加密算法中,使用的密钥只有一个,发收信双方都使用这个密钥对数据进行加密和解密,这就要求解密方事先必须知道加密密钥。 RSA非对称加解密算法原理。 RSA密码体制描述: (1).密钥的生成 选择p,q,p,q为两个大的互异素数,计算n=p*q, j(n)=(p-1)(q-1), 选择整数e使gcd(j(n),e)=1,(1 网络安全风险评估报告范文 【IT168 评论】组织不必花费太多时间评估网络安全情况,以了解自身业务安全。因为无论组织的规模多大,在这种环境下都面临着巨大的风险。但是,知道风险有多大吗? 关注中小企业 网络 ___多年来一直针对大型企业进行网络攻击,这导致许多中小企业认为他们在某种程度上是免疫的。但是情况并非如此。其实中小企业面临着更大的风险,因为黑客知道许多公司缺乏安全基础设施来抵御攻击。 根据调研机构的调查,目前43%的网络攻击是针对中小企业的。尽管如此,只有14%的中小企业将其网络风险、漏洞和攻击的能力评估为“高效”。 最可怕的是,有60%的小企业在网络攻击发生后的六个月内被迫关闭。 换句话说,如果是一家财富500强公司或美国的家族企业,网络威胁并不能造成这么大的损失,并且这些公司将会制定计划来保护自己免遭代价昂贵的攻击。 以下是一些可帮助评估组织的整体风险水平的提示: 1.识别威胁 在评估风险时,第一步是识别威胁。每个组织都面临着自己的一系列独特威胁,但一些最常见的威胁包括: ●恶意软件和勒索软件攻击 ●未经授权的访问 ●授权用户滥用信息 ●无意的人为错误 ●由于备份流程不佳导致数据丢失 ●数据泄漏 识别面临的威胁将使组织能够了解薄弱环节,并制定应急计划。 2.利用评估工具 组织不必独自去做任何事情。根据目前正在使用的解决方案和系统,市场上有许多评估工具和测试可以帮助组织了解正在发生的事情。 微软安全评估和规划工具包就是一个例子。组织会看到“解决方案加速器”,它们基本上是基于场景的指南,可帮助IT专业人员处理与其当前基础设施相关的风险和威胁。 利用评估工具可以帮助组织在相当混乱和分散的环境中找到清晰的信息。 3.确定风险等级 了解组织面临的威胁是一回事,但某些威胁比其他威胁更危险。为了描绘出威胁的精确图像,重要的是要指定风险级别。 低影响风险对组织的未来影响微乎其微或不存在。中等影响风险具有破坏性,但可以通过正确的步骤恢复。高影响的风险是巨大的,可能会对组织产生永久性的影响。 HUNAN UNIVERSITY 课程实习报告 题目:网络攻防 学生姓名李佳 学生学号201308060228 专业班级保密1301班 指导老师钱鹏飞老师 完成日期2016/1/3 完成实验总数:13 具体实验:1.综合扫描 2.使用 Microsoft 基线安全分析器 3.DNS 溢出实验 4. 堆溢出实验 5.配置Windows系统安全评估 6.Windows 系统帐户安全评估 7.弱口令破解 8.邮件明文窃听 9.网络APR攻击 10.Windows_Server_IP安全配置 11.Tomcat管理用户弱口令攻击 12.木马灰鸽子防护 13.ping扫描 1.综合扫描 X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、 注册表信息等。 2.使用 Microsoft 基线安全分析器 MBSA:安全基线是一个信息系统的最小安全保证, 即该信息系统最基本需要满足的安全要求。信息系统安全往往需要在安全付出成本与所能够承受的安全风险之间进行平衡, 而安全基线正是这个平衡的合理的分界线。不满足系统最基本的安全需求, 也就无法承受由此带来的安全风险, 而非基本安全需求的满足同样会带来超额安全成本的付出, 所以构造信息系统安全基线己经成为系统安全工程的首要步骤, 同时也是进行安全评估、解决信息系统安全性问题的先决条件。微软基线安全分析器可对系统扫描后将生成一份检测报告,该报告将列举系统中存在的所有漏洞和弱点。 3.DNS 溢出实验 DNS溢出DNS 的设计被发现可攻击的漏洞,攻击者可透过伪装 DNS 主要服务器的方式,引导使用者进入恶意网页,以钓鱼方式取得信息,或者植入恶意程序。 MS06‐041:DNS 解析中的漏洞可能允许远程代码执行。 Microsoft Windows 是微软发布的非常流行的操作系统。 Microsoft Windows DNS 服务器的 RPC 接口在处理畸形请求时存在栈溢出漏洞,远程攻击者可能利用此漏洞获取服务器的管理权限。 网络安全防护检查 报告模板 编号: 网络安全防护检查报告 数据中心 测评单 位: 报告日 期: 目录 第1章系统概况 ....................................................... 错误!未定义书签。 1.1 网络结构 ....................................................... 错误!未定义书签。 1.2 管理制度 ....................................................... 错误!未定义书签。第2章评测方法和工具 ........................................... 错误!未定义书签。 2.1 测试方式 ....................................................... 错误!未定义书签。 2.2 测试工具 ....................................................... 错误!未定义书签。 2.3 评分方法 ....................................................... 错误!未定义书签。 2.3.1 符合性评测评分方法........................... 错误!未定义书签。 2.3.2 风险评估评分方法 .............................. 错误!未定义书签。第3章测试内容 ....................................................... 错误!未定义书签。 3.1 测试内容概述................................................ 错误!未定义书签。 3.2 扫描和渗透测试接入点 ................................ 错误!未定义书签。 3.3 通信网络安全管理审核 ................................ 错误!未定义书签。第4章符合性评测结果 ........................................... 错误!未定义书签。 4.1 业务安全 ....................................................... 错误!未定义书签。 4.2 网络安全 ....................................................... 错误!未定义书签。 4.3 主机安全 ....................................................... 错误!未定义书签。 4.4 中间件安全.................................................... 错误!未定义书签。 4.5 安全域边界安全............................................ 错误!未定义书签。 4.6 集中运维安全管控系统安全 ........................ 错误!未定义书签。网络安全风险评估报告范文

网络攻防实验报告

网络安全防护检查报告模板