如何利用IPSec保证远程桌面的安全性!(上)

如何利用IPSec保证远程桌面的安全性!(上)

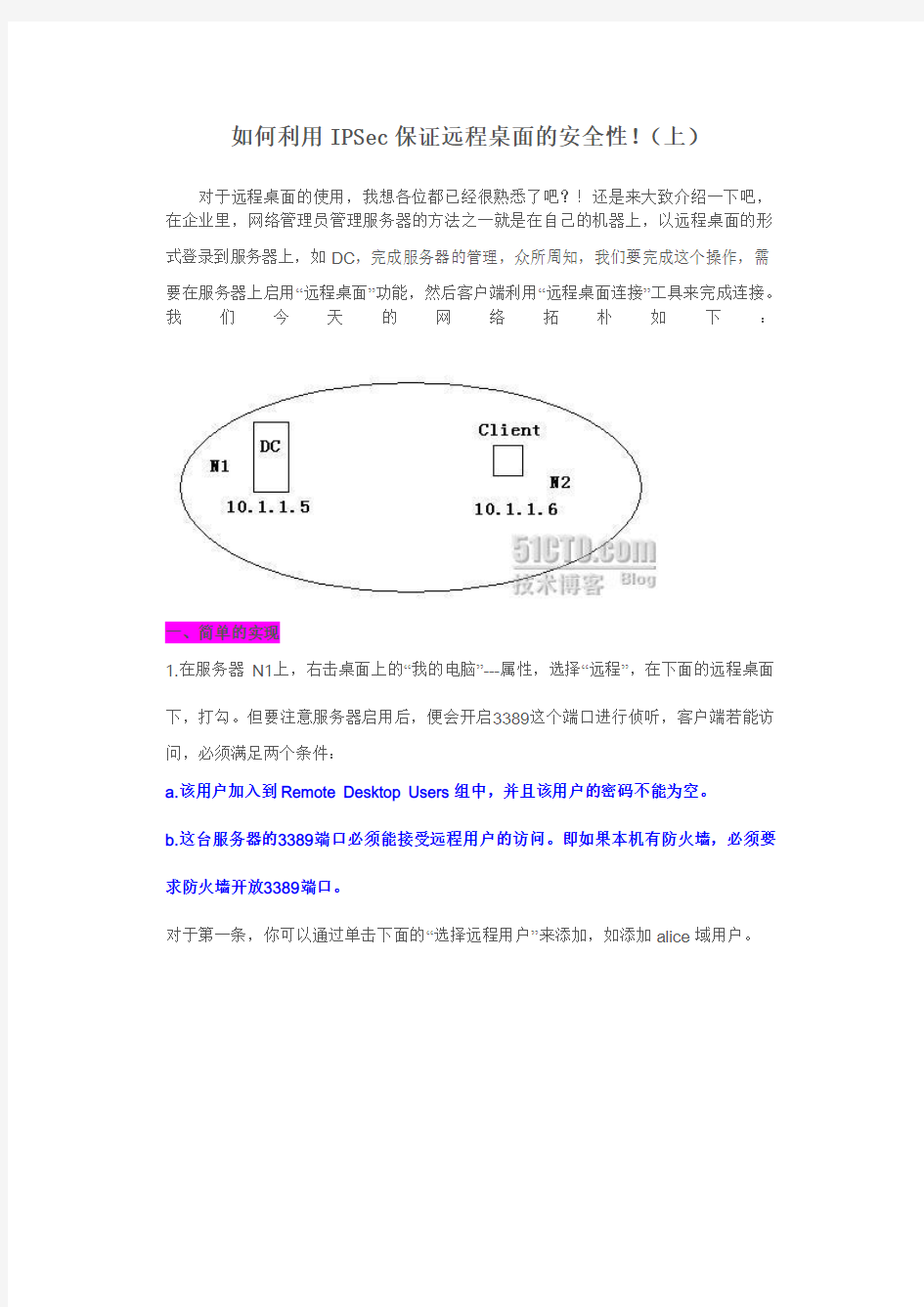

对于远程桌面的使用,我想各位都已经很熟悉了吧?!还是来大致介绍一下吧,在企业里,网络管理员管理服务器的方法之一就是在自己的机器上,以远程桌面的形

式登录到服务器上,如DC,完成服务器的管理,众所周知,我们要完成这个操作,需

要在服务器上启用“远程桌面”功能,然后客户端利用“远程桌面连接”工具来完成连接。我们今天的网络拓朴如下:

一、简单的实现

1.在服务器N1上,右击桌面上的“我的电脑”---属性,选择“远程”,在下面的远程桌面下,打勾。但要注意服务器启用后,便会开启3389这个端口进行侦听,客户端若能访问,必须满足两个条件:

a.该用户加入到Remote Desktop Users组中,并且该用户的密码不能为空。

b.这台服务器的3389端口必须能接受远程用户的访问。即如果本机有防火墙,必须要求防火墙开放3389端口。

对于第一条,你可以通过单击下面的“选择远程用户”来添加,如添加alice域用户。

注意:对于DC,你这样添加后,该用户还不能远程来连接这台服务器(默认下,管理员可以),你还必须修改“默认的域控制器的安全设置”。

操作:打开开始菜单--程序--管理工具--默认的域控制器的安全设置,如下图所示,在对应项里如下操作:

最后通过gpupdate /force来刷新这台服务器的组策略使之生效。

查看一下,这台服务器的端口侦听情况如下:

其中上面这条表示这台服务器在3389端口Listening,而下面这条表示当前10.1.1.6这台机器已经连接到了这台服务器的3389端口。

2.客户端使用mstsc /v:n1可以完成连接,要求输入相应的用户名和密码,验证通过登

录成功。

二、实现安全的远程桌面连接

通过前面的实例我们已经实现了远程桌面的连接,可以用来管理服务器了,各位试想,他人只要用相应的扫描端口的软件就能知道你的机器开启了那些端口,这样一来,也就知道了你的机器开启的远程桌面功能,再使用相应的方法获取你的管理员的密码,也就可以对你的机器进行远程桌面的连接了,怎么可以实现安全的连接呢?我们从以下两点出发:

(一)将3389的端口改掉,如6689.

(二)对通信过程进行加密,即使你用相应的抓包工具也无济于事。

(三)对远程桌面连接用户及客户机进行特殊的身份验证,即只有通过该身份验证才可以进行连接。

对于后两者,今天我们使用IPSec来实现。有关IPSec的详细介绍各位可以参看<凌激冰>的利用IPSec使用策略和规则提升网络安全性,写的不错!!

怎么来实现呢?好,我们马上操作一把~~~

(一)改端口:

简单操作步骤:打开"开始→运行",输入"regedit",打开注册表,进入以下路径:[HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control\Terminal Server\ Wds\rdpwd\Tds\tcp],看见PortNamber值了吗?其默认值是3389(改为十进制显示),修改成所希望的端口,例6689。

再打开[HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal

Server\WinStations\RDP-Tcp],将PortNumber的值(默认是3389)修改成端口6689

关闭注册表编辑器后重启计算机,即可生效。

通过如下命令再次查看:

会发现在6689侦听,同时有一个客户端已经连接上来了。

客户端连接时可利用命令:mstsc /v:n1:6689

如果使用mstsc /v:n1,如出现如下提示:

(二)对通信过程进行加密

(三)对用户或计算机进行身份验证

这两个我们一起完成!!

使用IPSec时各位需要注意,多数情况下我们需要在两边都要做,在我们这个案例中,要求两边所选择的加密方式和身份验证要一致。具体操作如下所示:

1.服务器端配置IPSec:

开始菜单---运行---mmc,然后添加“IP安全策略管理”控制台组件。

如上图,单击添加后,如下所示:

选择本地计算机,单击完成,关于其它对话框,最后如下:

在这里,我们新建IP安全策略,如下:

取一个名字,sec mstsc。

单击下一步,不选择“激活默认响应规则”,下一步,到一个页面,单击完成,同时打开编辑页面:

在这里各位可以看到,任何一条IPSec策略,可以包含多条规则,你可以单击添加,

添加多条规则。此时单击添加,如下所示:

在这里我们看到任何一条规则包含三要素:筛选器、筛选器操作、身份验证方法。

我们创建我们自己那条规则,也是我们的第一条规则。当然要依次定义这三个要素,当定义完了,我们的这条规则自然也就创建完了。

第一要素:筛选器单击“添加”如下:

再次单击上面的添加,我们来定义将筛选谁到谁(源地址--目的地址)的哪些协议或端

口。如下:

在这里,根据实际情况,我们将筛选:从任意IP的任意端口到这台机器的6689端口。单击两次确定,回到如下图,并选中我们刚创建好的这个筛选器。

接着:

第二要素:筛选器操作(即对于刚才的这个筛选,我们是拒绝/允许/还是加密允许)单击上图中的“筛选器操作”,如下:

上图中,单击添加,如下图所示:再次单击添加,选择加密方式后,单击确定。

最后如下图所示,你可以单击“常规”,给这个筛选器操作取个名字,如security.注意要选择这个操作。不用图示了吧~~在这里我们做好这个操作。最后单击确定,回到前面在要素的界面,继续我们的第三个要素:

第三要素:身份验证方法:

这里有三种验证方法:

Kerberos(需要AD支持)

证书(需要CA)

预共享密钥。

我们这里是域环境,所以我们可以选择Kerberos这种方式,如果你不是域环境,可以选择下面两种,至于证书,你需要在企业里搭建CA,预共享密钥比较简单,取个密钥就可以了。

在这里我们选择第一种方式,至于后面两种方式,我会在下次给各位道来~~~~~

具体操作如下:

其实,默认选的就是Kerberos验证方式,所以关于“身份验证方式”你不用任何操作IPSec已经为你做好。

最后依次检查一下这三个要素,没有任何问题的话,最后单击“确定”如下图所示:

上面这条规则就是我们刚才所做的,最后单击“确定”,回到下图:

注意:我们必须右击这条策略,选指派,否则这条策略是不生效的!!!

CMSR系列路由器IPsec典型配置举例V

C M S R系列路由器I P s e c典型配置举例V 文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

通过互联网实现远程桌面连接

通过互联网实现远程桌面连接。 第一步:设置“我的电脑”的远程桌面属性。并选择用户(用户必需加密码) 第二步:设置被连接电脑的IP地址和网关(我的IP:192.168.1.123 网关:192.168.1.1 如果手动设置ip后无法打开网页还要加入DNS服务器地址,可在百度中查找当地的NDS服务器地址,广东的为 202.96.134.133 和202.96.134.188 ) 腹有诗书气自华

第三步:进入路由器设置。如果你没有路由权限,那好到此为止。远程桌面使用的端口是:3389。如果互联网上某台计算机要想联到你内部计算机必需要通过路由器转发到相应的计算机上: 腹有诗书气自华

到了这里就可以通过互联网连接到我的计算机上了。在连接时注意使用的是你上网网关的IP:119.124.141.67这是电信分给你的互联网ip地址,如果是你一个人通过猫上网,你计算机的IP地址就填这个,网关就不用填,DNS服务器是可在当地电信部门查询。 好了。试一下: 腹有诗书气自华

点击连接并输入密码: 腹有诗书气自华

好了就可以通过互联网连接运程局域网中的用户了。 出师表 两汉:诸葛亮 腹有诗书气自华

先帝创业未半而中道崩殂,今天下三分,益州疲弊,此诚危急存亡之秋也。然侍卫之臣不懈于内,忠志之士忘身于外者,盖追先帝之殊遇,欲报之于陛下也。诚宜开张圣听,以光先帝遗德,恢弘志士之气,不宜妄自菲薄,引喻失义,以塞忠谏之路也。 宫中府中,俱为一体;陟罚臧否,不宜异同。若有作奸犯科及为忠善者,宜付有司论其刑赏,以昭陛下平明之理;不宜偏私,使内外异法也。 侍中、侍郎郭攸之、费祎、董允等,此皆良实,志虑忠纯,是以先帝简拔以遗陛下:愚以为宫中之事,事无大小,悉以咨之,然后施行,必能裨补阙漏,有所广益。 将军向宠,性行淑均,晓畅军事,试用于昔日,先帝称之曰“能”,是以众议举宠为督:愚以为营中之事,悉以咨之,必能使行阵和睦,优劣得所。 亲贤臣,远小人,此先汉所以兴隆也;亲小人,远贤臣,此后汉所以倾颓也。先帝在时,每与臣论此事,未尝不叹息痛恨于桓、灵也。侍中、尚书、长史、参军,此悉贞良死节之臣,愿陛下亲之、信之,则汉室之隆,可计日而待也。 臣本布衣,躬耕于南阳,苟全性命于乱世,不求闻达于诸侯。先帝不以臣卑鄙,猥自枉屈,三顾臣于草庐之中,咨臣以当世之事,由是感激,遂许先帝以驱驰。后值倾覆,受任于败军之际,奉命于危难之间,尔来二十有一年矣。 先帝知臣谨慎,故临崩寄臣以大事也。受命以来,夙夜忧叹,恐托付不效,以伤先帝之明;故五月渡泸,深入不毛。今南方已定,兵甲已足,当奖率三军,北定中原,庶竭驽钝,攘除奸凶,兴复汉室,还于旧都。此臣所以报先帝而忠陛下之职分也。至于斟酌损益,进尽忠言,则攸之、祎、允之任也。 愿陛下托臣以讨贼兴复之效,不效,则治臣之罪,以告先帝之灵。若无兴德之言,则责攸之、祎、允等之慢,以彰其咎;陛下亦宜自谋,以咨诹善道,察纳雅言,深追先帝遗诏。臣不胜受恩感激。 今当远离,临表涕零,不知所言。 腹有诗书气自华

H3C MSR系列路由器IPsec典型配置举例(V7)

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

如何设置远程桌面连接

远程桌面连接,有什么用呢? 远程桌面其实可以为我们做很多事,而且不久的将来,其所发挥的作用将更大,简单地说,远程桌面管理,就是可以让我们坐在家里就可以连接到远程电脑的桌面,可以操作远程的电脑为你做任何事,如收发邮件了,查看报表了,进行用户管理了,进系统维护更新了,就像实际操作那台电脑一样,呵呵,心动了吧,那就让我们开始这段操作说明吧! 有些第三方的软件也有很强的远程桌面的功能,不过现在的Windows xp已经完全集成在里面了,操作也很方便。(看来微软的反垄断案对他来说根本就是隔靴搔痒)远程桌面,主要包括客户端和服务器端,每台windows xp 都同时包括客户端和服务器端,也就是说他既可以当成客户端来连到别台的装了Windows xp的电脑,并控制他,也可以自己当成服务器端,让别的电脑来控制自己。 服务器端都用windows xp ,而客户端,Win95-97-98,Win2000,WinME都可以。而且客户端没有语系的要求,也就是说,你可以在家里用你的简体版的Win95,控制远处公司或其他地方的繁体版的Windows xp.(呵呵,我喜欢) 下面就让我们跟着说明一步步安装windows xp 的远程桌面连接。 第一步是设服务器 其实Windows xp 装好之后,就可以了,当然如果你的XP是不用密码自动登录的,那就不行,没有密码是不让你进行远程桌面连接的,不然还不任何人都可以操作你的电脑,那岂不是完蛋。所以我们要先加密码,详细步骤如下: 点开始------设置---控制面板(繁体版叫控制台)点他。出现以下画面:

接着点-- 用户帐户 --出现如下画面。

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例 关键词:IKE、IPSec 摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。 缩略语: 缩略语英文全名中文解释 IKE Internet Key Exchange 因特网密钥交换 Security IP网络安全协议 IPsec IP

目录 1 特性简介 (3) 1.1 IPSec基本概念 (3) 1.1.1 SA (3) 1.1.2 封装模式 (3) 2 应用场合 (4) 3 配置指南 (4) 3.1 配置概述 (4) 3.2 配置ACL (6) 3.3 配置IKE (6) 3.3.1 配置IKE全局参数 (6) 3.3.2 配置IKE安全提议 (7) 3.3.3 配置IKE对等体 (8) 3.4 IPSec安全提议 (10) 3.5 配置安全策略模板 (12) 3.6 配置安全策略 (14) 3.7 应用安全策略组 (16) 4 配置举例一:基本应用 (17) 4.1 组网需求 (17) 4.2 使用版本 (18) 4.3 配置步骤 (18) 4.4 配置结果验证 (27) 4.4.1 查看IPSec安全联盟 (27) 4.4.2 查看报文统计 (27) 5 配置举例二:与NAT结合 (27) 5.1 组网需求 (27) 5.2 配置说明 (28) 5.3 配置步骤 (28) 5.4 配置验证结果 (34) 5.4.1 查看IPSec安全联盟 (34) 5.4.2 查看报文统计 (35) 6 注意事项 (35) 7 相关资料 (35) 7.1 相关协议和标准 (35) 7.2 其它相关资料 (36)

IPSec配置案例

防火墙产品典型组网配置指导及使用注意事项 ike sa keepalive-timer interval 30 ike sa keepalive-timer timeout 90 1 IPSEC 建立点到点SA 配置采用IKE 方式建立SA, IKE自动协商方式相对比较简单,只需要配置好IKE协商安全策略的信息,由IKE自动协商来创建和维护安全联盟。当与Eudemon 进行通信的对等体设备数量较少时,或是在小型静态环境中,手工配置安全联盟是可行的,但不推荐。对于小、中、大型的动态网络环境中,我们都推荐使用IKE协商建立安全联盟。第一节介绍点到点网络结构,使用IKE建立SA的典型配置 1.1 组网图 图1IKE点到点网络典型组网图 1.2 组网需求 ●PC1与PC2之间进行安全通信,在FWA与FWB之间使用IKE自动协 商建立安全通道。 ●在FWA和FWB上均配置序列号为10的IKE提议。 ●为使用pre-shared key验证方法的提议配置验证字。 ●FWA与FWB均为固定公网地址 1.3 适用产品、版本 设备型号:Eudemon100/100S/200/200S, Eudemon300/500/1000, USG50/3000/5000 实验设备: FWA Eudemon500 FWB Eudemon200

软件版本:V2R1及以上实验版本Eudemon500 V200R006C02B059 Eudemon200 V200R001B01D036 1.4 配置思路和步骤 1)防火墙基本配置,包括IP地址,安全域 2)配置公网路由, 一般情况下,防火墙上配置静态路由 3)定义用于包过滤和加密的数据流 4) 域间通信规则 5)配置IPSec安全提议 6) 配置IKE提议 7) 配置IKE Peer 8) 配置安全策略 9) 引用安全策略 1.5 配置过程和解释(关键配置) 配置FWA: 1)配置到达PC2的静态路由 [FWA]ip route-static 0.0.0.0 0.0.0.0 200.0.0.2 2)定义用于包过滤和加密的数据流 [FWA]acl 3000 [FWA-acl-adv-3000]rule permit ip source 10.0.0.0 0.0.0.255 destination 10.0.1.0 0.0.0.255 [FWA-acl-adv-3000]quit [FWA]acl 3001 [FWA-acl-adv-3001]rule permit ip source 10.0.1.0 0.0.0.255 [FWA-acl-adv-3001]quit 3)配置trust与untrust域间包过滤规则 [FWA]firewall interzone trust untrust [FWA-interzone-trust-untrust]packet-filter 3000 outbound [FWA-interzone-trust-untrust]packet-filter 3001 inbound

路由器-GRE-Over-IPSec典型配置

路由器-GRE-Over-IPSec典型配置 【需求】 分部1和分部2通过野蛮IPSec的方式连接到中心,采用GRE-Over-IPSec的方式,在tunnel上运行OSPF协议来实现总部和分部之间的互通。 【组网图】

【验证】 1、中心上的ike sa 状态: disp ike sa connection-id peer flag phase doi ---------------------------------------------------------- 4 202.101.3.2 RD 1 IPSEC 5 202.101.3.2 RD 2 IPSEC 2 202.101.2.2 RD 1 IPSEC 3 202.101.2.2 RD 2 IPSEC flag meaning RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT 2、中心上的IPSec sa状态:

disp ipsec sa =============================== Interface: Serial2/0/0 path MTU: 1500 =============================== ----------------------------- IPsec policy name: "center" sequence number: 10 mode: isakmp ----------------------------- connection id: 3 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.2.2 flow: (72 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.2.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 1168206412 (0x45a16a4c) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887434028/3365 max received sequence-number: 33 udp encapsulation used for nat traversal: N [outbound ESP SAs] spi: 2150942891 (0x8034c8ab) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433260/3365 max sent sequence-number: 36 udp encapsulation used for nat traversal: N ----------------------------- IPsec policy name: "center" sequence number: 20 mode: isakmp ----------------------------- connection id: 4 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.3.2 flow: (73 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.3.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 2624895419 (0x9c74b9bb) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433796/3385 max received sequence-number: 35 udp encapsulation used for nat traversal: N [outbound ESP SAs]

什么是远程桌面连接

什么是远程桌面连接 “远程桌面连接”的前身应该是Telnet。Telnet是一种字符界面的登陆方式,微软将其扩展到图形界面上,显示了异常强大的功能。 在日常工作交流中,我们常常会用到远程桌面连接功能,许多人会认为这样的功能简单得几乎不值一提,不过在实际使用过程中,我们有时会遇到各种特殊的远程桌面连接需求,要想顺利满足这些特殊的连接需求,就必须要掌握一些远程桌面连接的使用技巧。 让远程桌面连接端口躲避攻击 大家知道,在默认状态下远程桌面使用的端口一般为“3389”,如果我们不及时将这个端口号码更改掉的话,那么许多别有用心的黑客可能会利用这个端口,来远程控制和入侵本地工作站,以便窃取保存在本地工作站中的各类隐私信息。为了保护本地工作站的安全,我们可以尝试按照如下步骤,将远程桌面连接使用的默认端口号码更改成其他的端口号码: 首先以特权身份登录进本地工作站系统,并用鼠标逐一单击系统桌面中的“开始”、“运行”命令,从弹出的系统运行框中,输入字符串命令“regedit”,单击“确定”按钮后,打开本地工作站的系统注册表编辑界面; 其次在该编辑界面的左侧显示区域,用鼠标展开HKEY_LOCAL_MACHINE注册表分支,从其后弹出的分支列表中依次选中SYSTEMCurrentControlSetControlTerminal ServerWdsrdpwdTdstcp子键,在tcp子键所对应的右侧显示区域中,我们会看到一个名为PortNumber的子键,这个子键其实就是用来定义远程桌面连接端口号码的,将该子键的数值设置成其他端口号码,例如可以将其数值设置成“9999”; 完成数值修改操作后,我们再将鼠标定位于注册表分支 HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp,在RDP-Tcp子键所对应的右侧显示区域中,我们同样会看到一个名为PortNumber的子键,把该子键的数值也要一并修改过来,例如这里我们也要将它的数值修改成“9999”; 完成本地工作站的远程桌面连接端口号码后,我们日后需要通过远程桌面连接到该工作站时,我们需要打开对应工作站中的远程桌面连接设置窗口,并在其中设置好需要远程连接的工作站地址,之后单击“另存为”按钮将远程桌面设置保存成文件,接着用写字板之类的文本编辑程序将前面保存生成的RDP文件打开,并在文本编辑区域中手工输入一行“server ! 善用远程桌面连接进行传输文件

HCMSR系列路由器IPsec典型配置举例V图文稿

H C M S R系列路由器 I P s e c典型配置举例V 集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

Windows 2008 R2实现远程桌面Web连接

Windows 2008 R2实现远程桌面Web连接 我们在之前的文章中实现了RemoteApp服务器的部署,配置及测试。RemoteApp服务器使用的协议是大家非常熟悉的RDP协议,RDP协议使用的是3389端口。一般情况下在内网使用3389端口是没问题的,但有些企业的防火墙对3389端口会限制使用,甚至有些电信部门也会限制3389端口的连接。如果遇到限制3389端口的环境,我们可以考虑把RDP协议封装在HTTPS协议中。这样我们在互联网上使用RemoteApp会更加方便,不用担心遭到封杀;而且我们可以使用浏览器作为客户端工具,这样对特定环境的要求就降低了很多,毕竟在当前的互联网环境下浏览器是一个非常容易获取的通用工具。 想让客户机通过浏览器访问RemoteApp服务器,我们可以通过远程桌面Web访问组件来实现。远程桌面Web访问组件其实是IIS7中的一个虚拟目录,用户通过访问这个虚拟目录就可以重定向到RemoteApp服务器。实验拓扑如下图所示,我们准备在TSERVER上部署远程桌面Web访问组件,实验步骤如下。 一部署远程桌面Web访问组件 我们首先在TSERVER上部署远程桌面Web访问组件。在TSERVER上打开服务器管理器,如图1所示,点击左侧的“角色”,在右侧操作栏中可以看到远程

桌面的角色服务。从图中可以看到,远程桌面Web访问尚未安装,点击“添加角色服务”,准备添加远程桌面Web服务。 图1 如图2所示,在角色服务中勾选“远程桌面Web访问”,角色向导提示我们这个角色服务需要IIS组件的支持,点击“添加所需的角色服务”,这样在安装远程桌面Web访问时就可以自动安装所需的IIS组件。

HCMSR系列路由器IPsec典型配置举例V

7 相关资料

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

windows2003多用户同时远程桌面连接的设置方法

windows 2003 server远程桌面连接数限制已经困扰很久了,给平时的维护带来麻烦。既然微软不会从根本上解决这个问题,那只有通过其他方式来减少问题的发生几率。 一、在服务器端的处理办法如下(只能时避免连接数受限制,如果已经受限制,以下方法无法解决): 1. 设定已经断开的会话结束时间限制,这样避免会话已经断开,但仍然占用一个Session 开始-运行-gpedit.msc-计算机配置-管理模板-windows组件-终端服务-会话,右边窗口选择“为断开的会话设置时间限制”-选择“已启用”,选择一个时间 开始-运行-gpedit.msc-计算机配置-管理模板-windows组件-终端服务-会话,右边窗口选择“到达时间限制时终止会话”-选择“已启用”。 2. 无限时保持连接会话,便于远程控制共享任意时候连接会话的数据,也就是共享任意时候连接的远程桌面的当时状态: 开始-管理工具-终端服务配置-服务器配置-限制每个用户使用一个会话 3. 养成良好习惯,退出连接时不要直接关闭,而是使用注销。 二、如果已经有多个连接存在 1.可以通过命令的方式将连接断开,这个方法在2000系统同样可用;如果在任务管理器的用户里注销的方法: 1. 在Command Line模式下:输入命令query user C:\>query user USERNAME SESSIONNAME ID STATE IDLE TIME LOGON TIME >dfsadmin 0 Disc . 7/23/2007 7:53 PM mrsadmin rdp-tcp#10 1 Active . 7/24/2007 9:31 AM ID 0 的用户是本地登陆的,ID 1 是3389登陆的用户,正在运行中,但是仍然占用系统资源和通道,我们要把它踢掉。如下进行操作即可。 2.可通过logoff x命令来注销id未x的登录用户,输入命令:logoff 1 ,再用query user查询状态 C:\>query user

ipsec-vpn配置实例

网络拓扑 环境:接口地址都已经配置完,路由也配置了,双方可以互相通信了 密钥认证的算法2种:md5和sha1 加密算法2种: des和3des IPsec传输模式3种: AH验证参数:ah-md5-hmac(md5验证)、ah-sha-hmac(s ha1验证) ESP加密参数:esp-des(des加密)、esp-3des(3des 加密)、esp-null(不对数据进行加密) ESP验证参数:esp-md5-hmac(md5验证)、esp-sha-h mac(采用sha1验证) 1 启用IKE协商 routerA

routerA(config)#crypto isakmp policy 1 建立IKE协商策略(1是策略编号1-1000,号越小,优先级越高 routerA(config-isakmap)#hash md5 密钥认证的算法 routerA(config-isakmap)#authentication pre-sh are告诉路由使用预先共享的密钥 routerA(config)#crypto isakmp key 123456 addr ess 20.20.20.22 (123456是设置的共享密20.2 0.20.22是对端的IP地址)。 routerB routerB(config)#crypto isakmp policy 1 routerB(config-isakmap)#hash md5 routerB(config-isakmap)#authentication pre-sh are routerB(config)#crypto isakmp key 123456 addr ess 20.20.20.21 (路由B和A的配置除了这里的对端IP地址变成了20.20.20.21,其他都要一样的)。 2 配置IPSec相关参数 routerA

WIN7多用户远程桌面的实现

关于多用户远程桌面的实现——WIN7 版的 远程桌面服务使局域网 (LAN) 上的计算机可以连接到服务器(也称为远程计算机)并运行位于服务器上的程序。这可以只需要在1台机器上安装应用程序,其他机器共享使用。远程桌面连接使用远程桌面服务技术,使一台计算机可远程控制另一台计算机。 windows 远程终端服务是单用户的,也就是说通过远程登录到服务器时,服务器本地将黑屏。如何做到不管用本地登录还是远程登录,同一时刻容许多个用户操作服务器计算机。 首先: 要安装工具包,需要从微软下载(远程服务器管理工具https://www.wendangku.net/doc/3d16029687.html,/downloads/zh-cn/details.aspx?displaylang=zh-cn&FamilyID =7d2f6ad7-656b-4313-a005-4e344e43997d ),安装升级包后,在控制面板--程序和功能--打开或关闭WINDOWS功能---远程服务器管理工具--角色管理工具--远程桌面服务工具,选中前面的选择框。 在开始--命令框输入cmd,在弹出的Dos界面输入netstat -na ,如果出现 3389 端口,就说明远程终端已经启动了。 然后: 1, 下载补丁UniversalTermsrvPatch,功能就是去除单用户登陆的限制,允许多人多用户同时并行访问登录。 2, 根据你的系统运行对应的程序: ?? 32位系统请运行 UniversalTermsrvPatch-x86.exe; ?? 64位系统请运行 UniversalTermsrvPatch-x64.exe。 3, 需要管理员权限。右键点程序,选择以管理员身份运行。 4, 破解后需要重启生效。 5, 备份文件: \windows\system32\termsrv.dll.backup.(如果想还原设置请将备份文件改名为termsrv.dll替换破解的文件即可) 远程桌面的其它可能的设置: ? 运行gpedit.msc打开组策略,计算机配置-管理模板-Windows组件-远程桌面服务-远程桌面会话主机-连接-“限制连接数量”,如果将状态设置为“禁用”或“未配置”,则在“组策略”级别上不强制限制连接的数量。

H3C IPV6之ipsec(ike预共享)典型组网配置案例

组网说明: 本案例采用H3C HCL模拟器来模拟IPV6 IPSEC+IKE预共享密钥典型组网配置。为了保证数据传输安全,在R1与R2建立Ipsec vpn隧道。全网采用OSPFv3协议互通。 配置思路: 1、按照网络拓扑图正确配置IP地址。 2、R1与R2建立IPSEC VPN隧道 配置过程: 第一阶段调试(基础网络配置:) R1:

[R1-GigabitEthernet0/1]ospfv3 1 area 0 [R1-GigabitEthernet0/1]quit R2:

- 远程桌面连接的利器-mRemote介绍

- Windows Server2008 R2 设置允许多个人远程连接桌面

- 怎么让Windows2012和Windows2008多用户同时远程

- WIN7多用户远程桌面的实现

- 远程桌面多会话

- 几个关于远程桌面连接的使用小技巧

- 怎么在局域网内不同网段内实现远程桌面连接

- 什么是远程桌面连接

- 远程桌面使用本地打印机两种方案

- Windows远程桌面连接

- 如何设置路由器实现远程桌面连接

- 如何设置远程桌面连接

- 远程桌面连接的启动方法技巧

- windows2003多用户同时远程桌面连接的设置方法

- 通过互联网实现远程桌面连接

- WIN7远程桌面连接方法

- 两台计算机的远程桌面连接方法

- 两台计算机之间设置远程桌面连接的方法

- 如何设置远程桌面

- Windows2003 多用户远程桌面访问实现的方法