03计算机网络习题 改变

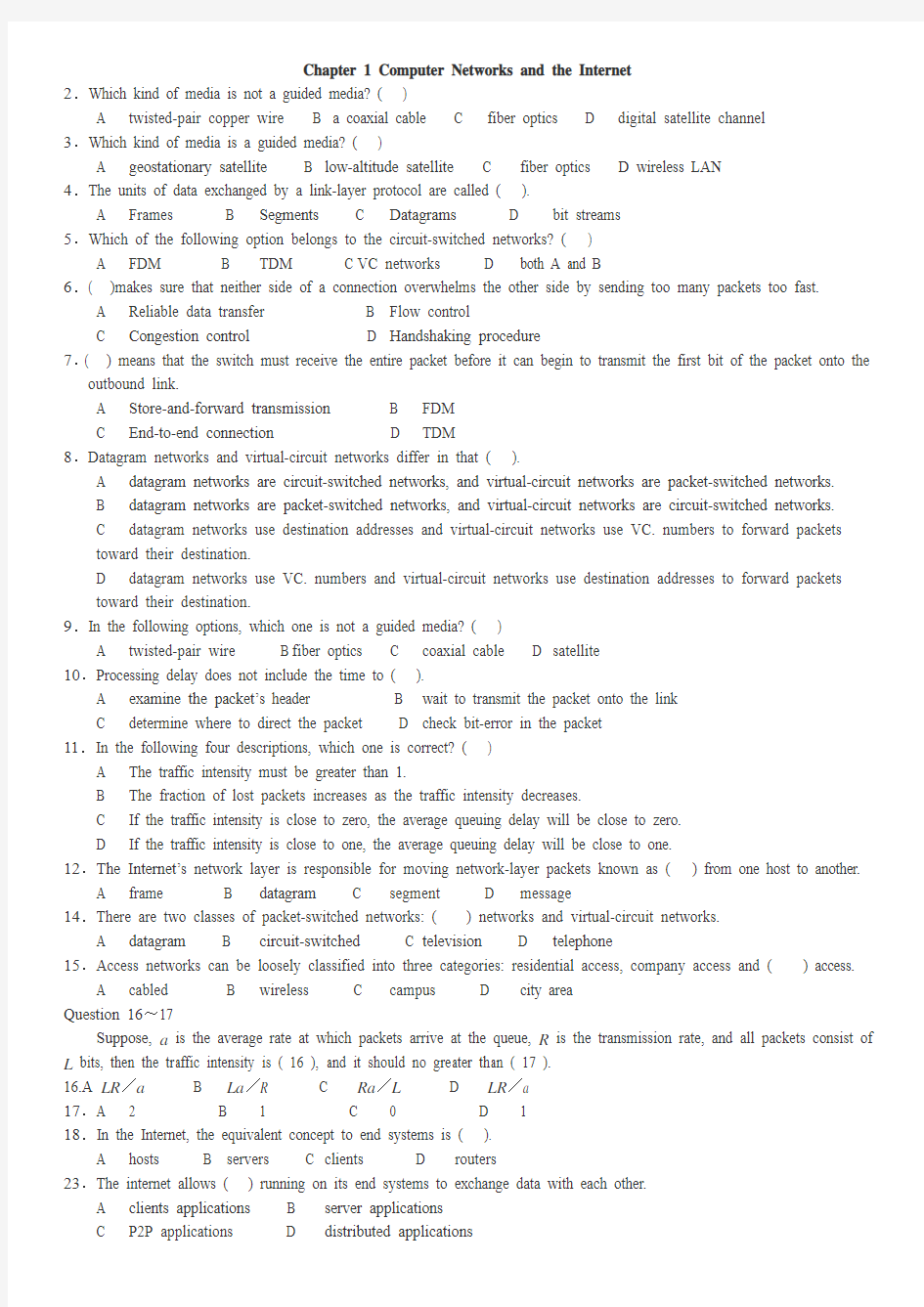

Chapter 1 Computer Networks and the Internet

2.Which kind of media is not a guided media? ( )

A twisted-pair copper wire

B a coaxial cable

C fiber optics

D digital satellite channel

3.Which kind of media is a guided media? ( )

A geostationary satellite

B low-altitude satellite

C fiber optics

D wireless LAN

4.The units of data exchanged by a link-layer protocol are called ( ).

A Frames

B Segments

C Datagrams

D bit streams

5.Which of the following option belongs to the circuit-switched networks? ( )

A FDM

B TDM

C VC networks

D both A and B

6.( )makes sure that neither side of a connection overwhelms the other side by sending too many packets too fast.

A Reliable data transfer

B Flow control

C Congestion control

D Handshaking procedure

7.( ) means that the switch must receive the entire packet before it can begin to transmit the first bit of the packet onto the outbound link.

A Store-and-forward transmission

B FDM

C End-to-end connection

D TDM

8.Datagram networks and virtual-circuit networks differ in that ( ).

A datagram networks are circuit-switched networks, and virtual-circuit networks are packet-switched networks.

B datagram networks are packet-switched networks, and virtual-circuit networks are circuit-switched networks.

C datagram networks use destination addresses and virtual-circuit networks use VC. numbers to forward packets

toward their destination.

D datagram networks use VC. numbers and virtual-circuit networks use destination addresses to forward packets

toward their destination.

9.In the following options, which one is not a guided media? ( )

A twisted-pair wire

B f iber optics

C coaxial cable

D satellite

10.Processing delay does not include the time to ( ).

A examine the packet’s header

B wait to transmit the packet onto the link

C determine where to direct the packet

D check bit-error in the packet

11.In the following four descriptions, which one is correct? ( )

A The traffic intensity must be greater than 1.

B The fraction of lost packets increases as the traffic intensity decreases.

C If the traffic intensity is close to zero, the average queuing delay will be close to zero.

D If the traffic intensity is close to one, the average queuing delay will be close to one.

12.The Internet’s network layer is responsible for moving network-layer packets known as ( ) from one host to another.

A frame

B datagram

C segment

D message

14.There are two classes of packet-switched networks: ( ) networks and virtual-circuit networks.

A datagram

B circuit-switched

C television

D telephone

15.Access networks can be loosely classified into three categories: residential access, company access and ( ) access.

A cabled

B wireless

C campus

D city area

Question 16~17

Suppose, a is the average rate at which packets arrive at the queue, R is the transmission rate, and all packets consist of L bits, then the traffic intensity is ( 16 ), and it should no greater than ( 17 ).

16.A LR/a B La/R C Ra/L D LR/a

17.A 2 B 1 C 0 D 1

18.In the Internet, the equivalent concept to end systems is ( ).

A hosts

B servers

C clients

D routers

23.The internet allows ( ) running on its end systems to exchange data with each other.

A clients applications

B server applications

C P2P applications

D distributed applications

24.The Internet provides two services to its distributed applications: a connectionless unreliable service and () service.

A flow control

B connection-oriented reliable

C congestion control

D TCP

25.It defines the format and the order of messages exchanged between two or more communicating entities, as well as the actions taken on the transmission and/or receipt of a message or other event. The sentence describes ( ).

A Internet

B protocol

C intranet

D network

26.In the following options, which does not define in protocol? ( )

A the format of messages exchanged between two or more communicating entities

B the order of messages exchanged between two or more communicating entities

C the actions taken on the transmission of a message or other event

D the transmission signals are digital signals or analog signals

27.In the following options, which is defined in protocol? ( )

A the actions taken on the transmission and/or receipt of a message or other event

B the objects exchanged between communicating entities

C the content in the exchanged messages

D the location of the hosts

28.In the following options, which does not belong to the network edge? ( )

A end systems

B routers

C clients

D servers

29.In the following options, which belongs to the network core? ( )

A end systems

B routers

C clients

D servers

31.An application can rely on the connection to deliver all of its data without error and in the proper order. The sentence describes ( ).

A flow control

B congestion-control

C reliable data transfer

D connection-oriented service

32.It makes sure that neither side of a connection overwhelms the other side by sending too many packets too fast. The sentence describes ( ).

A flow control

B congestion-control

C connection-oriented service

D reliable data transfer

39.There are two fundamental approaches to building a network core, ( ) and packet switching.

A electrical current switching

B circuit switching

C data switching

D message switching

44.( ) means that the switch must receive the entire packet before it can begin to transmit the first bit of the packet onto the outbound link.

A Queuing delay

B Store-and-forward transmission

C Packet loss

D Propagation

45.The network that forwards packets according to host destination addresses is called ( ) network.

A circuit-switched

B packet-switched

C virtual-circuit

D datagram

46.The network that forwards packets according to virtual-circuit numbers is called ( ) network.

A circuit-switched

B packet-switched

C virtual-circuit

D datagram

47.In the following entries, which is not a kind of access network?( )

A residential access

B company access

C wireless access

D local access

48.Suppose there is exactly one packet switch between a sending host and a receiving host. The transmission rates between the sending host and the switch and between the switch and the receiving host are R1 and R2, respectively. Assuming that the switch uses store-and-forward packet switching, what is the total end-to-end delay to send a packet of length L?

(Ignore queuing delay, propagation delay, and processing delay.) ( )

A L/R1+L/R2

B L/R1

C L/R2

D none of the above

49.The time required to examine the packet’s header and determine where to direct the packet is part of the ( ).

A queuing delay

B processing delay

C propagation delay

D transmission delay

50.The time required to propagate from the beginning of the link to the next router is ( ).

A queuing delay

B processing delay

C propagation delay

D transmission delay

Chapter 2 Application Layer

3. A socket is the interface between within a host.

A the network layer and the link layer

B the link layer and the physical layer

C the application layer and the transport layer

D the transport layer and the network layer

4. In the following applications, which one is a loss-tolerant application?

A E-mail

B file transfer

C instant messaging

D real-time audio

5. In the following applications, which one is a bandwidth-sensitive application?

A E-mail

B web application

C real-time audio

D file transfer

7. In the following applications, which one uses UDP?

A E-mail

B web application

C file transfer

D DNS

11. The port number of web application is .

A 25

B 20

C 80

D 53

12. A network entity that satisfies HTTP requests on the behalf of an origin web server is .

A server farm

B server stack

C proxy server

D edge server

17. The Internet mail system has three components which they are .

A user agent, SMTP, POP3

B SMTP, POP3, IMAP

C user agent, SMTP, IMAP

D user agent, SMTP, mail server

22. DNS means .

A Data Name System

B Data National System

C Domain Name System

D Domain National System

23. There are three classes of DNS server except .

A Root DNS server

B Local DNS server

C TL

D server D Authoritative DNS server

24. DNS provides some services except .

A Host aliasing

B Mail server aliasing

C Load distribution

D A single point of failure

30. In the four following options, which protocol is included in Mail Access Protocol?

A SMTP

B DHCP

C IMAP

D FTP

31. In FTP commands, is used to send user password to the server.

A User

B Pass

C Retr

D Stor

32. The function of the additional header field in MIME Content-Type is .

A to convert the message body to its origin non-ASCII form

B to determine what actions it should take on message body

C to send an E-mail to the receiving user agent

D to indicate what type the message is

35.In the following options, from the application developer’s perspective, which is not correct?

A the network architecture is fixed

B the network architecture provides a specific set of services to applications

C the application architecture is designed by the physical devices

D the application architecture dictates how the application is organized over the various end systems

36. There are three predominant architectures used in modern network applications, which one is not included?

A the client-server architecture

B the P2P architecture

C a hybrid of the client-server and P2P architecture

D a hybrid of the client-server and browser-server architecture

39. A process sends messages into, and receives messages from, the network through its .

A socket

B program

C client

D peer

41. HTTP can use two types of connections, which are .

A persistent and non-persistent connection

B connection with pipelining and without pipelining

C TCP and UDP

D parallel and serial connection

43. The default mode of HTTP uses .

A non-persistent connection with pipelining

B non-persistent connection without pipelining

C persistent connection with pipelining

D persistent connection without pipelining

44. In HTTP request messages, the request line has three fields, there are .

A the method field, the URL field and the HTTP version field

B the method, the connection and URL field

C the user-agent, the method and HTTP version field

D the user-agent, the URL and the HTTP version field

47. is a network entity that satisfies HTTP requests on the behalf of an origin Web server.

A proxy server

B local server

C DNS server

D Web server

49. The request message in the conditional GET must include the header line.

A Last-Modified

B Last-Referenced

C If-Modified-Since

D If –Referenced-Since

51. In FTP commands, which one is used to ask the server to send back a list of all files in the current remote directory?

A USER

B PASS

C LIST

D RETR

53. The two key MIME headers for supporting multimedia are .

A Content-Type and MIME-Version

B Content-Type and Content-Transfer-Encoding

C Content-Transfer-Encoding and MIME-Version

D MIME-Version and MIME-Type

56. In the following four services, which one can not provide by DNS?

A Host aliasing

B Mail server aliasing

C translate hostname to IP addresses

D translate MAC addresses to IP addresses

57. There are three classes of DNS servers, there are .

A root DNS server, top-level domain DNS server and local DNS server

B root DNS server, top-level domain DNS server and authoritative DNS server

C root DNS server, local DNS server and authoritative DNS server

D root DNS server, local DNS server and top-level domain DNS server

66. If the header line Connection is close, it means that the client wants .

A persistent connection with pipelining

B persistent connection without pipelining

C nonpersistent connection

D not connection

76. One host can be running many network applications, so the system assigns them different

to distinguish each other.

A IP address

B port number

C hostname

D section

77. In the following four applications, which one is both bandwith-sensitive and require tight timing constraints?

A real-time audio

B file transfer

C E-mail

D Web documents

78. The port number of the Web server is .

A 25

B 20

C 80

D 8080

79. The port number of the mail server is .

A 25

B 20

C 80

D 8080

1. Consider an HTTP client will request a WEB page from a WEB server. Suppose the URL of the page is https://www.wendangku.net/doc/5010957152.html,/somedepartment /somedir/exp.html. The client does not want to use persistent connections and want to receive French version of the object. The user agent is Windows NT 5.1. Give the request message according to the given format.

Request line:

Header lines:

2. Telnet into a Web server and send a multiline request message. Include in the request message the If-modified-since: header line to force a response message with the 304 Not Modified status code.

Solution:

Request line:

Header lines:

Chapter 3 Transport Layer

1. A transport-layer protocol provides for logical communication between ____.

A Application processes

B Hosts

C Routers

D End systems

5. Which of the following services is not provided by TCP?

A Delay guarantees and bandwidth guarantees

B Reliable data transfers and flow controls

C Congestion controls

D In-order data transfers

19. The SYN segment is used for____.

A TCP connection setup

B TCP flow control

C TCP congestion control

D Closing a TCP connection

20. The FIN segment is used for____.

A TCP connection setup

B TCP flow control

C TCP congestion control

D Closing a TCP connection

31.Provided RcvBuffer=20,LastByteRcvd=20,LastByteRead=15, then RcvWindow=____.

A 14

B 15

C 16

D 10

32. TCP service does not provide____.

A Reliable data transfer

B Flow control

C Delay guarantee

D Congestion control

33. There are two states in TCP congestion control, which are ____.

A slow start and congestion avoidance

B safe start and congestion avoidance

C slow start and congestion abandon

D safe start and congestion abandon

34. The transport-layer protocol provides logical communication between ____, and the network-layer protocol provides logical communication ____.

A hosts, processes

B processes, hosts

C threads, processes

D processes, threads

40. The Internet’s ____ service helps prevent the Internet from entering a state of gridlock.

A datagram

B congestion control

C sliding window

D timeout event

43. In static congestion window, if it satisfies W*S/R > RTT + S/R, the Latency is ____.

A W*S/R – ( RTT+ S/R)

B 2RTT + O/R

C 2RTT + O/R + (k-1)[W* S/R- (RTT + S/R)]

D 2RTT + S/R

46. The port number used by HTTP is ____.

A 80

B 25

C 110

D 53

47. The port number used by SMTP is ____.

A 80

B 25

C 110

D 53

48. The port number used by pop3 is ____.

A 80

B 25

C 110

D 53

49. The port number used by DNS is ____.

A 80

B 25

C 110

D 53

50. The port number used by FTP is ____.

A 20 and 21

B 20

C 21

D 53

55. DNS uses ____ service.

A TCP

B UDP

C Both TCP and UDP

D None of above

62. The job of gathering data chunks, encapsulating each data chunk with header information to create segments and

passing the segments to the network is called ____.

A multiplexing

B de-multiplexing

C forwarding

D routing

63. In the following four descriptions about the relationship between the transport layer and the network layer, which one is not correct?

A The transport-layer protocol provides logical communication between hosts

B The transport-layer protocol provides logical communication between processes

C The services that a transport-layer protocol can provide are often constrained by the service model of the network-layer protocol

D A computer network may make available multiple transport protocols

64. Suppose the following three 8-bit bytes: 01010101, 01110000, 01001100. What’s the 1s complement of the sum of these 8-bit bytes?

A 00010001

B 11101101

C 00010010

D 10001000

73. Which of the following field is not used for connection setup and teardown?

A Sequence number

B TST

C SYN

D FIN

74. ____ is the byte stream number of first byte in the segment.

A Sequence number

B ACK number

C Checksum

D port number

75. ____ is the byte sequence numbers of next byte expected from other side.

A Sequence number

B ACK number

C Checksum

D port number

78. TCP____ means s ender won’t overflow receiver’s buffer by transmitting too much, too fast.

A Flow control

B Congestion control

C Reliable data transfer

D Connection-oriented service

79. TCP provides flow control by having the sender maintain a variable called the ____.

A Receive window

B Congestion window

C Sliding window

D buffer

80. How does TCP sender perceive congestion?

A Timeout

B 3 duplicate ACK-s

C Both A and B

D None of above

89. The Internet’s _____is responsible for moving packets from one host to another.

A application layer

B transport layer

C network layer

D link layer

93.____ is a speeding-matching service---matching the rate which the sender is sending against the rate at which the receiving application is reading.

A congestion control

B flow control

C sliding-window control

D variable control

99. This job of delivering the data in a transport-layer segment to the correct socket is called ____.

A multiplexing

B de-multiplexing

C forwarding

D routing

104. In TCP segment header, which field can implement the reliable data transfer?

A source port number and destination port number

B sequence number and ACK number

C urgent data pointer

D Receive window

105. In the following four descriptions about TCP connection management, which one is not correct?

A Either of the two processes participating in a TCP connection can end the connection

B If the FIN bit is set to 1, it means that it wants to close the connection

C In the first two step of the three-way handshake, the client and server randomly choose an initial sequence number

D In the three segments of the three-way handshake, the SYN bit must be set to 1

2.Consider the following plot of TCP congestion window size as a function of time.

Fill in the blanks as follow:

A. The initial value of Threshold at the first transmission round is ____.

B. The value of Threshold at the 11st transmission round is ____.

C. The value of Threshold at the 21st transmission round is ____.

D. After the 9th transmission round, segment loss detected by ____.

i. Timeout (B) Triple duplicate ACK

E. After the 19th transmission round, segment loss detected by ____.

i. Timeout (B)Triple duplicate ACK

F. During ____ transmission round, the 18th segment is sent.

3.Consider the TCP reliable data transfer in the given graph. If in Segment 1’s Sequence number =10,data=“AC”, please fill in the following blanks.

21. In Segment 2, ACK number=____;

22. In Segment 3, Sequence number =____; data=“0123456789”

23. If there are some bits corrupted in segment 3 when it arrives Host B, then the ACK number in Segment 5 is ____; and the ACK number in Segment 6 is ____.

第3题 第4题

14 180 26 300 0 2 6 4 8 10 12 16 20 22 240 28 32

Conge

stion

windo

w size Transmission round

4

8

12

16 1

2

3

4 5

1

3

4

6

2 5

7

4. The client A wants to request a Web page from Server B. Suppose the URL of the page is 172.16.0.200/experiment, and also it wants to receive French version of object. The time-sequence diagram is shown below, please fill in the blanks. Packet ① to Packet ③ are TCP connection’s segment, then:

Packet ①: SYN flag bit= a

ACK flag bit= b

Sequence number= 92

Packet ②: SYN flag bit=1

ACK flag bit= c

Sequence number=100

Packet ③: SYN flag bit= d

ACK flag bit=1

Sequence number= e

6. Consider the following plot of TCP congestion window size as a function of time. Please fill in the blanks as below.

a) The initial value of Threshold at the first transmission round is____.

b) The value of Threshold at the 11th transmission round is_____.

c) The value of Threshold at the 21st transmission round is_____.

d) After the 9th transmission round, _____ occurs.

e) After the 19th transmission round, ____ are detected.

Chapter 4 The Network Layer

1.What is the name of a network-layer packet?( )

A message

B segment

C datagram

D frame

2.What are the two most important network-layer functions in a datagram network? ( )

A forwarding & routing

B forwarding & filtering

C routing & detecting

D routing & checking

3.When a packet arrives at a router’s input link, the router must move the packet to the appropriate output link, this ac tion is called ____? ( )

A Forwarding

B routing

C cut through

D filtering

4.The network layer must determine the path taken by packets as they flow from a sender to a receiver. This action is 14 180 26 300 0 2 6 4 8 10 12 16 20 22 240 28 32

Conge

stion

windo

w size Transmission round

4

8

12

16

called____? ()

A Forwarding

B routing

C cut through

D examine

6.IP belongs to ____ layer? ()

A transport

B network

C data link

D physical

7.Which layer provides host-to-host services? ()

A transport

B network

C data link

D physical

8.Which layer provides a connection service called virtual-circuit networks and a connectionless service called datagram networks? ()

A transport

B network

C data link

D physical

9.IPV4 has a ___ bit address? ()

A 48

B 16

C 32

D 64

13.Most IPV4 datagram do not contain option field, how many bytes a header has in a typical IP datagram? ()

A 4 bytes

B 8 bytes

C 16 bytes

D 20 bytes

19.IP option is dropped in the ____ header. ()

A IPv6

B IPv4

C TCP

D UDP

21.ICMP is used for____?()

A Reliable data transfer

B Error reporting

C Flow control

D Congestion control

22.Suppose you receive an IP datagram from one link and check your forwarding table to determine the outgoing link, but this outgoing link has an MTU that is smaller than the length of IP datagram. Which technology will be used? ()

A resend

B discard

C fragment

D none

23.The designer of IPv4 decided to put the job of datagram reassembly in____.()

A router

B switch

C hub

D end system

24.IP addressing assigns an address to 223.10.198.250/29, the network address for this network is____.()

A 223.10.198.248

B 223.10.198.250

C 223.10.198.0

D 223.10.0.0

27.The well-known ping program sends an (a) ____ type 8 code 0 message to the specified host. The destination hosts seeing the echo request, send back a type 0 code 0 ICMP echo reply. ()

A ICMP

B IGMP

C TCP

D UDP

30.IPv6 increases the size of the IP address from 32bit to ____ bit. ()

A 64

B 128

C 256

D 512

31.How many bytes are there in header of IPv6? ()

A 8

B 20

C 40

D 32

34.____ means moving packets from router’s input port to appropriate router output port?

A forwarding

B filtering

C routing

D switching

35.____ means determining route taken by packets from source to destination? ()

A forwarding

B filtering

C routing

D switching

36.A router works in ____ layer? ()

A Networking

B Data link

C Application

D Physical

38.Networking layer provides services between two ____.()

A Hosts

B Processes

C Applications

D Machines

39.Link layer provides services between two ____. ()

A Hosts

B Processes

C Applications

D Machines

47.The four components of a router do not include____? ()

A Input and output ports

B Switch fabric

C Routing processor

D Switching processor

49.Which of the following protocol is used for error reporting? ()

A ICMP

B TCP

C IP

D UDP

50.Which of the following is not a routing protocol? ()

A TCP

B RIP

C OSPF

D BGP

51.IPV4 has a ___ bits address? ()

A.32

B.64

C.16

D.128

53.“233.1.1.0/24”, where the /24 notation, sometimes known as a____. ()

A.Subnet mask

https://www.wendangku.net/doc/5010957152.html,working address

C.Host address

D.None of above

54.Subnets with an 8-, ____-, and 24-bit subnet addresses were know as class A, B, and C networks respectively. ()

A.9

B.10

C.12

D.16

55.IPV6 has a ___ bits address? ()

A.32

B.64

C.16

D.128

64.Which of the following is not intra-AS routing protocol? ()

A.RIP

B.OSPF

C.IGRP

D.BGP

65.RIP is a kind of ____ algorithm. ()

A.DV

B.LS

C.Both of above

D.Neither of A and B

66.OSPF is a kind of ____ algorithm. ()

A.DV

B.LS

C.Both of above

D.Neither of A and B

76.The Internet’s network layer is responsible for moving network-layer packets known as ____ from one host to another. ()

A.frame

B.datagram

C.segment

D.message

77.The protocols of various layers are called ____. ()

A.the protocol stack

B.TCP/IP

C.ISP

https://www.wendangku.net/doc/5010957152.html,work protocol

78.The two important network-layer functions are ____. ()

A.multiplexing and de-multiplexing

B.routing and forwarding

C.lookup and forwarding

D.routing and IP addressing

79.The virtual circuit includes three identifiable phases but ____. ()

A.setup

B.data transfer

C.forwarding VC numbers

D.teardown

81.In the router, the packet queues can form at ____.()

A.institutional cache

B.switch fabric

C.input port

D.routing processor

83.Suppose one IP datagram of 5,000 bytes (20 bytes of IP header) and it must be forwarded to a link with an MTU of 1,500 bytes, the offset and flag of the second fragment in header are ____. ()

A.185, 0

B.185, 1

C.370, 1

D.370,0

84.Given the IP address 202.96.104.8/20, its subnet address is ____. ()

A.202.96.104.0

B.202.96.96.0

C.202.96.104.255

D.202.96.111.255

85.If the subnet mask is 255.255.240.0, then how many bits indicate the host address? ()

A.20

B.24

C.12

D.16

86.In the following four fields, which is in IPV6 header but not in IPV4? ()

A.source address

B.destination address

C.version

D.flow label

91.In the loop of the Dijkstra’s algorithm, for node x, add y to N’, and update the cost of y’s neighbor v, then D(v) is ____. ()

A.c(x, v)

B.min{D(v), D(x)+c(x, v)}

C.min{D(v), D(y)+c(y, v)}

D.c(y, v)

94.Given that costs are assigned to various edge in the graph abstraction. In the following four descriptions, which one is not correct? ()

A.The shortest path is the path with smallest number of links between the source and destination.

B.The least cost path is not always the shortest path.

C.If all edges have same cost, the least cost path must be the shortest path.

D.If all edges have various costs, the least cost path must not be the shortest path.

95.Given the IP address 202.96.104.8/20, its broadcast address is ____. ()

A.202.96.104.0

B.202.96.96.0

C.202.96.104.255

D.202.96.111.255

96.If the subnet mask is 255.240.0.0, then how many bits indicate the host address? ()

A.20

B.12

C.24

D.16

100.In the initialization of the Dijkstra’s algorithm, for node x, if y is not a neighbor of x, then D(y) is ____. ()

A.0

B.1

C.∞

D.c(x, y)

102.Now we had known IP address is 211.197.3.158/26, Please compute :

(1). Network address?

(2). Broadcast address?

(3). How many hosts are there in the network?

(4). Fist host IP address?

(5). Last host IP address?

103.For the given topology o f the network, use Dijstra’s shortest path algorithm to compute the shortest path from A to all network nodes. Give a shortest path tree and node A’s routing table.

104.The topology of a network shown as below. Using Link State routing algorithm to calculate the routing table in the node A. The vectors arrive to node C as bellow: B:( 4, 0, 8, 12, 6, 2 ); D:( 13, 10, 6, 0, 9, 10 ); E:( 7, 6, 3, 9, 0, 14 ). The delays measured from C to B, D, E are 4, 2, and 3 separately. Update router C ’s route table please.

Chapter 5 The Link Layer and Local Area Network

2.The units of data exchanged by a link-layer protocol are called ( ).

A datagrams

B frames

C segments

D messages

3.Which of the following protocols is not a link-layer protocol? ( )

A Ethernet

B PPP

C HDLC

D IP

5.Which of the following services can not offered by a link-layer protocol? ( )

A congestion control

B Link Access

C Error control

D Framing

8.Consider CRC error checking approach, the four bit generator G is 1011, and suppose that the data D is 10101010, then the value of R is( ).

A 010

B 100

C 011

D 110

10.In the following descriptions about MAC address, which one is not correct? ( )

A The MAC address is the address of one node’s adapter.

1

E A B D

C

F

1

2 5 2 2

1

5 3 A B C D F E

B No two adapters have the same MA

C address.

C The MAC address doesn’t change no matter where the adapter goes.

D MAC address has a hierarchical structure.

11.The ARP protocol can translate ( ) into ( ). ( )

A host name, IP address

B host name, MA

C address

C IP address, MAC address

D broadcast address, IP address

13.There are four steps in DHCP, the DHCP server can complete ( ).

A DHCP server discovery

B DHCP server offers

C DHCP request

D DHCP response

17.In the following four options, which service can not be provided by switch? ( )

A filtering

B self-learning

C forwarding

D optimal routing

18.In the following four services, which one was be required in PPP? ( )

A packet framing

B error detection

C error correction

D multiple types of link

19.The ability to determine the interfaces to which a frame should be directed, and then directing the frame to those interfaces is( ).

A filtering

B forwarding

C self-learning

D optimal routing

21.Consider the data D is 01110010001, if use even parity checking approach, the parity bit is( ①), if use odd parity checking approach, the parity bit is( ② ). ( )

A ①0 ②1

B ①0 ②0

C ①1 ②1

D ①1 ②0

22.In the following four descriptions about parity checks, which one is correct? ( )

A Single-bit parity can detect all errors.

B Single-bit parity can correct one errors.

C Two-dimensional parity not only can detect a single bit error, but also can correct that error.

D Two-dimensional parity not only can detect any combination of two errors, but also can correct them.

23.MAC address is ( ) bits long.

A 32

B 48

C 128

D 64

25.The following protocols are belonging to multiple access protocols except for ( ).

A channel partitioning protocols

B routing protocols

C random access protocols

D taking-turns protocols

26.Which of the following is not belonging to channel partitioning protocols? ( )

A CSMA

B FDM

C CDMA

D TDM

28.( ) provides a mechanism for nodes to translate IP addresses to link-layer address.

A IP

B ARP

C RARP

D DNS

29.A MAC address is a ( )address.

A physical-layer

B application-layer

C link-layer

D network-layer

31.In the following four descriptions, which one is not correct? ( )

A ARP resolves an IP address to a MAC address.

B DNS resolves hostnames to IP addresses.

C DNS resolves hostnames for hosts anywhere in the Internet.

D ARP resolves IP addresses for nodes anywhere in the Internet.

33.DHCP protocol is a four-step process: ①DHCP request. ②DHCP ACK. ③DHCP server discovery. ④DHCP server offer(s). The correct sequence is ( )

A ①②③④

B ③②①④

C ③④①②

D ①④③②

40.The Ethernet 10BaseT technology uses( )as its physical media.

A fiber optics

B twisted-pair copper wire

C c oaxial cable

D satellite radio channel

41.For 10BaseT, the maximum length of the connection between an adapter and the hub is ( )meters.

A 100

B 200

C 500

D 10

56.Because there are both network-layer addresses (for example, Internet IP addresses) and link-layer addresses (that is, LAN addresses), there is a need to translate between them. For the Internet, this is the job of ( ).

A RIP

B OSPF

C ARP

D IP

60.In the PPP data frame, the( ) field tells the PPP receivers the upper-layer protocol to which the received encapsulated data belongs.

A flag

B control

C protocol

D checksum

68.For odd parity schemes, which of the following is correct? ( )

A 011010001

B 111000110

C 110101110

D 000110110

83.Which of the following four descriptions about MAC addresses is wrong? ( )

A a MAC address is burned into the adapter’s ROM

B No two adapters have the same address

C An adapter’s MAC address is dynamic

D A MAC address is a link-layer address

88.Consider the 4-bit generator , G is 1001, and suppose that D has the value 101110000. What is the value of R?

计算机网络基础习题(含答案)

计算机网络基础习题 一、单项选择题 1局域网的网络硬件主要包括服务器、工作站、网卡和 ____________ A. 网络拓扑结构 B .计算机 C .网络传输介质 D .网络协议 2. 目前,局域网的传输介质主要是同轴电缆、双绞线和 ____________ A. 电话线 B ?通信卫星 C ?光纤D ?公共数据网 3. __________________________________ 第二代计算机网络是以网为中心的计算机网络 A. 分组交换B .共享交换C .对等服务D .点对点 4?网络节点是计算机与网络的___________ 。 A.接口 B .中心C .转换D .缓冲 5. 上因特网,必须安装的软件是_________________ A. C语言B .数据管理系统 C .文字处理系统 D . TCP/IP协议 6. 下列叙述中正确的是_______________ A. 将数字信号变换为便于在模拟通信线路中传输的信号称为调制 B. 在计算机网络中,一种传输介质不能传送多路信号 C. 在计算机局域网中,只能共享软件资源,不能共享硬件资源 D. 以原封不动的形式将来自终端的信息送入通信线路称为调制解调 7. 为网络提供共享资源的基本设备是_________________ A.服务器 B.工作站C .服务商 D.网卡 A.软件 B .线路C .服务商D 9. 要使用WindowsXP系统电脑上网,首先要对 A. Modem B .工作站C .服务器 10 .若干台有独立功能的计算机,在 _________ .协议 __________ 进行设置 D .网络和拨号连接 的支持下,用双绞线相连的系统属于计算机网络。 A.操作系统 B . TCP/IP协议C .计算机软件D .网络软件 11.计算机网络最突出的优点是_________________ 。 A.共享软、硬件资源 B .处理邮件C .可以互相通信 D .内存容量大 12 .广域网和局域网是按照 __________ 来分的。 &计算机网络系统由硬件、________ 口规程三部分内容组成

计算机网络习题及答案

计算机网络习题及答案 This manuscript was revised on November 28, 2020

计算机网络习题及答案 第一章计算机网络的基本概念 一、选择题 √1、完成路径选择功能是在OSI模型的()。 A.物理层 B.数据链路层 C.网络层 D.运输层 2、在TCP/IP协议簇的层次中,保证端-端的可靠性是在哪层上完成的() A.网络接口层 B.互连层 C.传输层 D.应用层 √3、在TCP/IP体系结构中,与OSI参考模型的网络层对应的是()。 A.网络接口层 B.互联层 C.传输层 D.应用层 4、在OSI七层结构模型中,处于数据链路层与传输层之间的是()。 A.物理层 B.网络层 C.会话层 D.表示层 √5、计算机网络中可以共享的资源包括()。 A.硬件、软件、数据 B.主机、外设、软件 C.硬件、程序、数据 D.主机、程序、数据 √6、网络协议组成部分为()。 A.数据格式、编码、信号电平 B.数据格式、控制信息、速度匹配 C.语法、语义、定时关系 D.编码、控制信息、定时关系 二、填空题 √1、按照覆盖的地理范围,计算机网络可以分为________、________和________。 √2、Internet采用_______协议实现网络互连。 3、ISO/OSI中OSI的含义是________。 √4、计算机网络是利用通信线路将具有独立功能的计算机连接起来,使其能够和 ________ 和________。 5、TCP/IP协议从上向下分为________、________、________和________4层。 6、为了实现对等通信,当数据需要通过网络从一个节点传送到到另一个节点前,必须在数据的头部(和尾部) 加入____________,这种增加数据头部(和尾部)的过程叫做____________或 ____________。 √7、计算机网络层次结构划分应按照________和________的原则。 8、ISO/OSI参考模型将网络分为从低到高的________、________、________、 ________、________、________和 ________七层。 9、建立计算机网络的目的是___________和____________。 三、问答题 1、什么是计算机网络 2、ISO/OSI与TCP/IP有和区别 3、什么是数据的封装、拆包 √4、TCP/IP各层之间有何关系 √5、画出ISO/OSI参考模型和 TCP/IP协议的对应关系,并说明为什么采用层次化的体系结构

计算机网络试题库

计算机网络试题库 1单项选择题 1.1 以下属于物理层的设备是(A) A. 中继器 B. 以太网交换机 C. 桥 D. 网关 1.2 在以太网中,是根据_(B)__地址来区分不同的设备的. A. LLC地址 B. MAC地址 C. IP地址 D. IPX地址 1.3 IEEE80 2.3u标准是指(B) A. 以太网 B. 快速以太网 C. 令牌环网 D. FDDI网 1.4 下面哪种LAN 是应用CSMA/CD协议的(C) A、令牌环 B、FDDI C、ETHERNET D、NOVELL 1.5 FDDI 使用的是___局域网技术。(C) A、以太网; B、快速以太网; C、令牌环; D、令牌总线。 1.6 TCP 和UDP 协议的相似之处是(C) A、面向连接的协议 B、面向非连接的协议 C、传输层协议 D、以上均不对 1.7 应用程序PING 发出的是_(C)_报文。 A、TCP 请求报文 B、TCP 应答报文 C、ICMP 请求报文 D、ICMP 应答报文 1.8 小于___的TCP/UDP端口号已保留与现有服务一一对应,此数字以上的端口号可自由分配。(C)

A、199 B、100 C、1024 D、2048 1.9 当一台主机从一个网络移到另一个网络时,以下说法正确的是(B) A、必须改变它的IP 地址和MAC 地址 B、必须改变它的IP 地址,但不需改动MAC 地址 C、必须改变它的MAC 地址,但不需改动IP 地址 D、MAC 地址、IP 地址都不需改动 [IP协议—网络地址] 1.10 IEEE80 2.5 标准是指(C) A、以太网 B、令牌总线网 C、令牌环网 D、FDDI 网 1.11 ARP 协议的作用是(D) A、将端口号映射到IP 地址 B、连接IP 层和TCP 层 C、广播IP 地址 D、将IP 地址映射到第二层地址 1.12 10BASE-T是指(C) A、粗同轴电缆 B、细同轴电缆 C、双绞线 D、光纤 1.13 如果要将两计算机通过双绞线直接连接,正确的线序是(C) A、1--1、2--2、3--3、4--4、5--5、6--6、7--7、8--8 B、1--2、2--1、3--6、4--4、5--5、6--3、7--7、8--8 C、1--3、2--6、3--1、4--4、5--5、6--2、7--7、8--8 D、两计算机不能通过双绞线直接连接 1.14 帧中继的使用链路层协议是(C) A、LAPB B、LAPD C、LAPF D、HDLC

计算机网络课后习题及解答

第一章概述 1-03 试从多个方面比较电路交换、报文交换和分组交换的主要优缺点。 答:(1)电路交换:端对端通信质量因约定了通信资源获得可靠保障,对连续传送大量数据效率高。 (2)报文交换:无须预约传输带宽,动态逐段利用传输带宽对突发式数据通信效率高,通信迅速。 (3)分组交换:具有报文交换之高效、迅速的要点,且各分组小,路由灵活,网络生存性能好。 1-12 因特网的两大组成部分(边缘部分与核心部分)的特点是什么?它们的工作方式各有什么特点? 答:边缘部分:由各主机构成,用户直接进行信息处理和信息共享;低速连入核心网。 核心部分:由各路由器连网,负责为边缘部分提供高速远程分组交换。 1-17 收发两端之间的传输距离为1000km,信号在媒体上的传播速率为2×108m/s。试计算以下两种情况的发送时延和传播时延: (1)数据长度为107bit,数据发送速率为100kb/s。 (2)数据长度为103bit,数据发送速率为1Gb/s。 从上面的计算中可以得到什么样的结论? 解:(1)发送时延:ts=107/105=100s 传播时延tp=106/(2×108)=0.005s (2)发送时延ts =103/109=1μs 传播时延:tp=106/(2×108)=0.005s 结论:若数据长度大而发送速率低,则在总的时延中,发送时延往往大于传播时延。但若数据长度短而发送速率高,则传播时延就可能是总时延中的主要成分。 1-21 协议与服务有何区别?有何关系? 答:网络协议:为进行网络中的数据交换而建立的规则、标准或约定。由以下三个要素组成:(1)语法:即数据与控制信息的结构或格式。 (2)语义:即需要发出何种控制信息,完成何种动作以及做出何种响应。 (3)同步:即事件实现顺序的详细说明。 协议是控制两个对等实体进行通信的规则的集合。在协议的控制下,两个对等实体间的通信使得本层能够向上一层提供服务,而要实现本层协议,还需要使用下面一层提供服务。 协议和服务的概念的区分: 1、协议的实现保证了能够向上一层提供服务。本层的服务用户只能看见服务而无法看见下面的协议。下面的协议对上面的服务用户是透明的。 2、协议是“水平的”,即协议是控制两个对等实体进行通信的规则。但服务是上层使用所提供的服即服务是由下层通过层间接口向上层提供的。,”垂直的“ 务必须与下层交换一些命令,这些命令在OSI中称为服务原语。 1-26 试解释以下名词:协议栈、实体、对等层、协议数据单元、服务访问点、客户、服务器、

计算机网络试题题库

计算机网络试题题库 1、早期的计算机网络是由(D )组成系统。 A、计算机-通信线路-计算机 B、PC机-通信线路-PC机 C.终端-通信线路-终端 D、计算机-通信线路-终端 2、传输速率为(B)的以太网称为传统以太网 A、1M bps B、10M bps C、100M bps D、1000M bps 3、Ethernet以太网结点最多可达(B)个 A、512 B、1024 C、2048 D、4098 4、EIA RS232C的电气指标规定,信号“1”的额定电压值是(B) A、+12伏 B、-12伏 C、+15伏 D、-15伏 5、在OSI参考模型中,负责提供可靠的端到端数据传输的是(A )的功能。 A、传输层 B、网络层 C、应用层 D、数据链路层 6、在实际使用的IP地址中,主机号不能为全“0”和全“1”,那么一个C类IP地址,最多能容纳的主机数目为(B)。 A、64516 B、254 C、64518 D、256 7、下列叙述不正确的是(D )。

A、以太网无法保证发送时延的准确性 B、令牌环网易用光纤实现 C、令牌总线网的协议较复杂 D、三种局域网标准互相兼容 8、两个中继器连接的10BASE2网络结构中网络最长布线长度为(B )。 A、740m B、555m C、2000m D、1500m 9、关于微波通信,下列叙述正确的是( B)。 A、具有较高的带宽和抗干扰性; B、易受地表障碍物限制; C、易受恶劣气候影响; D、隐蔽性好,不易被窃取。 10、路由选择是(A )的功能。 A、网络层 B、传输层 C、应用层D、数据链路层 11、关于DNS下列叙述错误的是(A )。 A、子节点能识别父节点的IP地址 B、DNS采用客户服务器工作模式 C、域名的命名原则是采用层次结构的命名树 D、域名不能反映计算机所在的物理地址 12、计算机网络的目的是(C)。 A、提高计算机运行速度 B、连接多台计算机 C、共享软、硬件和数据资源 D、实现分布处理 13、电子邮件能传送的信息(D)。

计算机网络技术习题答案

计算机网络技术答案单选题(65题) 填空题(50题) 1.传输层、数据链路层 2.调频、调相 、 、OSPF 6.双绞线、光纤 7.传播 8.频分复用 9.点对点 11.电气特性 13.物理 15.慢启动 16.传输层、网络接口层 17.电路交换、分组交换 、 、20

21.透明网桥 22.差错报告、询问 23.静态 27.报文 28.曼彻斯特 30.或传输控制协议 32.星型、环型 33.同步 、 35.单工、半双工 36.源路由网桥 、HFC 38.动态 、 40.环回测试 42.询问 46.香农定理 47.循环冗余检验 48.随机接入 49.存储转发 50.RARP或逆地址解析协议 51. TCP 52. POP3 53. DHCP 54. 简单网络管理协议 55. 统一资源定位符 56. TFTP 57. 随机早期检测 58. 1 59. 虚拟专用网

60. 协议 61. 具体 62. 以太网 63. 随机 64. 65 名词解释(20题) 1.计算机网络:一些互相连接的、自治的计算机的集合。 CD:带有冲突检测的载波监听,以太网的协议。 3.端口号:16个比特长,具有本地意义,标识应用层和传输层之间交互的接口。 4.私有地址:只用于内部,不能用于互联网通信的地址,包括10/8、12和16。 5.地址解析协议:完成IP地址到MAC地址的映射。 6.体系结构:计算机网络的各层及其协议的集合。 :可变长子网掩码,也称为子网的子网,可以在一个子网中使用不同的掩码。 8.套接字:48个比特长,由IP地址和端口号组合,标识连接的一个端点。 9.服务访问点:同一系统中相邻两层的实体进行信息交换的地方,是一个逻辑接口。 10.生成树:生成树把交换机冗余造成的物理环路改造成逻辑无环的树形结构,从而改进交换性能。 :开放最短路径优先协议,是基于链路状态的路由协议,用于大型互联网。 :无分类域间路由协议,构成超网,消除了传统的有类地址划分。 13.网络性能:网络性能是衡量计算机网络质量的指标,常见有带宽、时延、吞吐量等。 14.流量控制:匹配计算机网络发送端和接收端的数据速率,使得发送方的发送速率不要太快,接收方来得及接收。 15.拥塞控制:就是防止过多数据注入到网络中,这样可以使网络中的路由器或者链路不致过载。 16. 协议:为进行网络中的数据交换而建立的规则、标准或约定。 17. 地址转换协议:公有地址和私有地址在进出公网和私网而进行的转换过程。18.ICMP:因特网控制报文协议,允许主机或路由器报告差错情况和提供有关异常情况的报告。 19.10BASE-T:10表示数据率10Mbit/s;BASE表示电缆上的信号是基带信号;T表示双绞线。 20.实体:在数据通信中,表示任何可发送或接收信息的硬件或软件进程。 21. BGP:边界网关协议,是不同AS 的路由器之间交换路由信息的协议。 22. DNS:域名系统,是因特网使用的命名系统,用来把便于人们使用的域名转换成IP地址。23:Peer-to-Peer:对等连接方式或计算模式,网络边缘的端系统中运行的程序之间的一种通信方式,不区分是服务请求方还是服务提供方。

计算机网络实验思考题答案

实验一网线制作 1、简述自制网线的情况,并分析原因; 2、6类双绞线的制作相对于5类(超5类)线,需要注意的地方有哪些(扩展); 下面是100M和1000M网线的常见制作方法、千兆网线的施工注意事项。 5类线(100M)的制作: a: 绿白(3)、绿(6)、橙白(1)、蓝(4)、蓝白(5)、橙(2)、棕白(7)、棕(8) b:橙白(1)、橙(2)、绿白(3)、蓝(4)、蓝白(5)、绿(6)、棕白(7)、棕(8) 常见普通线为:b-b 常见对拷线:a-b(1-3、2-6交叉) 6类线的制作(千兆线): a:橙白(1)、橙(2)、绿白(3)、蓝(4)、蓝白(5)、绿(6)、棕白(7)、棕(8) b: 绿白(3)、绿(6)、橙白(1)、棕白(7)、棕(8)、橙(2)、蓝(4)、蓝白(5) 常见普通线为:b-b 常见对拷线:a-b(1-3、2-6、4-7、5-8交叉)-(与100m的不同)两种网线的线序不同 3、为什么夹线钳剥掉外层护套要让裸漏的网线稍长一点,整好线序后又剪短; 方便整理、排列线序 4、步骤5中保护套为何也要伸入水晶头中; 增强网线的抗拉伸能力,加强网线与水晶头之间的连接 实验二路由器的配置 1、路由器的几种配置方式分别在什么场合使用比较合适? 1.控制台方式 这种方式一般是对路由器进行初始化配置时采用,它是将PC机的串口直接通过专用的配置连线与路由器控制台端口"Console"相连,在PC计算机上运行终端仿真软件(如Windows 系统下的超有终端),与路由器进行通信,完成路由器的配置。在物理连接上也

可将PC的串口通过专用配置连线与路由器辅助端口AUX直接相连,进行路由器的配置。 2.远程登录(Telnet)方式 这是通过操作系统自带的TELNET程序进行配置的(如Windows\Unix\Linux等系统都自带有这样一个远程访问程序)。如果路由器已有一些基本配置,至少要有一个有效的普通端口,就可通过运行远程登录(Telnet)程序的计算机作为路由器的虚拟终端与路由器建立通信,完成路由器的配置。 3.网管工作站方式 路由器除了可以通过以上两种方式进行配置外,一般还提供一个网管工作站配置方式,它是通过SNMP网管工作站来进行的。这种方式是通过运行路由器厂家提供的网络管理软件来进行路由器的配置,如Cisco的CiscoWorks,也有一些是第三方的网管软件,如HP的OpenView等,这种方式一般是路由器都已经是在网络上的情况下,只不过想对路由器的配置进行修改时采用。 4.TFTP服务器方式 这是通过网络服务器中的TFTP服务器来进行配置的,TFTP (Trivial File Transfer Protocol)是一个TCP/IP简单文件传输协议,可将配置文件从路由器传送到TFTP服务器上,也可将配置文件从TFTP服务器传送到路由器上。TFTP不需要用户名和口令,使用非常简单。 2、你认为本实验中的那几个命令使用频率最大? Configure、interface、exit、end 实验三交换机的配置 1.交换机的第一层功能是什么?

计算机网络技术考试试题库含答案

计算机网络技术开始试题库 1单项选择题 1.1以下属于物理层的设备是(A) A. 中继器 B. 以太网交换机 C. 桥 D. 网关 1.2在以太网中,是根据_(B)__地址来区分不同的设备的. A. LLC地址 B. MAC地址 C. IP地址 D. IPX地址 1.3IEEE80 2.3u标准是指(B) A. 以太网 B. 快速以太网 C. 令牌环网 D. FDDI网 1.4下面哪种LAN 是应用CSMA/CD协议的(C) A、令牌环 B、FDDI C、ETHERNET D、NOVELL 1.5FDDI 使用的是___局域网技术。(C) A、以太网; B、快速以太网; C、令牌环; D、令牌总线。 1.6TCP 和UDP 协议的相似之处是(C) A、面向连接的协议 B、面向非连接的协议 C、传输层协议 D、以上均不对 1.7应用程序PING 发出的是_(C)_报文。 A、TCP 请求报文 B、TCP 应答报文 C、ICMP 请求报文 D、ICMP 应答报文 1.8小于___的TCP/UDP端口号已保留与现有服务一一对应,此数字以上的端口号可自由分配。(C) A、199 B、100 C、1024 D、2048 1.9当一台主机从一个网络移到另一个网络时,以下说法正确的是(B) A、必须改变它的IP 地址和MAC 地址 B、必须改变它的IP 地址,但不需改动MAC 地址 C、必须改变它的MAC 地址,但不需改动IP 地址 D、MAC 地址、IP 地址都不需改动 [IP协议—网络地址] 1.10IEEE80 2.5 标准是指(C) A、以太网 B、令牌总线网 C、令牌环网 D、FDDI 网 1.11ARP 协议的作用是(D) A、将端口号映射到IP 地址 B、连接IP 层和TCP 层 C、广播IP 地址 D、将IP 地址映射到第二层地址 1.1210BASE-T是指(C) A、粗同轴电缆 B、细同轴电缆 C、双绞线 D、光纤1.13如果要将两计算机通过双绞线直接连接,正确的线序是(C) A、1--1、2--2、3--3、4--4、5--5、6--6、7--7、8--8 B、1--2、2--1、3--6、4--4、5--5、6--3、7--7、8--8 C、1--3、2--6、3--1、4--4、5--5、6--2、7--7、8--8 D、两计算机不能通过双绞线直接连接 1.14帧中继的使用链路层协议是(C) A、LAPB B、LAPD C、LAPF D、HDLC 1.15在windows95/98 的dos 窗口下,能用以下命令察看主机的路由表(D) A、NETSTAT –R B、ARP -A C、TRACEROUTE D、ROUTE PRINT 1.16与10.110.1 2.29 mask 255.255.255.224 属于同一网段的主机IP 地址是(B) A、10.110.12.0 B、10.110.12.30 C、10.110.12.31 D、10.110.12.32 1.17某公司申请到一个C 类IP 地址,但要连接6 个的子公司,最大的一个子公司有26 台计算机,每个子公司在一个网段中,则子网掩码应设为(D)A、255.255.255.0 B、255.255.255.128 C、255.255.255.192 D、255.255.255.224 1.18224.0.0.5 代表的是___地址。(C) A、主机地址 B、网络地址 C、组播地址 D、广播地址 1.19路由选择协议位于(C.。 A. 物理层 B. 数据链路层 C. 网络层 D. 应用层 1.20在局域网中,MAC指的是( B)。 A. 逻辑链路控制子层 B. 介质访问控制子层 C. 物理层 D. 数据链路层 1.21255.255.255.224可能代表的是( C)。 A. 一个B类网络号 B. 一个C类网络中的广播 C. 一个具有子网的网络掩码 D. 以上都不是 1.22传输层可以通过(B )标识不同的应用。 A. 物理地址 B. 端口号 C. IP地址 D. 逻辑地址 1.23第二代计算机网络的主要特点是( A)。 A. 计算机-计算机网络 B. 以单机为中心的联机系统 C. 国际网络体系结构标准化 D. 各计算机制造厂商网络结构标准化

计算机网络基础课后习题答案doc.docx

填空题 1.C/S结构模式的网络中S表示的是(服务器),C表示的是(客户机) 2.计算机网络系统由(通信子网)和(资源子网)组成 3.串行数据通信的方向性结构可分为三种,即(单工)(半双工)(全双工) 4.比特率是指数字信号的(数据传输速率)也叫信息速率,反映一个数据通信系统每秒传 输二进制信息的位数,单位是bit/s 5.信道容量表示一个信道(最大数据传输能力),单位是bit/s 6.在频带传输中根据调制所控制的载波参数的不同,有(调幅)(调频)和(调相)三种 调制方式 7.双绞线适用于模拟通信和数字通信,是一种通用的传输介质,它可分为(屏蔽)双绞线 (STP)和(非屏蔽)双绞线(UTP)两类 8.电路交换的通信过程包括三个阶段,即(建立连接)(通信)(释放连接) 9.分组交换有(数据报)分组交换和(虚电路)分组交换两种,它是计算机网络中使用最 广泛的一种交换技术 10.计算机网络协议主要由(语义)(语法)(时序)三个部分组成 11.将计算机网络的(各层次模型)与各层协议的(集合)称为网络的体系结构 12.OSI/RM的层次包括(物理层)(数据链路层)(网络层)(传输层)(会话层)(表示层) (应用层)等 13.传输层以上的数据单元统称为(报文),网络层的数据单元称为(分组),数据链路层的 数据单元称为(帧),物理层则以(比特)为单位进行传输 14.反映在物理接口协议的物理接口的四个特性是(机械特性)(电气特性)(功能特性)(规 程特性) 15.收发电子邮件属于OSI/RM中(应用层)的功能 16.一般情况下网络环境中的VLAN实现了(逻辑)的分割,但VLAN之间的互联和数据 传输仍要借助于(物理)手段来实现 17.10BASE-T标准规定的网络拓扑结构是(星型-物理上,总线-逻辑上),网络速率是 (1.0mb/s),网络所采用的网络介质是(非屏蔽双绞线),每段传输介质的最大长度为(100)米 18.以太网地址称为(物理)地址,长度为48bit。它位于OSI参考模型的(数据链路层) 19.CSMA/CD的发送流程可以简单的概括为四点(先听后发)(边听边发)(冲突停发)(随 机重发) 20.X.25提供(交换虚电路SVC)(永久虚电路PVC)这两种虚电路服务,其中(SVC)为 按照用户需求进行呼叫建立与断开的虚电路服务 21.在TCP/IP体系结构中,传输层协议包括(传输控制协议TCP)(用户数据协议UDP) 22.IP地址的主机号部分如果全是为“1”,则表示(广播)地址,IP地址的主机号部分若全 为“0”,则表示(网络)地址,127.0.01被称为(环回测议)地址 23.常用的IP地址有ABC三类,128.11.3.31是一个(B类)IP地址 24.在ICP/IP中,负责将IP地址映射成所对应的物理地址的协议是(ARP协议-地址解析协 议) 25.当IP地址为210.198.45.60,子网掩码为255.255.255.240,其子网号为(0011),网络地 址为(210.198.45.48),直接广播地址为(210.198.45.63) 26.在转发一个IP数据报过程中,如果路由器发现该数据报报头中的TTL字段为0,那么, 它首先将数据报(删除),然后向(源生机)发送ICMP报文 27.路由表分为静态路由表和动态路由表,使用路由选择信息协议RIP来维护的路由表是(动

计算机网络习题及答案定稿版

计算机网络习题及答案精编W O R D版 IBM system office room 【A0816H-A0912AAAHH-GX8Q8-GNTHHJ8】

计算机网络习题及答案 第一章计算机网络的基本概念 一、选择题 √1、完成路径选择功能是在OSI模型的( )。 A.物理层 B.数据链路层 C.网络层 D.运输层 2、在TCP/IP协议簇的层次中,保证端-端的可靠性是在哪层上完成的() A.网络接口层 B.互连层 C.传输层 D.应用层 √3、在TCP/IP体系结构中,与OSI参考模型的网络层对应的是()。 A.网络接口层 B.互联层 C.传输层 D.应用层 4、在OSI七层结构模型中,处于数据链路层与传输层之间的是()。 A.物理层 B.网络层 C.会话层 D.表示层 √5、计算机网络中可以共享的资源包括()。 A.硬件、软件、数据 B.主机、外设、软件 C.硬件、程序、数据 D.主机、程序、数据

√6、网络协议组成部分为()。 A.数据格式、编码、信号电平 B.数据格式、控制信息、速度匹配 C.语法、语义、定时关系 D.编码、控制信息、定时关系 二、填空题 √1、按照覆盖的地理范围,计算机网络可以分为________、________和________。 √2、Internet采用_______协议实现网络互连。 3、ISO/OSI中OSI的含义是________。 √4、计算机网络是利用通信线路将具有独立功能的计算机连接起来,使其能够和________ 和________。 5、TCP/IP协议从上向下分为________、________、________和________4层。 6、为了实现对等通信,当数据需要通过网络从一个节点传送到到另一个节点前,必须在数据的头部(和尾部) 加入____________,这种增加数据头部(和尾部)的过程叫做____________或 ____________。 √7、计算机网络层次结构划分应按照________和________的原则。 8、ISO/OSI参考模型将网络分为从低到高的________、________、________、 ________、________、________和 ________七层。

计算机网络基础习题集

计算机网络基础 一、单项选择题 1.局域网的英文缩写为( )。 A .LAN B .W AN C .ISDN D .MAN 2、计算机网络中广域网和局域网的分类是以( )来划分的。 A .信息交换方式 B .网络使用者 C .网络连接距离 D .传输控制方法 3、OSI (开放系统互联)参考模型的最低层是( )。 A .传输层 B .网络层 C .物理层 D .应用层 4.开放互连(OSI )模型描述( )层协议网络体系结构。 A .四 B .五 C .六 D .七 5.使用网络时,通信网络之间传输的介质,不可用( )。 A .双绞线 B .无线电波 C .光缆 D .化纤 6.计算机网络最基本的功能是( )。 A .降低成本 B .打印文件 C .资源共享 D .文件调用 7.( )是实现数字信号和模拟信号转换的设备。 A .网卡 B .调制解调器 C .网络线 D .都不是 8.在计算机网络中,为了使计算机或终端之间能够正确传送信息,必须按照( )来相互通信。 A .信息交换方式 B .网卡 C .传输装置 D .网络协议 9.接入Internet 的计算机必须共同遵守( )。 A .CPI/IP 协议 B .PCT/IP 协议 C .PTC/IP 协议 D .TCP/IP 协议 10.信息高速公路是指( )。 A .装备有通讯设备的高速公路 B .电子邮政系统 C .快速专用通道 t j h e @

234 D .国家信息基础设施 11.在TCP/IP (IPv4)协议下,每一台主机设定一个唯一的( )位二进制的IP 地址。 A .16 B .32 C .24 D .12 12.Hub 是( )。 A .网卡 B .交换机 C .集线器 D .路由器 13.DNS 的中文含义是( )。 A .邮件系统 B .地名系统 C .服务器系统 D .域名服务系统 14.ISDN 的含义是( )。 A .计算机网 B .广播电视网 C .综合业务数字网 D .光缆网 15.具有很强异种网互联能力的广域网络设备是( )。 A .路由器 B .网关 C .网桥 D .桥路器 16.局域网常用的基本拓扑结构有( )、环型和星型。 A .层次型 B .总线型 C .交换型 D .分组型 17.最早出现的计算机网是( )。 A .Internet B .Bitnet C .Arpanet D .Ethernet 18.表征数据传输可靠性的指标是( )。 A .误码率 B .频带利用率 C .传输速度 D .信道容量 19.局域网的网络硬件主要包括网络服务器,工作站、( )和通信介质。 A .计算机 B .网卡 C .网络拓扑结构 D .网络协议 20.一座办公大楼内各个办公室中的微机进行联网,这个网络属于( )。 A .W AN B .LAN C .MAN D .GAN 21.计算机传输介质中传输最快的是( )。 A .同轴电缆 B .光缆 C .双绞线 D .铜质电缆 22.国际标准化组织提出的七层网络模型被称为开放系统互连参考模型( ) A .OSI B .ISO C .OSI /RM D .TCP /IP 23.在信道上传输的信号有( )信号之分 A .基带和窄带 B .宽带和窄带 C .基带和宽带 D .信带和窄带 t j h e @

计算机网络课后习题答案

计算机网络课后习题答 案 文档编制序号:[KKIDT-LLE0828-LLETD298-POI08]

1习题 一、填空题 1.在OSI参考模型中,网络层所提供的服务包括虚电路服务和数据报服务。 2.如果网络系统中的每台计算机既是服务器,又是工作站,则称其为对等网。 3.网络协议主要由语法、语义和规则三个要素组成。 4.OSI参考模型规定网络层的主要功能有:分组传送、流量控制和网络连接建立与管理。 5.物理层为建立、维护和释放数据链路实体之间二进制比特传输的物理连接,提供机械的、电气的、功能的和规程的特性。 6.设置传输层的主要目的是在源主机和目的主机进程之间提供可靠的端到端通信。7.在OSI参考模型中,应用层上支持文件传输的协议是文件传送、存取和管理 FTAM ,支持网络管理的协议是报文处理系统MHS 。 二.选择题 1.按覆盖的地理范围分类,计算机网络可以分成局域网、城域网和广域网。 2.如果某种局域网的拓扑结构是 A ,则局域网中任何一个结点出现故障都不会影响整个网络的工作。 A)总线型结构 B)树型结构 C)环型结构 D)星型结构 3.网状拓扑的计算机网络特点是:系统可靠性高,但是结构复杂,必须采用路由选择算法和流量控制方法。 4.在OSI七层结构模型中,执行路径选择的层是 B 。 A)物理层 B)网络层 C)数据链路层 D)传输层

5.在OSI七层结构模型中,实现帧同步功能的层是 C 。 A)物理层 B)传输层 C)数据链路层 D)网络层 6.在OSI七层协议中,提供一种建立连接并有序传输数据的方法的层是C。 A)传输层 B)表示层 C)会话层 D)应用层 7.在地理上分散布置的多台独立计算机通过通信线路互联构成的系统称为(C)使信息传输与信息功能相结合,使多个用户能够共享软、硬件资源,提高信息的能力。 A)分散系统B)电话网C)计算机网络D)智能计算机 8.若要对数据进行字符转换和数字转换,以及数据压缩,应在OSI(D)层上实现。A)网络层B)传输层C)会话层D)表示层 三、思考题 1.简述计算机网络的定义、分类和主要功能。 计算机网络的定义: 计算机网络,就是利用通信设备和线路将地理位置不同的、功能独立的多个计算机系统互连起来,以功能完善的网络软件(即网络通信协议、信息交换方式、网络操作系统等)实现网络中资源共享和信息传递的系统。 计算机网络可以从不同的角度进行分类: (1)根据网络的交换功能分为电路交换、报文交换、分组交换和混合交换; (2)根据网络的拓扑结构可以分为星型网、树型网、总线网、环型网、网状网等; (3)根据网络的通信性能可以分为资源共享计算机网络、分布式计算机网络和远程通信网络; (4)根据网络的覆盖范围与规模可分为局域网、城域网和广域网;

计算机网络试题及答案

一、选择题(单项选择题,请将答案填写在括弧中.每空1分,共40分) 1.最早的计算机网络产生的时间和名称是(D) A1959年SAGE B1969SAGE C1959年ARPANET D1969年ARPANET 2.IEEE802协议标准中不提供的服务原语有(B) A Request B Indication C Response D Confirmation 3.在OSI参考模型中,第N层与第N+1层之间的关系是( A ) A第N层是第N+1层的服务提供者B第N+1层从第N层接收报文并添加报头C第N层使用第N+1层提供的服务D第N层与第N+1层没有直接关系 4.下列选项中,不属于计算机网络物理层的特性是( D ) A机械特性B电气特性 C功能特性D规程特性 5.在OSI参考模型中,物理层的功能是( B ) A建立和释放连接B透明地传输原始比特流 C在物理实体间传送数据帧D发送和接受用户数据 6.计算机网络传输的信息单位是数据单元,对等实体间传送的数据单元是(B) A SDU B PDU C IDU D SDH 7.在OSI参考模型中,提供流量控制功能的是[1]( B ).提供建立、维护和拆除端到端连接功能的是[2]( D ).为数据分组提供路由功能的是[3]( C )。 [1] A 1、2层 B 2、4层C3、5层 D 5.6层 [2] A物理层B数据链路层 C 会话层D传输层 [3] A物理层B数据链路层 C 网络层D传输层 8.第二代计算机网络由通信子网和资源子网组成,通信子网包括( B ) A 物理层、数据链路层、传输层B物理层、数据链路层、网络层 C物理层、网络层、应用层D物理层、数据链路层、会话层

计算机网络技术题库(带答案)

计算机技术职业技能训练系列 《计算机网络基础》题库 张明辉 李康乐 任立权 于洪鹏 CERNET …… …… ……… …… … ……

第1章计算机网络的基本概念 (1) 第2章数据通信的基础知识 (3) 第3章计算机网络体系结构 (9) 第4章计算机局域网络 (12) 第7章网络互联技术 (17) 第10章 Internet与应用 (22) 结构化布线系统 (28) 参考答案 (29)

第1章计算机网络的基本概念 一、选择题: 1、计算机网络是计算机技术和通信技术相结合的产物,这种结合开始于( A )。 A.20世纪50年代 B.20世纪60年代初期 C.20世纪60年代中期 D.20世纪70年代 2、第二代计算机网络的主要特点是( A )。 A.计算机-计算机网络 B.以单机为中心的联机系统 C.国际网络体系结构标准化 D.各计算机制造厂商网络结构标准化 3、计算机网络中可以共享的资源包括( A )。 A.硬件、软件、数据 B.主机、外设、软件 C.硬件、程序、数据 D.主机、程序、数据 4、计算机网络在逻辑上可以分为( B )。 A.通信子网与共享子网 B.通信子网与资源子网 C.主从网络与对等网络 D.数据网络与多媒体网络 5、下列设备中不属于通信子网的是( C )。 A.通信控制处理机 B.通信线路 C.终端控制器 D.信号变换设备 6、一座大楼内的一个计算机网络系统,属于( B )。 A. PAN https://www.wendangku.net/doc/5010957152.html,N C.MAN D. WAN 7、下列网络中,传输速度最慢的是( C )。 A.局域网 B.城域网 C.广域网 D.三者速率差不多 8、计算机网络拓扑是通过网络中节点与通信线路之间的几何关系表示网络中各实体间的( B )。 A.联机关系 B.结构关系 C.主次关系 D.层次关系 9、局域网具有的几种典型的拓扑结构中,一般不含( D )。 A. 星型 B. 环型 C.总线型 D.全连接网型 10、若网络形状是由站点和连接站点的链路组成的一个闭合环,则称这种拓扑结构为( C )。 A.星形拓扑 B.总线拓扑 C.环形拓扑 D.树形拓扑 11、在计算机网络中,所有的计算机均连接到一条通信传输线路上,在线路两端连有防止信号反射的装置。这种连接结构被称为( A )。 A.总线结构 B.环型结构 C.星型结构 D.网状结构 12、在下列网络拓扑结构中,中心节点的故障可能造成全网瘫痪的是( A )。 A.星型拓扑结构 B.环型拓扑结构 C.树型拓扑结构 D.网状拓扑结构 13、下列属于星型拓扑的优点的是( D )。 A.易于扩展 B.电缆长度短 C.不需接线盒 D.简单的访问协议 14、在拓扑结构上,快速交换以太网采用( C )。

计算机网络基础知识习题及答案(一)

[转载]计算机网络基础知识习题及答案(一) ( 1、目前世界上最大的计算机互联网络是()。 A)ARPA网 B)IBM网 C)Internet D)Intranet 分析:答案(C)。计算机互联网络是将若干个计算机局域网互联起来,形成规模更大的网络,这样就解决了局域网的处理范围太小的问题,从而在更大的范围内实现数据通信和资源共享。1984年,国际标准化组织公布了开放系统互联参考模型(ISO OSI RM)促进了网络互联的发展与完善。最大的计算机互联网络是全球范围内的Internet网,答案C正确。 2、计算机网络的目标是实现()。 A)数据处理 B)信息传输与数据处理 C)文献查询 D)资源共享与信息传输 分析:答案(D)。计算机网络是用通信线路和通信设备将分布在不同地点的若干台计算机连接起来,相互之间可以传输信息和资源共享,而每台计算机又能独立完成自身的处理工作。 3、计算机网络最突出的优点是()。 A)运算速度快 B)运算精度高 C)存储容量大 D)资源共享 分析:答案(D)。资源共享指的是网上用户能部分成全部地享受这些资源。(包括软件、硬件及数据资源),提高系统资源的利用率。 4、在OSI参考模型的分层结构中“会话层”属第几层()。

A)1 B)3 C)5 D)7 分析:答案(C)。在OSI参考模型的分层结构为:第一层:物理层。第二层:数据链路层。第三层:网络层。第四层:传输层。第五层:会话层。第六层:表示层。第七层:应用层。所以应选C项。 5、在计算机网络中,服务器提供的共享资源主要是指硬件,软件和()资源。 分析:答案:信息。网络服务器提供的共享资源主要是硬件、软件和信息资源。 6、计算机通信体系结构中最关键的一层是()。 分析:答案:传输层。传输层的目的是向用户提供可靠的端到端服务,透明地传送报文,它向高层屏蔽了下层数据通信细节。 7、局域网的网络软件主要包括()。 A)服务器操作系统,网络数据库管理系统和网络应用软件 B)网络操作系统,网络数据库管理系统和网络应用软件 C)网络传输协议和网络应用软件 D)工作站软件和网络数据库管理系统 分析:答案(B)。网络软件包括网络操作系统、网络数据库管理系统和网络应用软件三部分。所以答案B正确。 8、下列操作系统中,()不是网络操作系统。 A)OS/2 B)DOS C)Netware D)Windows NT 分析:答案(B)。DOS是磁盘操作系统的简写,是一个单用户的操作系统,不具备网络管理的功能。

计算机网络习题答案

一、填空题(每小题3分,共24分) 1.数据通信系统可以分为源系统,传输系统和目的系统三大部分。 2.网络协议的三个基本要素是指语义,语法和同步。 3.从通信的双方信息交互的方式来看,可以有单工通信,半双工通信和全双工通信三种基本方式。 4.传输媒体可分为导向传输媒体和非导向传输媒体,导向传输媒体有双绞线,同轴电缆和光缆。 5.信道复用技术主要有时分复用、频分复用和统计时分复用等。 6.若IP地址是172.68.35.96,子网掩码为255.255.252.0,则该地址的子网号是8,主机号是864,该子网能连接1022台主机。 7.10BASE-T中10代表10Mb/s的数据率、BASE表示连接线上的信号是基带信号、T表示双绞线。 8.主要的宽带接入技术有FTTx、HFC网、xDSL等。 9.数据链路层的必须解决的三个基本问题是封装成帧、透明传输、错检测。 12.在因特网中,应用层的协议很多,例如,支持万维网应用的HTTP协议,支持电子邮件的STMP协议,支持文件传送的FTP协议。 13.面向连接服务具有三个阶段连接建立、数据传输、连接释放。 14.转发器,网桥和路由器分别在物理层,数据链路层和网络层上使用的中间设备,以实现网络的互连。 17.要发送的数据为11010011,采用CRC的生成多项式是P(X)=X4+X+1,应添加在数据后面的余数是1001。 18.一个3200bit长的TCP报文传到IP层,加上160bit的首部后成为数据报。下面的互连网由两个局域网通过路由器连接起来。但第二个局域网所能传输的最长数据帧中的数据部分只有1200bit。因此,数据报在路由器必须分片。试问第二个局域网向其上层要传送3840(bit)的数据。 19.假设500m长的CSMA/CD网络的数据速率为1Gb/s,且无中继器,信号在电缆中的速度为200000km/s。能够使用此协议的最短帧长是5000(bit)。 20.长度为100字节的应用层数据依次交给运输层、网络层和数据链路层传送,分别需加上20字节的TCP首部、20字节的IP首部、18字节的帧首部和尾部。问:数据的传输效率是63.29%。 21.在传输基带数字信号时,主要有和等编码方法。数据率为10Mb/s的以太网在物理媒体的码元传输速率是20M波特。 11.计算机网络安全的内容主要有保密性、安全协议的设计、访问控制。 10.扩频通信通常有两大类直接序列扩频DSSS、跳频扩频FHSS,CDMA的码片序列属于直接序列扩频DSSS。 15.对计算机网络的威胁可分为被动攻击和主动攻击两大类,主动攻击可进一步划分为更改报文流、拒绝服务、伪造连接初始化等三种。 16.IP数据报首部长度的最大值为60字节,最小值为20字节,IP数据报最大长度为65535字节。 21.在传输基带数字信号时,主要有曼彻斯特编码和差分曼彻斯特编码等编码方法。 22.数字签名必须保证能够实现报文鉴别、报文的完整性、不可否认三个功能。 23.目前因特网提供的音频/视频服务大体可分为流式存储音频/视频、流式实况音频/视频、交互式音频/视频。