intel 82567LM 抓VLAN报文设置

INTEL PRO系列网卡抓VLAN标签报文设置

此方法同样适用intel 82567LM网卡

INTEL 网卡可以通过以下两种方法进行设置实现抓取数据报文中的VLAN标签

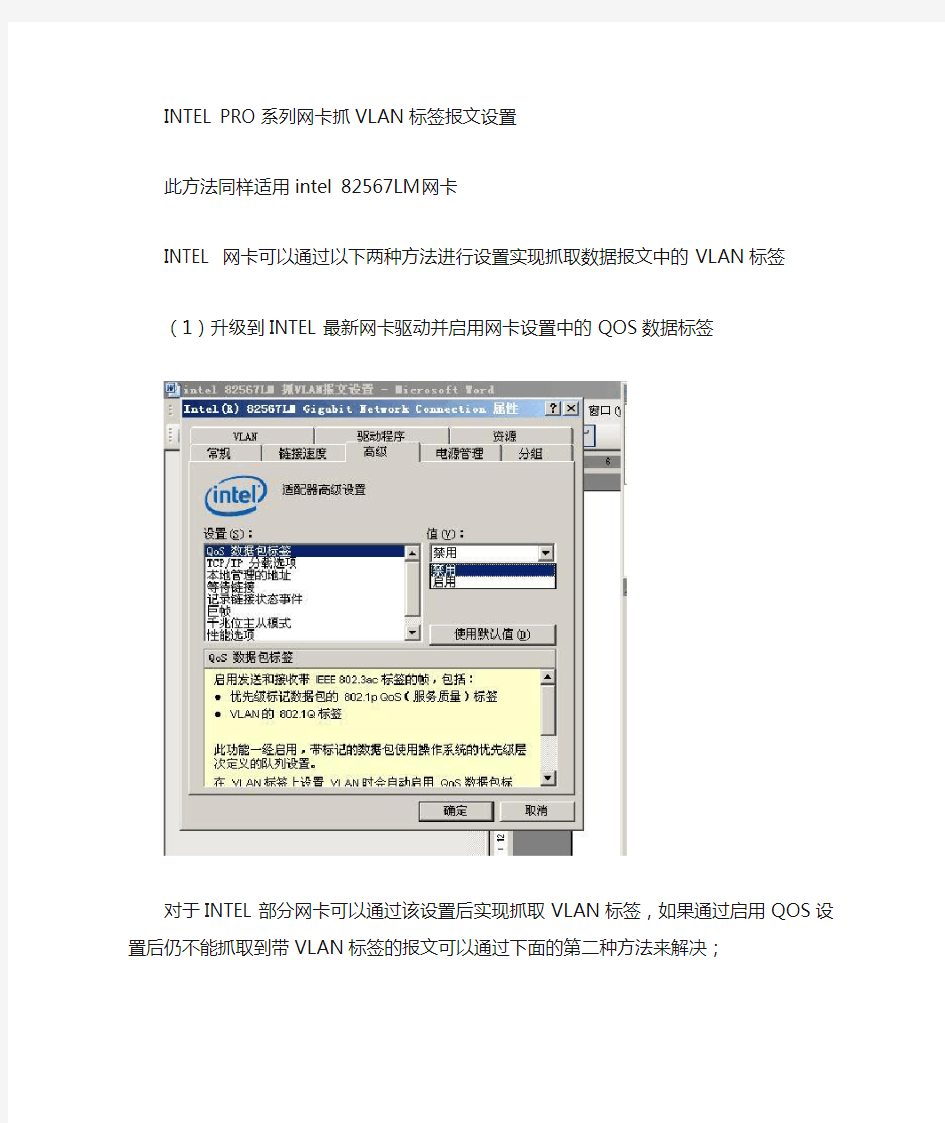

(1)升级到INTEL最新网卡驱动并启用网卡设置中的QOS数据标签

对于INTEL部分网卡可以通过该设置后实现抓取VLAN标签,如果通过启用QOS设置后仍不能抓取到带VLAN标签的报文可以通过下面的第二种方法来解决;

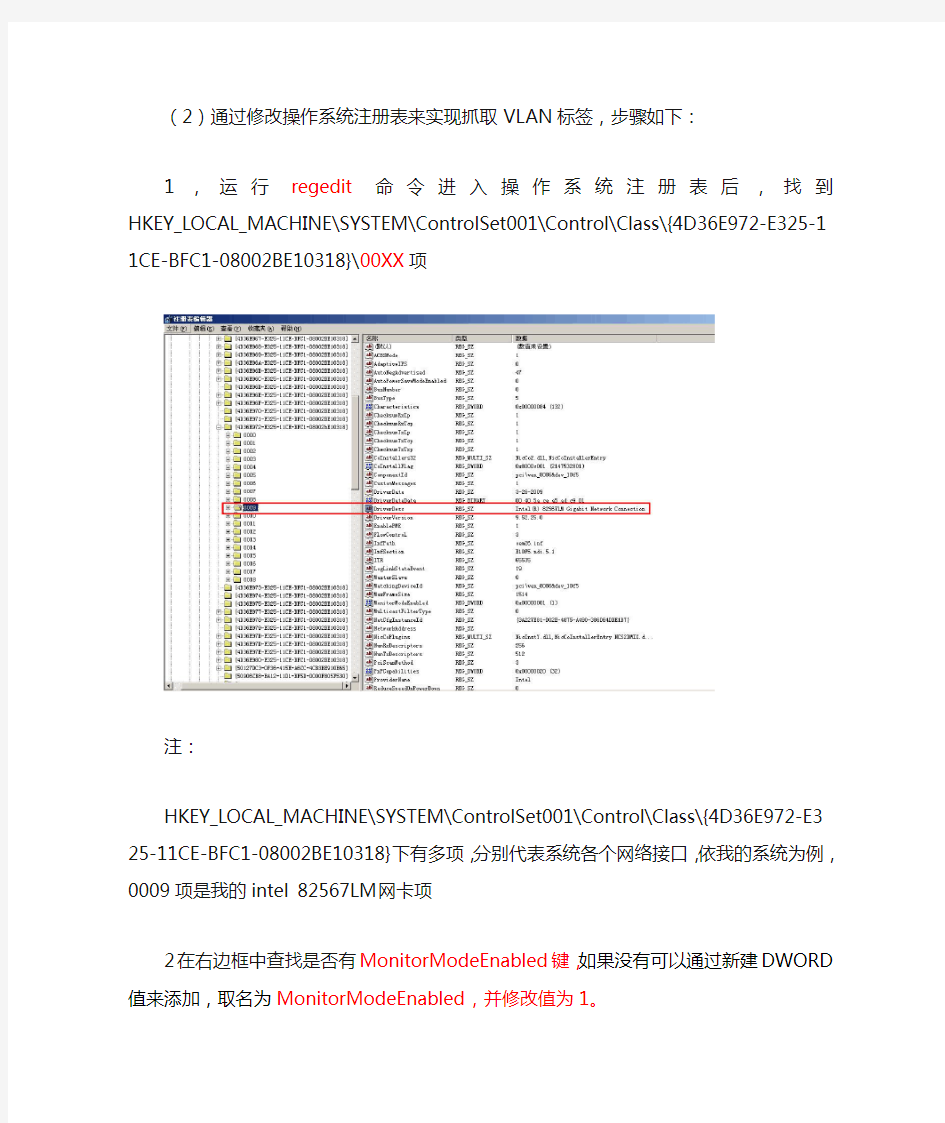

(2)通过修改操作系统注册表来实现抓取VLAN标签,步骤如下:

1,运行regedit命令进入操作系统注册表后,找到HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E325-11CE-B FC1-08002BE10318}\00XX项

注:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E325-11CE-B FC1-08002BE10318}下有多项,分别代表系统各个网络接口,依我的系统为例,0009项是我的intel 82567LM网卡项

2在右边框中查找是否有MonitorModeEnabled键,如果没有可以通过新建

DWORD值来添加,取名为MonitorModeEnabled,并修改值为1。

通过以上设置重启电脑后就可以抓取到带VLAN 标签的报文了。

(完整版)子网划分与VLAN技术详解

子网划分与VLAN技术详解 子网划分 子网划分定义:Internet组织机构定义了五种IP地址,有A、B、C三类地址。A类网络有126个,每个A类网络可能有16777214台主机,它们处于同一广播域。而在同一广播域中有这么多结点是不可能的,网络会因为广播通信而饱和,结果造成16777214个地址大部分没有分配出去。可以把基于类的IP网络进一步分成更小的网络,每个子网由路由器界定并分配一个新的子网网络地址,子网地址是借用基于类的网络地址的主机部分创建的。划分子网后,通过使用掩码,把子网隐藏起来,使得从外部看网络没有变化,这就是子网掩码。 子网掩码 RFC 950定义了子网掩码的使用,子网掩码是一个32位的2进制数,其对应网络地址的所有位置都为1,对应于主机地址的所有位都置为0。由此可知,A类网络的默认子网掩码是255.0.0.0,B类网络的默认子网掩码是255.255.0.0,C类网络的默认子网掩码是255.255.255.0。将子网掩码和IP地址按位进行逻辑“与”运算,得到IP地址的网络地址,剩下的部分就是主机地址,从而区分出任意IP地址中的网络地址和主机地址。子网掩码常用点分十进制表示,我们还可以用网络前缀法表示子网掩码,即“/<网络地址位数>”。如138.96.0.0/16表示B类网络138.96.0.0的子网掩码为255.255.0.0。 路由器判断IP 子网掩码告知路由器,地址的哪一部分是网络地址,哪一部分是主机地址,使路由器正确判断任意IP地址是否是本网段的,从而正确地进行路由。例如,有两台主机,主机一的IP 地址为222.21.160.6,子网掩码为255.255.255.192,主机二的IP地址为222.21.160.73,子网掩码为255.255.255.192。现在主机一要给主机二发送数据,先要判断两个主机是否在同一网段。 主机一 222.21.160.6即:11011110.00010101.10100000.00000110 255.255.255.192即:11111111.11111111.11111111.11000000 按位逻辑与运算结果为:11011110.00010101.10100000.00000000 主机二 222.21.160.73 即:11011110.00010101.10100000.01001001 255.255.255.192即:11111111.11111111.11111111.11000000 按位逻辑与运算结果为:11011110.00010101.10100000.01000000 两个结果不同,也就是说,两台主机不在同一网络,数据需先发送给默认网关,然后再发送给主机二所在网络。那么,假如主机二的子网掩码误设为255.255.255.128,会发生什么情况呢? 让我们将主机二的IP地址与错误的子网掩码相“与”: 222.21.160.73 即:11011110.00010101.10100000.01001001 255.255.255.128即:11111111.11111111.11111111.10000000 结果为11011110.00010101.10100000.00000000 这个结果与主机一的网络地址相同,主机一与主机二将被认为处于同一网络中,数据不

浅谈VLAN技术(一)

浅谈VLAN技术(一) 摘要:随着网络的不断扩展,接入设备逐渐增多,迫切需要一种技术解决在局域网内部出现的访问冲突与广播风暴一类的问题,VLAN的产生就解决这个问题。本文介绍了VLAN技术的概念、优点,详细描述了VLAN的划分方法,给出了一个简单的公司内部进行VLAN的划分实例。 关键词:VLAN;网络管理 一、VLAN技术概述 VLAN(VirtualLocalAreaNetwork)也就是虚拟局域网,是一种建立在交换技术基础之上的,通过将局域网内的机器设备逻辑地而不是物理地划分成一个个不同的网段,以软件方式实现逻辑工作组的划分与管理的技术。VLAN的作用是使得同一VLAN中的成员间能够互相通信,而不同VLAN之间则是相互隔离的,不同的VLAN间的如果要通信就要通过必要的路由设备。 二、VLAN的优点 (一)可以控制网络广播 在没有应用VLAN技术的局域网内的整个网络都是广播域,这样就使得网内的一台设备发出网络广播时,在局域网内的任何一台设备的接口都能接收到广播,因此当网络内的设备越来越多时,网络上的广播也就越来越多,占用的时间和资源也就越来越多,当广播多到一定的数量时,就会影响到正常的信息的传送。这样就能导致信息延迟,严重的可以造成网络的瘫痪、堵塞,严重的影响了正常的网络应用,这就是所谓的网络风暴。 在应用了VLAN技术的局域网中,缩小了广播的广播域,在一个VLAN中的广播风暴也不会影响到其他的VLAN,从而有效地减少了广播风暴对局域网网络的影响。 (二)增强了网络的安全性 在局域网中应用VLAN技术可以把互相通信比较频繁的用户划分到同一个VLAN中,这样在同一个工作组中的信息传输只在同一个组内广播,从而也减轻了因广播包被截获而引起的信息泄露,增强了网络的安全性。 (三)简化网络管理员的管理工作 在应用VLAN技术后网络管理员就可以轻松的管理网络,灵活构建虚拟工作组。用VLAN可以划分不同的用户到不同的工作组,同一工作组的用户也不必局限于某一固定的物理范围,网络构建和维护更方便灵活。 三、VLAN的划分方法 (一)根据端口来划分VLAN 许多VLAN厂商都利用交换机的端口来划分VLAN成员。被设定的端口都在同一个广播域中。例如,一个交换机的1,2,3,4,5端口被定义为虚拟网AAA,同一交换机的6,7,8端口组成虚拟网BBB。这样做允许各端口之间的通讯,并允许共享型网络的升级。但是,这种划分模式将虚拟网限制在了一台交换机上。 第二代端口VLAN技术允许跨越多个交换机的多个不同端口划分VLAN,不同交换机上的若干个端口可以组成同一个虚拟网。 以交换机端口来划分网络成员,其配置过程简单明了。因此,从目前来看,这种根据端口来划分VLAN的方式仍然是最常用的一种方式。不足之处是不够灵活,当一台机器设备需要从一个端口移动到另一个新的端口,但是新端口与旧端口不在同一个VLAN之中时,要修改端口的VLAN设置,或在用户计算机上重新配置网络地址,这样才能使这台设备加入到新的VLAN。 (二)根据MAC地址划分VLAN 这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,就无需对它进行重新配置,自动把它添加到相应的VLAN中。所以,可以认为这种

VLAN技术原理及方案解析

Vlan技术原理 在数据通信和宽带接入设备里,只要涉及到二层技术的,就会遇到VLAN。而且,通常情况下,VLAN在这些设备中是基本功能。所以不管是刚迈进这个行业的新生,还是已经在这个行业打拼了很多年的前辈,都要熟悉这个技术。在论坛上经常看到讨论各种各样的关于VLAN的问题,在工作中也经常被问起关于VLAN的这样或那样的问题,所以,有了想写一点东西的冲动。 大部分童鞋接触交换这门技术都是从思科技术开始的,讨论的时候也脱离不了思科的影子。值得说明的是,VLAN是一种标准技术,思科在实现VLAN的时候加入了自己的专有名词,这些名词可能不是通用的,尽管它们已经深深印在各位童鞋们的脑海里。本文的描述是从基本原理开始的,有些说法会和思科技术有些出入,当然,也会讲到思科交换中的VLAN。 1. 以太网交换原理 VLAN的概念是基于以太网交换的,所以,为了保持连贯性,还是先从交换原理讲起。不过,这里没有长篇累牍的举例和配置,都是一些最基本的原理。 本节所说的以太网交换原理,是针对‘传统’的以太网交换机来说的。所谓‘传统’,是指不支持VLAN。 简单的讲,以太网交换原理可以概括为‘源地址学习,目的地址转发’。考虑到IP层也涉及到地址问题,为了避免混淆,可以修改为‘源MAC学习,目的MAC转发’。从语文的语法角度来讲,可能还有些问题,就再修改一下‘根据源MAC进行学习,根据目的MAC进行转发’。总之,根据个人习惯了。本人比较喜欢‘源MAC学习,目的MAC转发’的口诀。 稍微解释一下。 所谓的‘源MAC学习’,是指交换机根据收到的以太网帧的帧头中的源MAC地址

来建立自己的MAC地址表,‘学习’是业内的习惯说法,就如同在淘宝上买东西都叫‘宝贝’一样。 所谓的‘目的MAC转发’,是指交换机根据收到的以太网帧的帧头中的目的MAC 地址和本地的MAC地址表来决定如何转发,确定的说,是如何交换。 这个过程大家应该是耳熟能详了。但为了与后面的VLAN描述对比方便,这里还是简单的举个例子。 Figure 1-1: |-------------------------------| | SW1 (Ethernet Switch) | |-------------------------------| | | |port1 |port 2 | | |-------| |-------| | PC1| | PC2| |-------| |-------| 简单描述一下PC1 ping PC2的过程:(这里假设,PC1和PC2位于同一个IP网段,IP地址分别为IP_PC1和IP_PC2,MAC地址分别为MAC_PC1和MAC_PC2) 1). PC1首先发送ARP请求,请求PC2的MAC。目的MAC=FF:FF:FF:FF:FF:FF(广播);源MAC=MAC_PC1。 SW1收到该广播数据帧后,根据帧头中的源MAC地址,首先学习到了PC1的MAC,建立MAC地址表如下: MAC地址端口 MAC_PC1 PORT 1 2). 由于ARP请求为广播帧,所以,SW1向除了PORT1之外的所有UP的端

vlan技能技术总结(知识点)

精心整理 第二周:局域网及vlan技术 一、组建局域网的条件 1.从硬件的角度来说,需要“直连线”网线把本身独立的个人电脑,连接到“交换机”上。 三、端口安全 练习3:为交换机SW2的端口f0/5,设置端口安全,绑定PC5,的mac地址,安全模式设置为“shutdown” SW2(config)#intf0/5//进入到端口F0/5 SW2(config-if)#switchportmodeaccess

//设置端口为数据接入模式 SW2(config-if)#switchportport-security //启动端口安全 SW2(config-if)#switchportport-securitymac-address //为本端口绑定MAC地址 练习5:为交换机SW1连接交换机SW2的端口F0/10设置端口安全,允许最大连接数为“3”,安全模式设置为“protect” SW1(config)#intf0/10 SW1(config-if)#switchportmodetrunk SW1(config-if)#switchportport-security

SW1(config-if)#switchportport-securitymaximum3 //允许端口F0/10最多对应3个MAC地址 SW1(config-if)#switchportport-securityviolationprotect 四、组建虚拟局域网 1.首先,这些处于局域网中的个人电脑能够通信。 2. 3. 4. 5. 6. 7.和f0/2收 8.如何让交换机为端口进行分组: 练习6:把交换机SW1端口f0/1和f0/2分到编号是“10”的虚拟局域网,f0/3和f0/4分到编号是“20”的虚拟局域网。 把交换机“SW2”的f0/5和f0/6分到编号是“20”的虚拟局域网。为交换机相连的端口开启“trunk”

vlan技术(知识点)

第二周:局域网及vlan技术 一、组建局域网的条件 1.从硬件的角度来说,需要“直连线”网线把本身独立的个人电脑,连接到“交换机”上。 2.从软件的角度来说,需要连接到局域网的个人电脑,拥有IP地址。 (1)IP地址的分配,首先要求处于同一个局域网的个人电脑拥有相同的网络位。 (2)其次在拥有相同的网络位的前提先,必须拥有不同的主机位。 (3)处于同一个局域网的电脑拥有相同的“子网掩码”。练习1:组建局域网,局域网中拥有四台电脑,局域网处于192.168.1.0网络中,子网掩码是255.255.255.0 四台电脑的IP地址的主机位分别是“1”、“2”、“3”、“4”。 二、组建多台交换机组成的局域网 1.要求首先每个交换机都能够通过连接,实现自己建立的局域网。 2.交换机之间需要通过“反线”的网线进行连接。 3.多台交换机连接的个人电脑必须处于同一个网段。拥有相同的网络位,不同的主机位,相同的子网掩码。 练习2:组建由两台交换机组成的局域网,网络地址如练习1。

三、端口安全 练习3:为交换机SW2的端口f0/5,设置端口安全,绑定PC5,的mac地址,安全模式设置为“shutdown” SW2(config)#int f0/5 //进入到端口F0/5 SW2(config-if)#switchport mode access //设置端口为数据接入模式 SW2(config-if)#switchport port-security //启动端口安全 SW2(config-if)#switchport port-security mac-address 0010.1158.ECEA //为本端口绑定MAC地址 SW2(config-if)#switchport port-security violation shutdown //设置控制规则为遇到非绑定的MAC地址的数据包的时候,关闭端口。 练习4:为交换机SW2的端口f0/6设置端口安全,绑定PC6的mac地址,安全模式设置为“protect” SW2(config)#int f0/6 //进入端口 SW2(config-if)#switchport mode access //设置端口为数据接入模式 SW2(config-if)#switchport port-security //启动端口安全

一文读懂VLAN和VXLAN技术

一文读懂VLAN和VXLAN技术 VLAN(Virtual Local Area Network)的中文名为“虚拟局域网”。VLAN是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的数据交换技术。这一技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。但又不是所有交换机都具有此功能,只有VLAN协议的第二层以上交换机才具有此功能。802.1Q的标准的出现打破了虚拟网依赖于单一厂商的僵局,从一个侧面推动了VLAN的迅速发展。 1、交换机端口工作模式简介 交换机端口有三种工作模式,分别是Access,Hybrid,Trunk。 Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口; Trunk类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口; Hybrid类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。 Hybrid端口和Trunk端口在接收数据时,处理方法是一样的,唯一不同之处在于发送数据时:Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。 2、基本概念(tag,untag,802.1Q) untag就是普通的ethernet报文,普通PC机的网卡是可以识别这样的报文进行通讯; tag报文结构的变化是在源mac地址和目的mac地址之后,加上了4bytes的vlan信息,也就是vlan tag头;一般来说这样的报文普通PC机的网卡是不能识别的 下图说明了802.1Q封装tag报文帧结构 带802.1Q的帧是在标准以太网帧上插入了4个字节的标识。其中包含: 2个字节的协议标识符(TPID),当前置0x8100的固定值,表明该帧带有802.1Q的标记信息。

VLAN技术详解(免费下载)

VLAN技术详解 1.VLAN的概念 1.1什么是VLAN VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,VLAN之间的通信是通过第3层的路由器来完成的。 在此让我们先复习一下广播域的概念。广播域,指的是广播帧(目标MAC地址全部为1)所能传递到的范围,亦即能够直接通信的范围。严格地说,并不仅仅是广播帧,多播帧(Multicast Frame)和目标不明的单播帧(Unknown Unicast Frame)也能在同一个广播域中畅行无阻。 本来,二层交换机只能构建单一的广播域,不过使用VLAN功能后,它能够将网络分割成多个广播域。 那么,为什么需要分割广播域呢?那是因为,如果仅有一个广播域,有可能会影响到网络整体的传输性能。具体原因,请参看附图加深理解。 A B 图中,是一个由5台二层交换机(交换机1~5)连接了大量客户机构成的网络。假设这时,计算机A需要与计算机B通信。在基于以太网的通信中,必须在数据帧中指定目标MAC

地址才能正常通信,因此计算机A必须先广播“ARP请求(ARP Request)信息”,来尝试获取计算机B的MAC地址。交换机1收到广播帧(ARP请求)后,会将它转发给除接收端口外的其他所有端口,也就是Flooding了。接着,交换机2收到广播帧后也会Flooding。交换机3、4、5也还会Flooding。最终ARP请求会被转发到同一网络中的所有客户机上。 请大家注意一下,这个ARP请求原本是为了获得计算机B的MAC地址而发出的。也就是说:只要计算机B能收到就万事大吉了。可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分CPU时间来对它进行处理。造成了网络带宽和CPU运算能力的大量无谓消耗。 广播信息是那么经常发出的吗? 读到这里,您也许会问:广播信息真是那么频繁出现的吗? 答案是:是的!实际上广播帧会非常频繁地出现。利用TCP/IP协议栈通信时,除了前面出现的ARP外,还有可能需要发出DHCP、RIP等很多其他类型的广播信息。 ARP广播,是在需要与其他主机通信时发出的。当客户机请求DHCP服务器分配IP地址时 ,就必须发出DHCP的广播。而使用RIP作为路由协议时,每隔30秒路由器都会对邻近的其他路由器广播一次路由信息。RIP以外的其他路由协议使用多播传输路由信息,这也会被交换机转发(Flooding)。除了TCP/IP以外,NetBEUI、IPX和Apple Talk等协议也经常需要用到广播。例如在Windows下双击打开“网络计算机”时就会发出广播(多播)信息。(Windows XP除外……) 总之,广播就在我们身边。下面是一些常见的广播通信: ● ARP请求:建立IP地址和MAC地址的映射关系。 ● RIP:选路信息协议(Routing Infromation Protocol)。 ● DHCP:用于自动设定IP地址的协议。 ● NetBEUI:Windows下使用的网络协议。 ● IPX:Novell Netware使用的网络协议。 ● Apple Talk:苹果公司的Macintosh计算机使用的网络协议。 1.2 VLAN的实现机制 在理解了“为什么需要VLAN”之后,接下来让我们来了解一下交换机是如何使用VLAN分割广播域的。首先,在一台未设置任何VLAN的二层交换机上,任何广播帧都会被转发给除接收端口外的所有其他端口(Flooding)。例如,计算机A发送广播信息后,会被转发给端口2、3、4。

DA000005 VLAN技术原理ISSUE1.0

课程 DA000005 VLAN技术原理 ISSUE 1.0

目录 课程说明 (1) 课程介绍 (1) 课程目标 (1) 第1章虚拟局域网(VLAN)概述 (2) 1.1 VLAN的产生 (2) 1.2 VLAN的类型 (6) 1.2.1 基于端口的VLAN (6) 1.2.2基于MAC地址的VLAN (7) 1.2.3基于协议的VLAN (8) 1.2.4基于子网的VLAN (9) 第2章 IEEE802.1Q协议 (10) 2.1 协议概述 (10) 2.2 VLAN帧格式 (11) 2.3 VLAN链路 (12) 2.3.1 VLAN链路的类型 (12) 2.3.2 VLAN帧在网络中的通信 (14) 2.3.3 Trunk和VLAN (15)

课程说明 课程介绍 本课程介绍虚拟局域网(VLAN)的原理,VLAN 在功能和操作上与传统LAN 基本相同,可以提供一定范围内终端系统的互联。IEEE于1999年颁布了用 以标准化VLAN实现方案的802.1Q协议标准草案。 课程目标 完成本课程的学习后,您应该能够: ●了解VLAN 产生的原因 ●了解划分VLAN的方法 ●掌握VLAN的帧格式 ●掌握以太网帧在通信过程中的变化

第1章虚拟局域网(VLAN)概述 1.1 VLAN的产生 传统的局域网使用的是HUB,HUB只有一根总线,一根总线就是一个冲突域。 所以传统的局域网是一个扁平的网络,一个局域网属于同一个冲突域。任何 一台主机发出的报文都会被同一冲突域中的所有其它机器接收到。后来,组 网时使用网桥(二层交换机)代替集线器(HUB),每个端口可以看成是一 根单独的总线,冲突域缩小到每个端口,使得网络发送单播报文的效率大大 提高,极大地提高了二层网络的性能。但是网络中所有端口仍然处于同一个 广播域,网桥在传递广播报文的时候依然要将广播报文复制多份,发送到网 络的各个角落。随着网络规模的扩大,网络中的广播报文越来越多,广播报 文占用的网络资源越来越多,严重影响网络性能,这就是所谓的广播风暴的 问题。 由于网桥二层网络工作原理的限制,网桥对广播风暴的问题无能为力。为了 提高网络的效率,一般需要将网络进行分段:把一个大的广播域划分成几个 小的广播域。

VLAN技术深度详解

Vlan 技术详解 什么是VLAN ? VLAN (Virtual LAN ),翻译成中文是“虚拟局域网”。LAN 可以是由少数几台家用计算机构成的网络,也可以是数以百计的计算机构成的企业网络。VLAN 所指的LAN 特指使用路由器分割的网络——也就是广播域。 在此让我们先复习一下广播域的概念。广播域,指的是广播帧(目标MAC 地址全部为1)所能传递到的范围,亦即能够直接通信的范围。严格地说,并不仅仅是广播帧,多播帧(Multicast Frame )和目标不明的单播帧(Unknown Unicast Frame )也能在同一个广播域中畅行无阻。 本来,二层交换机只能构建单一的广播域,不过使用VLAN 功能后,它能够将网络分割成多个广播域。 未分割广播域时…… 那么,为什么需要分割广播域呢?那是因为,如果仅有一个广播域,有可能会影响到网络整体的传输性能。具体原因,请参看附图加深理解。 图中,是一个由5台二层交换机(交换机1~5)连接了大量客户机构成的网络。假设这时,计算机A 需要与计算机B 通信。在基于以太网的通信中,必须在数据帧中指定目标MAC 地址才能正常通信,因此计算机A 必须先广播“ARP 请求(ARP Request )信息”,来尝试获取计算机B 的MAC 地址。 交换机1收到广播帧(ARP 请求)后,会将它转发给除接收端口外的其他所有端口,也就 交换机1 交换机2 交换机3 交换机4 交换机5 …… …… …… A B

是Flooding 了。接着,交换机2收到广播帧后也会Flooding 。交换机3、4、5也还会Flooding 。最终ARP 请求会被转发到同一网络中的所有客户机上。 请大家注意一下,这个ARP 请求原本是为了获得计算机B 的MAC 地址而发出的。也就是说:只要计算机B 能收到就万事大吉了。可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分CPU 时间来对它进行处理。造成了网络带宽和CPU 运算能力的大量无谓消耗。 广播信息是那么经常发出的吗? 读到这里,您也许会问:广播信息真是那么频繁出现的吗? 答案是:是的!实际上广播帧会非常频繁地出现。利用TCP/IP 协议栈通信时,除了前面出现的ARP 外,还有可能需要发出DHCP 、RIP 等很多其他类型的广播信息。 ARP 广播,是在需要与其他主机通信时发出的。当客户机请求DHCP 服务器分配IP 地址时 ,就必须发出DHCP 的广播。而使用RIP 作为路由协议时,每隔30秒路由器都会对邻近的其他路由器广播一次路由信息。RIP 以外的其他路由协议使用多播传输路由信息,这也会被交换机转发(Flooding )。除了TCP/IP 以外,NetBEUI 、IPX 和Apple Talk 等协议也经常需要用到广播。例如在Windows 下双击打开“网络计算机”时就会发出广播(多播)信息。(Windows XP 除外……) 总之,广播就在我们身边。下面是一些常见的广播通信: 交换机1 交换机2 交换机3 交换机4 交换机5 …… …… …… ARP Request Broadcast 广播帧会传播到网络中的每一台主机, 并且对每一台计算机的CPU 造成负担。

超级vlan技术介绍

Super—vlan技术详解 在传统的VLAN间路由中,我们需要每个VLAN配置一个IP地址,作为此VLAN的网关,以实现三层路由;此方法中,每个VLAN都是一个子网,子网号不能为主机所用,此子网需要分配一个IP地址作为网关,还有一个IP地址作为定向广播地址,如果VLAN中的主机不需要那么多IP地址,那此子网内的剩余IP地址,也不能分配给其它VLAN的主机使用,造成极大的浪费。就算是使用VLSM分配IP地址,每个VLAN也至少浪费三个IP地址,如果有几十或上百个VLAN,那会浪费大量的IP地址。在此这种情况下,为节约IP地址,提出Super VLAN的概念。Super VLAN又称VLAN聚合,其原理是一个Super VLAN包含多个Sub VLAN,每个Sub VLAN是一个广播域,不同Sub VLAN之间二层相互隔离。Super VLAN可以配置三层接口,Sub VLAN不能配置三层接口。当Sub VLAN 内的用户需要进行三层通信时,将使用Super VLAN三层接口的IP地址作为网关地址,通过ARP 代理可以进行ARP 请求和响应报文的转发与处理,从而实现了二层隔离端口间的三层互通。这样多个Sub VLAN共用一个IP网段,从而节省了IP地址资源。 Super VLAN只建立三层接口,不包含物理端口,可以看到成是一个逻辑的三层接口,若干sub-VLAN的集合。sub-VLAN 则只包含物理端口,但不能建立三层VLAN虚接口.它的三层通信依靠super-vlan来实现。 与原来的VLAN间路由不通,原本的三层交换可以根据各自的网关进行,但是现在所有的sub-vlan都属于同一个网段,则就处于不同的sub-vlan通信时,会认在同一个网段,会做二层转发,而不会进行三层转发,但是二层转发是被VLAN隔离了,这就造成sub-vlan间不能通信。解决方法就是代理ARP。 代理ARP的工作原理: 源主机认为目标主机与自己在同一网段,广播发送ARP请求。 与源主机网络相连的网关已经使能ARP PROXY功能,如果存在到达目的主机的正常路由,则代替目的主机REPL Y 自己接口的MAC地址; 源主机向目的主机发送的IP报文都发给了路由器; 路由器对报文做正常的IP路由转发; 发往目的主机的IP报文通过网络,最终到达目的主机。 三层通信原理 PC1:192.168.10.10 MAC=PC1MAC与PC2:192.168.10.20 MAC=PC2MAC的通信过程: 首先PC1与PC2通信,通过对方IP和自己的子网掩码进行与运算,发现在同一个网段,所以广播发送ARP请求(DMC=FFF:FFF:FFF,SMAC=PC1MAC,ARP字段中SMAC=PC1MAC,SIP=192.168.10.10 DMAC=000:000:000 DIP=192.168.10.20),SW2收到后学习SMAC(PC1MAC),同时向VLAN10 里广播,SW3收到后也学习SMAC(PC1MAC),同时向VLAN10里广播,并抄送一份给接口板的ARP模块,经过接口板ARP的分析,发现它来自SubVLAN,就将此ARP请求报文交给主控板ARP模块处理。主控板ARP首先在ARP表中查找ARP请求报文中的目的IP地址,假如找到对应项,看看目的IP地址是不是在SubVLAN10中,是就丢弃该报文,不是就将SuperVLAN5的MAC地址应答给PC1,完成代理工作(DMC=PC1MAC,SMAC=VLAN5MAC,ARP字段SMAC=VLAN5MAC,SIP=192.168.10.10,DMAC=PC1MAC,DIP=192.168.10.20)。假如在ARP表中没有找到对应项,主控板ARP就查VLAN聚合与VLAN的逻辑映射表,知道Sub-VLAN10属于Super-VLAN5,将此报文中的源MAC地址替换成SuperVLAN5的MAC地址,VLAN ID的值由10分别替换成属于SuperVLAN3的其它Sub-VLAN的值,之后逐个向属于此SuperVLAN的其它Sub-VLAN(本例中为Sub-VLAN20)广播,并同时将此请求报文中的信息学习加入动态ARP表中。此后若收到PC2的ARP应答报文(其目的MAC地址为Super-VLAN5的MAC地址),主控板ARP模块发现此ARP应答报文的VLAN ID是Sub-VLAN20,即PC2位于Sub-VLAN20中,主控板CPU根据应答报文中的信息,搜索ARP表中的各项,找到对应项后把SuperVLAN5对应的MAC地址通过ARP应答报文回给PC1(若PC2位于Sub-VLAN10,PC2响应的ARP应答报文直接通过二层转发回给PC1,交换机就不再应答)。同时在接口板上将SubVLAN20中的响应报文信息记录在ARP表及FIB表中,以后再收到来自主机X的报文就可以通过查询FIB表进行三层转发了。二层通信原理 因为super-vlan并不包含物理端口,是一个逻辑的三层接口,所以实际上不会有带有super-vlan的VLAN标记的报文。就算是有super-vlan的VLAN标记的报文过来,但由于trunk上不允许super vlan的VLAN标记的报文通过。所以二层通信与原来的通信是一样的。 与外部PC通信原理 PC1=192.168.1.10/24 MAC=PC1MAC PC3=1.1.1.10/24 MAC=PC3MAC 首先PC1与PC3通信,通过目标IP与PC1的子网掩码进行与运算,发现不在同一个网段,则应该将数据发送给网

详解VLAN技术及其在企业中的实际应用

详解VLAN技术及其在企业中的实际应用 VLAN技术有很多值得学习的地方,这里我们主要介绍VLAN技术及其在企业中的实际应用。VLAN(虚拟局域网)是对连接到的第二层交换机端口的网络用户的逻辑分段,不受网络用户的物理位置限制而根据用户需求进行网络分段。一个VLAN可以在一个交换机或者跨交换机实现。VLAN技术可以根据网络用户的位置、作用、部门或者根据网络用户所使用的应用程序和协议来进行分组。基于交换机的虚拟局域网能够为局域网解决冲突域、广播域、带宽问题。传统的共享介质的以太网和交换式的以太网中,所有的用户在同一个广播域中,会引起网络性能的下降,浪费可贵的带宽;而且对广播风暴的控制和网络安全只能在第三层的路由器上实现。VLAN相当于OSI参考模型的第二层的广播域,能够将广播风暴控制在一个VLAN内部,划分VLAN后,由于广播域的缩小,网络中广播包消耗带宽所占的比例大大降低,网络的性能得到显著的提高。不同的VLAN之间的数据传输是通过第三层(网络层)的路由来实现的,因此使用VLAN技术,结合数据链路层和网络层的交换设备可搭建安全可靠的网络。网络管理员通过控制交换机的每一个端口来控制网络用户对网络资源的访问,同时VLAN和第三层第四层的交换结合使用能够为网络提供较好的安全措施。随着VLAN技术的日益完善,VLAN技术越来越多的应用在交换以太网中,成为网络灵活分段和提高网络安全的方法。VLAN的划分方式VLAN的划分方式很重要,在设计和建设VLAN,实现VLAN技术应用时,首先要决定如何划分VLAN,即依据什么标准来组织VLAN成员。下面介绍5种常见的划分方式,不同的划分方式代表不同的VLAN实现类型。按端口划分VLAN将交换机中的某些端口定义为一个单独的区域,从而形成一个VLAN。同一VLAN中的计算机属于同一个网段,不同VLAN之间进行通信需要通过路由器。基于端口的VLAN的优点是配置起来非常方便,只要在交换机上进行相关的设置就可以了,适用于网络环境比较固定的情况。不足之处是不够灵活,当一台计算机需要从一个端口移动到另一个新的端口,而新端口与旧端口不属于同一个VLAN时,要修改端口的VLAN 设置,或在用户计算机上重新配置网络地址,这样才能加入到新的VLAN中。否则,这台计算机将无法进行网络通信。基于端口的划分方式是最简单也是最常用的。采用这种方式,将属于不同交换机端口的物理网段分在一个VLAN技术中,通过网络管理软件,根据VLAN标识符将不同的端口分到相应的分组(VLAN)中。例如,一个交换机的1、2、6、7端口被定义为VLAN A,同一交换机的3、4、5端口组成VLAN 8。这样划分,允许各端口之间的通信,并允许共享型网络的升级。遗憾的是,这种划分模式将虚拟网限制在了一台交换机上。第二代端口VLAN技术允许跨越多个交换机的多个不同端口划分VLAN,不同交换机上的若干个端口可以组成同一个VLAN。分配到同一个VLAN的各网段上的所有站点都在同一个广播域中,可以直接通信;不同VLAN地点间的通信则通过路由器或三层交换机。交换机端口来划分VLAN,其配置过程简单明了。迄今为止,这仍然是最常用的一种方式,但是这种方式不允许多个VLAN 共享一个物理网段或交换机端口。如果某一个用户从一个端口所在的VLAN移动到另一个端口所在的VLAN,网络管理员需要重新进行配置,这对于拥有众多移动用户的网络来说是不可想象的。

VLAN技术详解二(VLAN帧结构)

VLAN技术详解二(VLAN帧结构) 二、VLAN帧结构 在交换机的汇聚链接上,可以通过对数据帧附加VLAN信息,构建跨越多台交换机的VLAN。附加VLAN信息的方法,最具有代表性的有: IEEE802.1Q ISL 现在就让我们看看这两种协议分别如何对数据帧附加VLAN信息。 2.1 IEEE802.1Q IEEE802.1Q,俗称“Dot One Q”,是经过IEEE认证的对数据帧附加VLAN识别信息的协议。在此,请大家先回忆一下以太网数据帧的标准格式。 IEEE802.1Q所附加的VLAN识别信息,位于数据帧中“发送源MAC地址”与“类别域(Type Field)”之间。具体内容为2字节的TPID和2字节的TCI,共计4字节。在数据帧中添加了4字节的内容,那么CRC值自然也会有所变化。这时数据帧上的CRC是插入TPID、TCI后,对包括它们在内的整个数据帧重新计算后所得的值。 基于IEEE802.1Q附加的VLAN信息,就像在传递物品时附加的标签。因此,它也被称作“标签型VLAN(Tagging VLAN)”。

1. TPID (Tag Protocol Identifier,也就是EtherType) 是IEEE定义的新的类型,表明这是一个加了802.1Q标签的帧。TPID包含了一个固定的值0x8100。 2. TCI (Tag Control Information) 包括用户优先级(User Priority)、规范格式指示器(Canonical Format Indicator)和VLAN ID。 ①User Priority:该字段为3-bit,用于定义用户优先级,总共有8个(2的3次方)优先级别。IEEE 802.1P 为3比特的用户优先级位定义了操作。最高优先级为7,应用于关键性网络流量,如路由选择信息协议(RIP)和开放最短路径优先(OSPF)协议的路由表更新。优先级6和5主要用于延迟敏感(delay-sensitive)应用程序,如交互式视频和语音。优先级4到1主要用于受控负载(controlled-load)应用程序,如流式多媒体(streaming multimedia)和关键性业务流量(business-critical traffic)-例如,SAP 数据-以及“loss eligible”流量。优先级0是缺省值,并在没有设置其它优先级值的情况下自动启用。 ②CFI:CFI值为0说明是规范格式,1为非规范格式。它被用在令牌环/源路由FDDI介质访问方法中来指示封装帧中所带地址的比特次序信息。

H3C交换机super vlan技术详解

H3C交换机supervlan技术详解 2009-11-14 16:36 Super VLAN又称为VLAN聚合(VLAN Aggregation),是一种节省VLAN接口及IP地址的三层VLAN技术,其原理是一个Super VLAN包含多个Sub VLAN,每个Sub VLAN是一个广播域,不同Sub VLAN之间二层相互隔离。Super VLAN可以配置三层接口,Sub VLAN不能配置三层接口。 当Sub VLAN内的用户需要进行三层通信时,将使用Super VLAN三层接口的IP地址作为网关地址,这样多个Sub VLAN共用一个IP网段,从而节省 了IP地址资源。 为了实现不同Sub VLAN间的三层互通及Sub VLAN与其他网络的互通,需要在Super vlan 开启ARP代理功能。通过ARP代理可以进行ARP请求和响应 报文的转发与处理,从而实现了二层隔离端口间的三层互通。当设置vlan类型为super vlan 后,该vlan接口上的arp代理自动开启,无需配置, 且不能关闭。 super vlan可以节省IP地址,让不同VLAN的网关使用同一个IP,在交换网络环境中引进Sub VLAN和Super VLAN,它们是一种可以实现IP地址划 分的更加优化的途径。它通常将多个不同的VLAN划分至同一IP子网,而不是每个VLAN单独占用一个子网,然后将整个IP子网指定为一个VLAN聚 合(Super VLAN),它包含整个IP子网内的所有VLAN(Sub VLAN)。而这个IP就是SUPER VLAN的IP,它是逻辑上的VLAN,它是不需要把端口加到 这个VLAN里的,下面的不同的VLAN都可以看做是它的子VLAN,这些子VLAN是物理的,要加端口才能激活的.只要有一个子VLAN是激活的,那么SUPER VLAN就是激活的. super vlan 可以实现同一个VLAN 内的端口间的隔离,实质上不同的Sub VLAN仍保留各自独立的广播域,而一个或多个Sub VLAN同属于一个 Super VLAN,并且都使用Super VLAN的接口地址为默认网关IP地址。 一旦我们使用VLAN聚合功能,就允许客户端在同一子网里使用不同的广播域,但是这些客户端使用的还是同一个路由接口,从而达到增强IP地

QinQ与VLAN技术

详解二次封装VLAN技术——QINQ QinQ是对802.1Q的扩展,其核心思想是将用户私网VLAN tag封装到公网VLAN tag上,报文带着两层tag穿越服务商的骨干网络,从而为用户提供一种较为简单的二层VPN隧道。其特点是简单而易于管理,不需要信令的支持,仅仅通过静态配置即可实现,特别适用于小型的,以三层交换机为骨干的企业网或小规模城域网。 图1为基于传统的802.1Q协议的网络,假设某用户的网络1和网络2位于两个不同地点,并分别通过服务提供商的PE1、PE2接入骨干网,如果用户需要将网络1的VLAN200-300和网络2的VLAN200-300互联起来,那么必须将CE1、PE1、P和PE2、CE2的相连端口都配置为 Trunk属性,并允许通过VLAN200-300,这种配置方法必须使用户的VLAN在骨干网络上可见,不仅耗费服务提供商宝贵的VLAN ID资源(一共只有4094个VLAN ID资源),而且还需要服务提供商管理用户的VLAN号,用户没有自己规划VLAN的权利。 图一 为了解决上述问题,QinQ协议向用户提供一个唯一的公网VLAN ID,这个特殊的VLAN ID被称作Customer-ID,将用户私网VLAN tag封装在这个新的Customer-ID中,依靠它在公网中传播,用户私网VLAN ID在公网中被屏蔽,从而大大地节省了服务提供商紧缺的VLAN ID资源,如图2所示。 在QinQ模式下,PE上用于用户接入的端口被称作用户端口。在用户端口上使能QinQ功能,并为每个用户分配一个Customer-ID,此处为3,不同的PE上

应该为同一网络用户分配相同的Customer-ID.当报文从CE1到达PE1时,带有用户内部网络的VLAN tag 200-300,由于使能了QinQ功能,PE上的用户端口将再次为报文加上另外一层VLAN tag,其ID就是分配给该用户的Customer-ID.此后该报文在服务提供商网络中传播时仅在VLAN 3中进行且全程带有两层VLAN tag(内层为进入PE1时的tag,外层为Customer-ID),但用户网络的VLAN信息对运营商网络来说是透明的。当报文到达PE2,从PE2 上的客户端口转发给CE2之前,外层VLAN tag被剥去,CE2收到的报文内容与CE1发送的报文完全相同。PE1到PE2之间的运营商网络对于用户来说,其作用就是提供了一条可靠的二层链路。 可见,使用QinQ组建VPN具有如下特点: ● 无需信令来维持隧道的建立,通过简单的静态配置即可实现,免去了繁杂的配置,维护工作。 ● 运营商只需为每个用户分配一个Customer-ID,提升了可以同时支持的用户数目;而用户也具有选择和管理VLAN ID资源的最大自由度(从1-4096中任意选择)。 ● 在运营商网络的内部,P设备无需支持QinQ功能,即传统的三层交换机完全可以满足需求,极大地保护了运营商的投资。 ● 户网络具有较高的独立性,在服务提供商升级网络时,用户网络不必更改原有的配置。 因此,无论是对于运营商还是用户来说,采用QinQ方式组建VPN都是一种低成本,简便易行,易于管理的理想方式。 QinQ典型组网 下面通过一个典型的组网方案来说明QinQ的应用。 如图3所示,该网有两个用户,用户1需要将自己在A点的VLAN 1-100和D点的VLAN 1-100连接起来,用户2需要将自己在B点的VLAN 1-200和C点的VLAN 1-200连接起来,传统的802.1Q组网是不可能实现这一需求的,因为两个用户所使用的VLAN ID号有冲突,但是利用QinQ却可轻易地实现这一需求。