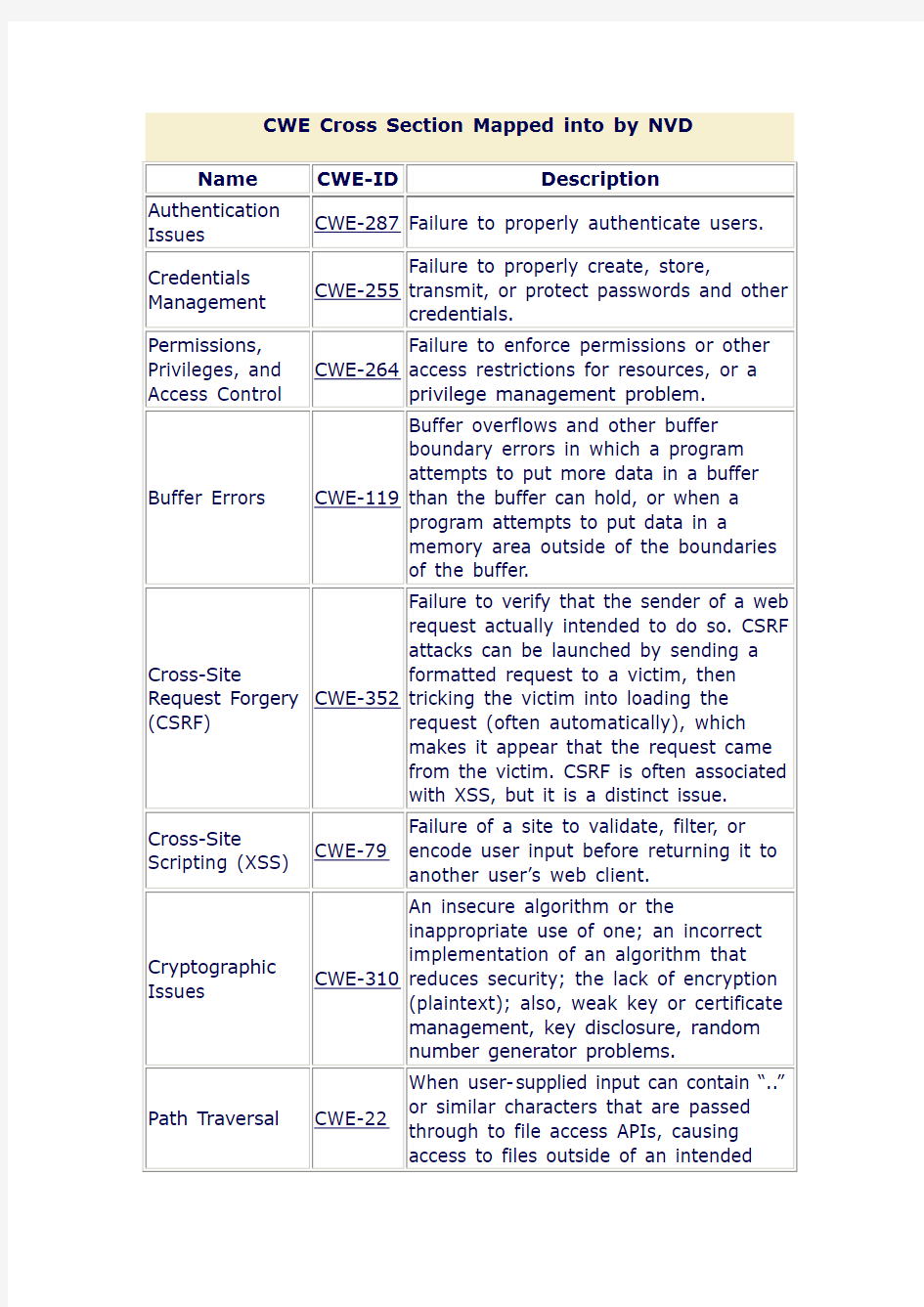

NVD数据库描述(脆弱性分类)

CWE Cross Section Mapped into by NVD

Name CWE-ID Description Authentication

Issues

CWE-287 Failure to properly authenticate users.

Credentials Management CWE-255

Failure to properly create, store,

transmit, or protect passwords and other

credentials.

Permissions,

Privileges, and Access Control CWE-264

Failure to enforce permissions or other

access restrictions for resources, or a

privilege management problem.

Buffer Errors CWE-119 Buffer overflows and other buffer boundary errors in which a program attempts to put more data in a buffer than the buffer can hold, or when a program attempts to put data in a memory area outside of the boundaries of the buffer.

Cross-Site

Request Forgery (CSRF) CWE-352

Failure to verify that the sender of a web

request actually intended to do so. CSRF

attacks can be launched by sending a

formatted request to a victim, then

tricking the victim into loading the

request (often automatically), which

makes it appear that the request came

from the victim. CSRF is often associated

with XSS, but it is a distinct issue.

Cross-Site Scripting (XSS) CWE-79

Failure of a site to validate, filter, or

encode user input before returning it to

another user’s web client.

Cryptographic Issues CWE-310

An insecure algorithm or the

inappropriate use of one; an incorrect

implementation of an algorithm that

reduces security; the lack of encryption

(plaintext); also, weak key or certificate

management, key disclosure, random

number generator problems.

Path Traversal CWE-22 When user-supplied input can contain “..” or similar characters that are passed through to file access APIs, causing access to files outside of an intended

subdirectory.

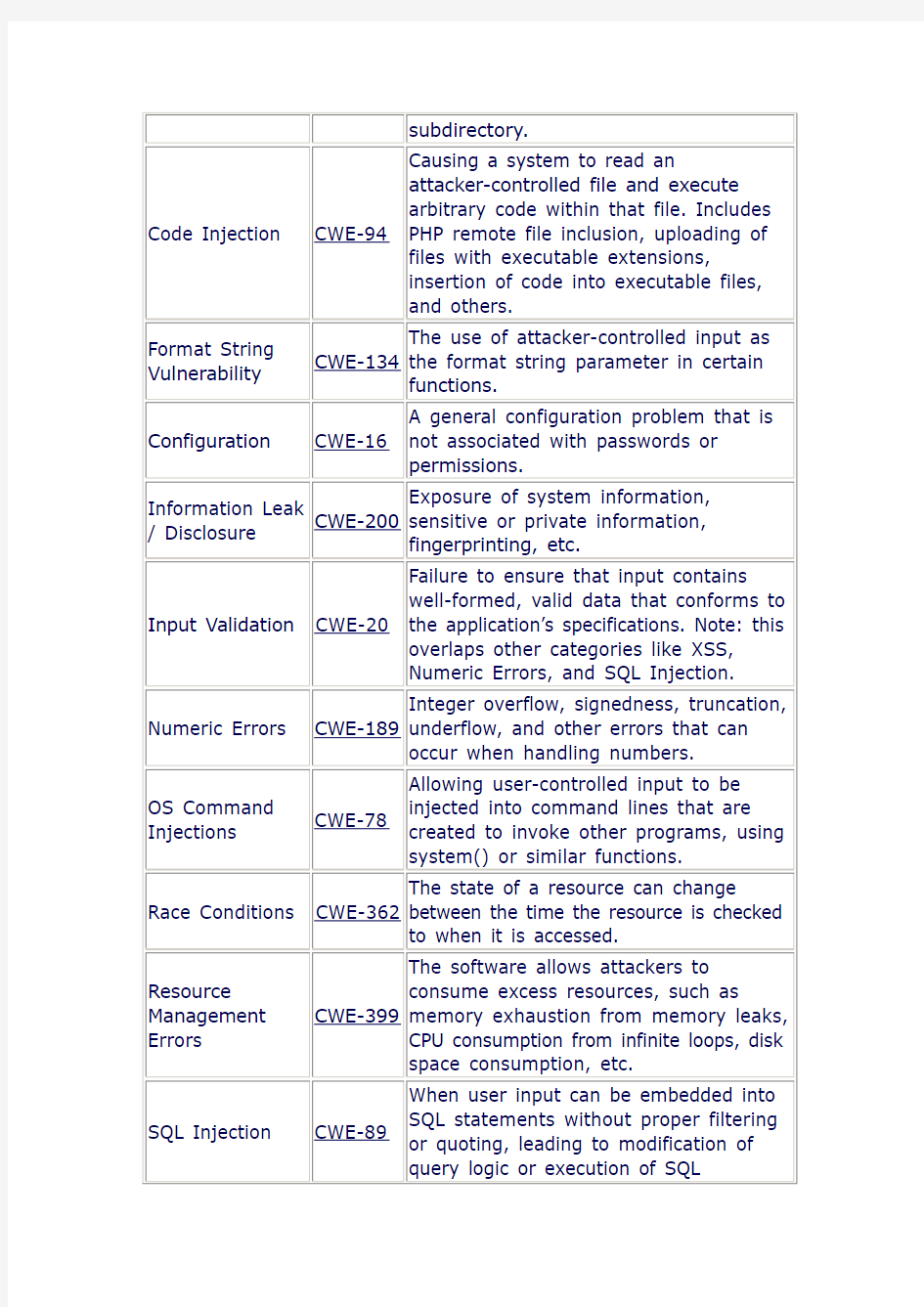

Code Injection CWE-94 Causing a system to read an

attacker-controlled file and execute arbitrary code within that file. Includes PHP remote file inclusion, uploading of files with executable extensions, insertion of code into executable files, and others.

Format String Vulnerability CWE-134

The use of attacker-controlled input as

the format string parameter in certain

functions.

Configuration CWE-16 A general configuration problem that is not associated with passwords or permissions.

Information Leak / Disclosure CWE-200

Exposure of system information,

sensitive or private information,

fingerprinting, etc.

Input Validation CWE-20 Failure to ensure that input contains well-formed, valid data that conforms to the application’s specifications. Note: this overlaps other categories like XSS, Numeric Errors, and SQL Injection.

Numeric Errors CWE-189 Integer overflow, signedness, truncation, underflow, and other errors that can occur when handling numbers.

OS Command Injections CWE-78

Allowing user-controlled input to be

injected into command lines that are

created to invoke other programs, using

system() or similar functions.

Race Conditions CWE-362 The state of a resource can change between the time the resource is checked to when it is accessed.

Resource

Management Errors CWE-399

The software allows attackers to

consume excess resources, such as

memory exhaustion from memory leaks,

CPU consumption from infinite loops, disk

space consumption, etc.

SQL Injection CWE-89 When user input can be embedded into SQL statements without proper filtering or quoting, leading to modification of query logic or execution of SQL

commands.

Link Following CWE-59 Failure to protect against the use of symbolic or hard links that can point to files that are not intended to be accessed by the application.

Other No

Mapping

NVD is only using a subset of CWE for

mapping instead of the entire CWE, and

the weakness type is not covered by that

subset.

Not in CWE No

Mapping

The weakness type is not covered in the

version of CWE that was used for

mapping.

Insufficient Information No

Mapping

There is insufficient information about

the issue to classify it; details are unkown

or unspecified.

Design Error No

Mapping

A vulnerability is characterized as a

“Design error” if there exists no errors in

the implementation or configuration of a

system, but the initial design causes a

vulnerability to exist.

数据库安全技术研究与应用

学术.技术

学术.技术 (2)安全管理技术:安全管理指采取何种安全管理机制实现数据库管理权限分配,安全管理分集中控制和分散控制两种方式。集中控制由单个授权者来控制系统的整个安全维护,可以更有效、更方便地实现安全管理;分散控制则采用可用的管理程序控制数据库的不同部分来实现系统的安全维护[6]。 (3)数据库加密:是防止数据库中数据泄露的有效手段,通过加密,可以保证用户信息的安全,减少因备份介质失窃或丢失而造成的损失。数据库加密的方式主要有:库外加密、库内加密、硬件加密等[7]。 (4)审计追踪与攻击检测:审计功能在系统运行时,自动将数据库的所有操作记录在审计日志中,攻击检测系统则是根据审计数据分析检测内部和外部攻击者的攻击企图,再现导致系统现状的事件,分析发现系统安全弱点,追查相关责任者[8]。 (5)信息流控制:信息流控制机制对系统的所有元素、组成成分等划分类别和级别。信息流控制负责检查信息的流向,使高保护级别对象所含信息不会被传送到低保护级别的对象中去,这可以避免某些怀有恶意的用户从较低保护级别的后一个对象中取得较为秘密的信息[9]。 (6)推理控制:是指用户通过间接的方式获取本不该获取的数据或信息。推理控制的目标就是防止用户通过间接的方式获取本不该获取的数据或信息[9]。 (7)数据备份与恢复。 2.3.2数据安全传输常用协议 (1)SSL协议:SSL协议(Secure socket layer)现已成为网络用来鉴别网站和网页浏览者身份,以及在浏览器使用者及网页服务器之间进行加密通讯的全球化标准。S S L 技术已建立到所有主要的浏览器和W e b服务器程序中,因此,仅需安装数字证书或服务器证书就可以激活服务器功能。 (2)IPSec协议:IPSec (Internet Protocol Security) 是由IETF 定义的安全标准框架,用以提供公用和专用网络的端对端加密和验证服务。它指定了各种可选网络安全服务,而各组织可以根据自己的安全策略综合和匹配这些服务,可以在 IPSec 框架之上构建安全性解决方法,用以提高发送数据的机密性、完整性和可靠性。该协议提供了“验证头”、“封装安全载荷”和“互联网密钥管理协议”3个基本元素用以保护网络通信。 (3)H T T P S协议:H T T P S(S e c u r e H y p e r t e x t T r a n s f e r P r o t o c o l)安全超文本传输协议,它是由Netscape开发并内置于其浏览器中,用于对数据进行压缩和解压操作,并返回网络上传送回的结果。 2.4 数据库安全技术研究趋势 要在确保可用性的前提下研究数据库安全,随着计算机技术的发展和数据库技术应用范围的扩大,将会有以下发展趋势[6,9]: (1)安全模型的研究,包括旧安全模型在实际中的具体应用和新安全模型的研究。 (2)隐蔽信道问题,即如何通过信息流控制和推理控制等其他安全控制机制来彻底检测与消除。 (3)当前处于主流地位的R D B M S大都采用D A C机制,有必要进一步扩展D A C授权模型的表达能力以支持各种安全策略,并开发合适的工具和通用的描述安全策略的语言来支持这些模型。 (4)数据库的审计跟踪,目前粒度较细的审计很耗时间和空间,如何改进审计机制或者是否有可以借助的高效率的自动化审计工具与DBMS集成。 (5)数据库技术与其他相关技术的相互结合对数据库安全的影响。 (6)多级安全数据库语义的研究和D B M S的多级安全保护体制的进一步完善。 (7)数据库系统的弱点和漏洞可以被轻易地利用,因此数据库安全要和入侵检测系统、防火墙等其他安全产品应配套研究使用。 (8)对应用系统和数据库连接部分的程序本身的安全研究也是广义数据库系统安全研究的范围。 (9)数据库加密技术的研究应用是今后数据库在金融、商业等其他重要应用部门研究和推广的重点。 (10)推理问题将继续是数据库安全面临的问题。 3 高校实践教学管理系统数据库安全技术方案3.1系统安全体系结构 图1 系统安全体系结构框图 系统采用B/S模式实现功能基本业务模块。主要事务逻辑在W E B服务器(S e r v e r)上实现,极少部分事务

火灾危险性分类

火灾危险性分类 中国国家标准根据生产中使用或产生的物质性质及其数量等因素,将生产的火灾危险性分为,分为甲、乙、丙、丁、戊类. 同样储存物品的火灾危险性根据储存物品的性质和储存物品中的可燃物数量等因素,储存物品的火灾危险性分为甲、乙、丙、丁、戊类. 详细如下: 生产的火灾危险性分类 甲类厂房: 1. 闪点小于28℃的液体 2. 爆炸下限小于10%的气体 3. 常温下能自行分解或在空气中氧化能导致迅速自燃或爆炸的物质 4. 常温下受到水或空气中水蒸汽的作用,能产生可燃气体并引起燃烧或爆炸的物质 5. 遇酸、受热、撞击、摩擦、催化以及遇有机物或硫磺等易燃的无机物,极易引起燃烧或爆炸的强氧化剂 6. 受撞击、摩擦或与氧化剂、有机物接触时能引起燃烧或爆炸的物质 7. 在密闭设备内操作温度大于等于物质本身自燃点的生产 乙类厂房: 1. 闪点大于等于28℃,但小于60℃的液体 2. 爆炸下限大于等于10%的气体 3. 不属于甲类的氧化剂 4. 不属于甲类的化学易燃危险固体 5. 助燃气体 6. 能与空气形成爆炸性混合物的浮游状态的粉尘、纤维、闪点大于等于60℃的液体雾滴 丙类厂房: 1. 闪点大于等于60℃的液体 2. 可燃固体 丁厂房类: 1. 对不燃烧物质进行加工,并在高温或熔化状态下经常产生强辐射热、火花或火焰的生产 2. 利用气体、液体、固体作为燃料或将气体、液体进行燃烧作其它用的各种生产 3. 常温下使用或加工难燃烧物质的生产 戊厂房类: 常温下使用或加工不燃烧物质的生产 储存物品的火灾危险性

甲类仓库: 1. 闪点小于28℃的液体 2. 爆炸下限小于10%的气体,以及受到水或空气中水蒸汽的作用,能产生爆炸下限小于10%气体固体物质 3. 常温下能自行分解或在空气中氧化能导致迅速自燃或爆炸的物质 4. 常温下受到水或空气中水蒸汽的作用,能产生可燃气体并引起燃烧或爆炸的物质 5. 遇酸、受热、撞击、摩擦以及遇有机物或硫磺等易燃的无机物,极易引起燃烧或爆炸的强氧化剂 6. 受撞击、摩擦或与氧化剂、有机物接触时能引起燃烧或爆炸的物质 乙类仓库: 1. 闪点大于等于28℃,但小于60℃的液体 2. 爆炸下限大于等于10%的气体 3. 不属于甲类的氧化剂 4. 不属于甲类的化学易燃危险固体 5. 助燃气体 6. 常温下与空气接触能缓慢氧化,积热不散引起自燃的物品 丙类仓库: 1. 闪点大于等于60℃的液体 2. 可燃固体 丁类仓库: 难燃烧物品 戊类仓库: 不燃烧物品

最新火灾危险性分类

火灾危险性分类 1.生产的火灾危险性分类 (GB50016-2006) 表3.1.1 生产的火灾危险性分类 生产类别 火灾危险性特征 项别使用或产生下列物质的生产 甲1 2 3 4 5 6 7 闪点小于28℃的液体 爆炸下限小于10%的气体 常温下能自行分解或在空气中氧化能导致迅速自燃或爆炸的物质 常温下受到水或空气中水蒸汽的作用,能产生可燃气体并引起燃烧或爆炸的物质 遇酸、受热、撞击、摩擦、催化以及遇有机物或硫磺等易燃的无机物,极易引起燃烧或爆炸的强氧化剂 受撞击、摩擦或与氧化剂、有机物接触时能引起燃烧或爆炸的物质 在密闭设备内操作温度大于等于物质本身自燃点的生产 乙1 2 3 4 5 6 闪点大于等于28℃,但小于60℃的液体 爆炸下限大于等于10% 的气体 不属于甲类的氧化剂 不属于甲类的化学易燃危险固体助燃气体 能与空气形成爆炸性混合物的浮游状态的粉尘、纤维、闪点大于等于60℃的液体雾滴 丙1 2 闪点大于等于60℃的液体 可燃固体 丁1 2 3 对不燃烧物质进行加工,并在高温或熔化状态下经常产生强辐射热、火花或火焰的生产 利用气体、液体、固体作为燃料或将气体、液体进行燃烧作其它用的各种生产 常温下使用或加工难燃烧物质的生产 戊 戊常温下使用或加工不燃烧物质的生产 注:1 在生产过程中,如使用或产生易燃、可燃物质的量较少,不足以构成爆炸或火灾危险时,可以按实际情况确定其火灾危险性的类别。 2 一座厂房内或防火分区内有不同性质的生产时,其分类应按火灾危险性较大的部分确定,但火灾危险性大的部分占本层或本防火分区面积的比例小于5%(丁、戊类生产厂房的油漆工段小于10%),且发生事故时不足以蔓延到其它部位,或采取防火设施能防止火灾蔓延时,可按火灾危险性较小的部分确定。

常见漏洞类型汇总

一、SQL注入漏洞 SQL注入攻击(SQL Injection),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。在设计程序,忽略了对输入字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害。 通常情况下,SQL注入的位置包括: (1)表单提交,主要是POST请求,也包括GET请求; (2)URL参数提交,主要为GET请求参数; (3)Cookie参数提交; (4)HTTP请求头部的一些可修改的值,比如Referer、User_Agent等; (5)一些边缘的输入点,比如.mp3文件的一些文件信息等。

SQL注入的危害不仅体现在数据库层面上,还有可能危及承载数据库的操作系统;如果SQL注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于: (1)数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。作为数据的存储中心,数据库里往往保存着各类的隐私信息,SQL注入攻击能导致这些隐私信息透明于攻击者。 (2)网页篡改:通过操作数据库对特定网页进行篡改。 (3)网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。 (4)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被篡改。 (5)服务器被远程控制,被安装后门。经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。 (6)破坏硬盘数据,瘫痪全系统。

解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的检查、对数据库配置使用最小权限原则。通常使用的方案有: (1)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中。当前几乎所有的数据库系统都提供了参数化SQL语句执行接口,使用此接口可以非常有效的防止SQL注入攻击。 (2)对进入数据库的特殊字符('"\<>&*;等)进行转义处理,或编码转换。 (3)确认每种数据的类型,比如数字型的数据就必须是数字,数据库中的存储字段必须对应为int型。 (4)数据长度应该严格规定,能在一定程度上防止比较长的SQL注入语句无法正确执行。 (5)网站每个数据层的编码统一,建议全部使用UTF-8编码,上下层编码不一致有可能导致一些过滤模型被绕过。 (6)严格限制网站用户的数据库的操作权限,给此用户提供仅仅能够满足其工作的权限,从而最大限度的减少注入攻击对数据库的危害。

数据库安全技术及其应用研究

数据库安全技术及其应用研究 文章首先概述了数据库安全面临的主要威胁,然后分析了数据库安全关键技术,有针对性地阐述了一个典型应用,最后总结了数据库安全技术的研究意义。 标签:访问控制;加密技术;数字水印 1 数据库安全面临的主要威胁 数据库安全面临的威胁主要来自两方面:一是数据库自身脆弱性。主要体现在数据库自身存在安全漏洞,数据库审计措施不力,数据库通信协议存在漏洞,没有自主可控的数据库,操作系统存在缺陷等方面;二是网络攻击。数据库受到的网络攻击包括网络传输威胁,SQL注入攻击,拒绝服务攻击以及病毒攻击等方面。开放的网络环境下,数据库系统面临的安全威胁和风险迅速增大,数据库安全技术研究领域也在迅速扩大,下面我们共同探讨一些关键的数据库安全技术。 2 数据库安全关键技术 2.1 数据库访问控制技术 访问控制是数据库最基本、最核心的技术,是指通过某种途径显式地准许或限制访问能力及范围,防止非法用户侵入或合法用户的不慎操作造成破坏。可靠的访问控制机制是数据库安全的必要保证,传统访问控制技术根据访问控制策略划分为自主访问控制、强制访问控制和基于角色的访问控制。在开放网络环境中,许多实体之间彼此并不认识,而且很难找到每个实体都信赖的权威,传统的基于资源请求者的身份做出授权决定的访问控制机制不再适用开放网络环境,因此如信任管理、数字版权管理等概念被提了出来,进而形成了使用控制模型研究。 2.2 数据库加密技术 数据库加密是对敏感数据进行安全保护的有效手段。数据库加密系统实现的主要功能:对存储在数据库中的数据进行不同级别的存储加密,可以在操作系统层、DBMS内核层和DBMS外层三个层次实现;数据库的加密粒度可以分为数据库级、表级、记录级、字段级和数据项级,在数据库加密时应根据不同的应用需要,选择合适的加密粒度;数据库加密算法是数据加密的核心,加密算法包括对称和非对称密码算法,根据不同的应用领域和不同的敏感程度选择加合适的算法。 2.3 数据库水印技术 随着网络数据共享和数据交换需求的不断增多,如果不采取有效的安全控制和版权保护措施,常常会给攻击者以可乘之机。同时,如果缺乏数据库完整性验

最新安全检查表格式大汇总

安全状况调查表 —徐刚 1. 安全管理机构 安全组织体系是否健全,管理职责是否明确,安全管理机构岗位设置、人员配备是否充分合理。 序号检查项结果备注 1. 信息安全管理机构 设置□ 以下发公文方式正式设置了信息安全管理工作的专门职能机构。 □ 设立了信息安全管理工作的职能机构,但还不是专门的职能机构。 □ 其它。 2. 信息安全管理职责 分工情况□ 信息安全管理的各个方面职责有正式的书面分工,并明确具体的责任人。 □ 有明确的职责分工,但责任人不明确。 □ 其它。 3. 人员配备□ 配备一定数量的系统管理人员、网络管理人 员、安全管理人员等; 安全管理人员不能兼任网 络管理员、系统管理员、数据库管理员等。 □ 配备一定数量的系统管理人员、网络管理人 员、安全管理人员等,但安全管理人员兼任网络 管理员、系统管理员、数据库管理员等。 □ 其它。 4. 关键安全管理活动 的授权和审批□ 定义关键安全管理活动的列表,并有正式成文的审批程序,审批活动有完整的记录。 □ 有正式成文的审批程序,但审批活动没有完整的记录。 □ 其它。 5. 与外部组织沟通合 作□ 与外部组织建立沟通合作机制,并形成正式文件和程序。 □ 与外部组织仅进行了沟通合作的口头承诺。□ 其它。 6. 与组织机构内部沟 通合作□ 各部门之间建立沟通合作机制,并形成正式文件和程序。 □ 各部门之间的沟通合作基于惯例,未形成正式文件和程序。 □ 其它。

2. 安全管理制度 安全策略及管理规章制度的完善性、可行性和科学性的有关规章制度的制定、发布、修订及执行情况。 检查项结果备注 1 信息安全策略□ 明确信息安全策略,包括总体目标、范围、原则和 安全框架等内容。 □ 包括相关文件,但内容覆盖不全面。 □ 其它 2 安全管理制度□ 安全管理制度覆盖物理、网络、主机系统、数据、 应用、建设和管理等层面的重要管理内容。 □ 有安全管理制度,但不全而面。 □ 其它。 3 操作规程□ 应对安全管理人员或操作人员执行的重要管理操作 建立操作规程。 □ 有操作规程,但不全面。 □ 其它。 4 安全管理制度 的论证和审定□ 组织相关人员进行正式的论证和审定,具备论证或审定结论。 □ 其它。 5 安全管理制度 的发布□ 文件发布具备明确的流程、方式和对象范围。□ 部分文件的发布不明确。 □ 其它。 6 安全管理制度 的维护□ 有正式的文件进行授权专门的部门或人员负责安全管理制度的制定、保存、销毁、版本控制,并定期评审与修订。 □ 安全管理制度分散管理,缺乏定期修订。 □ 其它。 7 执行情况□ 所有操作规程的执行都具备详细的记录文档。 □部分操作规程的执行都具备详细的记录文档。 □ 其它。 3. 人员安全管理 人员的安全和保密意识教育、安全技能培训情况,重点、敏感岗

数据库表结构设计参考

数据库表结构设计参考

表名外部单位表(DeptOut) 列名数据类型(精度范围)空/非空约束条件 外部单位ID 变长字符串(50) N 主键 类型变长字符串(50) N 单位名称变长字符串(255) N 单位简称变长字符串(50) 单位全称变长字符串(255) 交换类型变长字符串(50) N 交换、市机、直送、邮局单位邮编变长字符串(6) 单位标识(英文) 变长字符串(50) 排序号整型(4) 交换号变长字符串(50) 单位领导变长字符串(50) 单位电话变长字符串(50) 所属城市变长字符串(50) 单位地址变长字符串(255) 备注变长字符串(255) 补充说明该表记录数约3000条左右,一般不做修改。初始化记录。 表名外部单位子表(DeptOutSub) 列名数据类型(精度范围)空/非空约束条件 外部子单位ID 变长字符串(50) N 父ID 变长字符串(50) N 外键 单位名称变长字符串(255) N 单位编码变长字符串(50) 补充说明该表记录数一般很少 表名内部单位表(DeptIn) 列名数据类型(精度范围)空/非空约束条件 内部单位ID 变长字符串(50) N 主键 类型变长字符串(50) N 单位名称变长字符串(255) N 单位简称变长字符串(50) 单位全称变长字符串(255) 工作职责 排序号整型(4) 单位领导变长字符串(50) 单位电话(分机)变长字符串(50) 备注变长字符串(255)

补充说明该表记录数较小(100条以内),一般不做修改。维护一次后很少修改 表名内部单位子表(DeptInSub) 列名数据类型(精度范围)空/非空约束条件内部子单位ID 变长字符串(50) N 父ID 变长字符串(50) N 外键 单位名称变长字符串(255) N 单位编码变长字符串(50) 单位类型变长字符串(50) 领导、部门 排序号Int 补充说明该表记录数一般很少 表名省、直辖市表(Province) 列名数据类型(精度范围)空/非空约束条件ID 变长字符串(50) N 名称变长字符串(50) N 外键 投递号变长字符串(255) N 补充说明该表记录数固定 表名急件电话语音记录表(TelCall) 列名数据类型(精度范围)空/非空约束条件ID 变长字符串(50) N 发送部门变长字符串(50) N 接收部门变长字符串(50) N 拨打电话号码变长字符串(50) 拨打内容变长字符串(50) 呼叫次数Int 呼叫时间Datetime 补充说明该表对应功能不完善,最后考虑此表 表名摄像头图像记录表(ScreenShot) 列名数据类型(精度范围)空/非空约束条件ID 变长字符串(50) N 拍照时间Datetime N 取件人所属部门变长字符串(50) N 取件人用户名变长字符串(50) 取件人卡号变长字符串(50) 图片文件BLOB/Image

火灾危险性分类

常见的三类物质是液体、气体和固体。 液体在划分火灾危险性时,以闪点为主要指标,具体如下: 甲类厂房(仓库):闪点<28℃(汽油、甲醇、乙醇等) 乙类厂房(仓库):28℃≤闪点<60℃(松节油、樟脑油、煤油等) 丙类厂房(仓库):闪点≥60℃(沥青、润滑油、机油等) 气体在划分火灾危险性时,以爆炸下限为主要指标,具体如下: 甲类厂房(仓库):爆炸下限<10%(氢气、煤气、天然气、甲烷等) 乙类厂房(仓库):爆炸下限≥10%(一氧化碳、氨气) 注:常见气体中,除一氧化碳和氨气外,其余基本上都是甲类。 固体在划分火灾危险性时,大多数以熔点和燃点为主要指标,具体如下: 甲类厂房(仓库):易或爆炸、遇水易燃烧或爆炸、受外力易燃烧或爆炸的易燃固体乙类厂房(仓库):除甲类外的易燃固体 丙类厂房(仓库):可燃固体(木、纸、塑料、泡沫等) 丁类厂房(仓库):难燃固体(酚醛泡沫塑料、水泥刨花板等) 戊类厂房(仓库):不燃固体(钢材、砖块、、仪表灯) 注:丙、丁、戊类的火灾危险性可和材料燃烧性能等级A、B1、B2合记。 其他火灾危险性补充: 助燃气体:乙类(氧气生产或储存、空气分离厂房) 生产过程中产生可燃粉尘:乙类(面粉、淀粉、煤粉、煤粉、铝粉、金属抛光等)易氧化或积热自燃的物品储存:乙类(漆布、油布、油纸等) 对气体或液体燃烧作其他用的生产:丁类(房、陶瓷烧制厂房等) 特殊情况下火灾危险性的判定: 1、同一座厂房或厂房的任一防火分区内有不同火灾危险性生产时,厂房或防火分区内的生产火灾危险性类别应按火灾危险性较大的部分确定;当生产过程中使用或产生易燃、可燃物的量较少,不足以构成爆炸或火灾危险时,可按实际情况确定;当符合下述条件之一时,可按火灾危险性较小的部分确定: 1)火灾危险性较大的生产部分占本层或本防火分区建筑面积的比例小于5%或丁、戊类厂房内的油漆工段小于10%,且发生火灾事故时不足以蔓延至其他部位或火灾危险性较大的生产部分采取了有效的防火措施。 2)丁、戊类厂房内的油漆工段,当采用封闭喷漆工艺,封闭喷漆空间内保持负压、油漆工段设置可燃气体系统或自动抑爆系统,且油漆工段占所在防火分区建筑面积的比例不大于20%。 2、同一座仓库或仓库的任一防火分区内储存不同火灾危险性物品时,仓库或防火分区的火灾危险性应按火灾危险性最大的物品确定。 3、丁、戊类储存物品仓库的火灾危险性,当可燃包装重量大于物品本身重量1/4或

火灾危险性分类

火灾危险性分类 3.0.1 可燃气体的火灾危险性应按表3.0.1分类。 表3.0.1 可燃气体的火灾危险性分类 3.0.2 液化烃、可燃液体的火灾危险性分类应按表3.0.2分类,并应符合下列规 定: 1. 操作温度超过其闪点的乙类液体应视为甲B类液体; 2. 操作温度超过其闪点的丙A类液体应视为乙A类液体; 3. 操作温度超过其闪点的丙B类液体应视为乙B类液体;操作温度超过其沸点 的丙B类液体应视为乙A类液体。液化烃、可燃液体的火灾危险性分类 3.0.3 固体的火灾危险性分类应按《建筑设计防火规范》(GB50016)的有关规定执行。 3.0.4 设备的火灾危险类别应按其处理、储存或输送介质的火灾危险性类别确定。 3.0.5 房间的火灾危险性类别应按房间内设备的火灾危险性类别确定。当同一房间内,布置有不同火灾危险性类别设备时,房间的火灾危险性类别应按其中火灾

危险性类别最高的设备确定。但当火灾危险类别最高的设备所占面积比例小于5%,且发生事故时,不足以蔓延到其他部位或采取防火措施能防止火灾蔓延时,可按火灾危险性类别较低的设备确定。 防爆等级划分可以按照爆炸和火灾危险环境电力装置设计规范 第二节爆炸和火灾危险场所的等级 第2.2.1条爆炸和火灾危险场所的等级,应根据发生事故的可能性和后果,按危险程度及物质状态的不同划分为三类八级,以便采取相应措施,防止由于电气设备和线路的火花、电弧或危险温度引起爆炸或火灾的事故。三类八级划分如下: 一、第一类气体或蒸汽爆炸性混合物的爆炸危险场所分为三级。 1、Q-1级场所正常情况下能形成爆炸性混合物的场所; 2、Q-2级场所正常情况下不能形成,但在不正常情况下能形成爆炸性混合物的场所; 3、Q-3级场所正常情况下不能形成,但在不正常情况下形成爆炸性混合物可能性较小的场所。如:该场所内爆炸危险物质的量较少,爆炸性危险物质的比重很小且难以积聚,爆炸下限较高并有强烈气味等。 二、第二类粉尘或纤维爆炸性混合物的爆炸危险场所分为二级: 1、G-1级场所正常情况下能形成爆炸性混合物的场所; 2、G-2级场所正常情况下不能形成,但在不正常情况下能形成爆炸性混合物的场所; 三、第三类火灾危险场所分为三级: l、H-1级场所在生产过程中产生、使用、加工、贮存或转运闪点高于场所环境温度的可燃液体,在数量和配置上。引起火灾危险的场所; 2、H-1级场所在生产过程中悬浮状、堆积状的可燃粉尘或可燃纤维不可能形成爆炸性混合物,而在数量和配置上能引起火灾危险的场所; 3、H-3级场所固体状可燃物在数量和配置上能引起火灾危险的场所。 注:①正常情况是指正常的开车、运转、停车等(如敞开装料、卸料等); ②不正常情况是指装置或设备的事故损坏、误操作、维护不当和拆卸、检修等。 第2.2.2条对某些场所的等级划分,除应遵守本规范第2.2.1条的规定外,尚应根据其具体情况遵守下列规定: 一、对于气流良好的开敞或局部开敞式建筑物和构筑物或露天装置区域,在考虑比重、闪点、爆炸极限等各种因素的具体情况后,可降低一级。 二、正常情况下只能在场所的局部地区形成气体或蒸汽爆炸性混合物,其

信息安全漏洞分类及学习

信息安全漏洞分类及介绍 本文是一个安全漏洞相关的科普,介绍安全漏洞的概念认识,漏洞在几个维度上的分类及实例展示。 1 安全漏洞及相关的概念 本节介绍什么是安全漏洞及相关的概况。 1.1 安全漏洞的定义 我们经常听到漏洞这个概念,可什么是安全漏洞?想给它一个清晰完整的定义其实是非常困难的。如果你去搜索一下对于漏洞的定义,基本上会发现高大上的学术界和讲求实用的工业界各有各的说法,漏洞相关的各种角色,比如研究者、厂商、用户,对漏洞的认识也是非常不一致的。 从业多年,我至今都找不到一个满意的定义,于是我自己定义一个: 安全漏洞是信息系统在生命周期的各个阶段(设计、实现、运维等过程)中产生的某类问题,这些问题会对系统的安全(机密性、完整性、可用性)产生影响。 这是一个从研究者角度的偏狭义的定义,影响的主体范围限定在了信息系统中,以尽量不把我们所不熟悉的对象扯进来。 漏洞之所以被描述为某种”问题”,是因为我发现无法简单地用脆弱性、缺陷和Bug 等概念来涵盖它,而更象是这些概念的一个超集。 漏洞会在系统生命周期内的各个阶段被引入进来,比如设计阶段引入的一个设计得非常容易被破解的加密算法,实现阶段引入的一个代码缓冲区溢出问题,运维阶段的一个错误的安全配置,这些都有可能最终成为漏洞。 定义对安全的影响也只涉及狭义信息安全的三方面:机密性、完整性和可用性。漏洞造成的敏感信息泄露导致机密性的破坏;造成数据库中的信息被非法篡改导致完整性的破坏;造成服务器进程的崩溃导致可用性的丧失。漏洞也可能同时导致多个安全属性的破坏。

1.2 安全漏洞与Bug的关系 漏洞与Bug并不等同,他们之间的关系基本可以描述为:大部分的Bug影响功能性,并不涉及安全性,也就不构成漏洞;大部分的漏洞来源于Bug,但并不是全部,它们之间只是有一个很大的交集。可以用如下这个图来展示它们的关系 1.3 已知漏洞的数量 各个漏洞数据库和索引收录了大量已知的安全漏洞,下表是一个主流漏洞库的数量的大致估计,漏洞一般最早从20世纪90年代开始:

浅谈数据库安全技术研究

浅谈数据库安全技术研究 发表时间:2009-02-11T15:56:13.560Z 来源:《黑龙江科技信息》2008年9月下供稿作者:田丹刘申菊 [导读] 针对目前可能存在的威胁数据库安全性的各类风险,结合实例展开对于数据库安全技术研究。 摘要:从数据库安全性的基本概念入手,在其安全体系的基础上,针对目前可能存在的威胁数据库安全性的各类风险,结合实例展开对于数据库安全技术研究。 关键词:数据库安全性;安全体系;风险 引言 随着计算机网络技术的发展,越来越多的人们开始使用网络传送和共享数据,这不仅方便了用户,同时提高了数据的利用率。与此同时,数据在网络中传送的安全性以及保存这些数据的数据库的安全性也逐渐成为研究的热点。下面结合数据库安全体系的构成,分析各种潜在的安全威胁,结合实例进行对于数据库安全技术的研究。 1 数据库安全性概念及安全体系 数据库安全性是指保护数据库以防止非法用户的越权使用、窃取、更改或破坏数据。数据库安全性涉及到很多层面,例如SQL Server 数据库的安全性包括自身的安全机制、外部网络环境、操作人员的技术水平等。因此,数据库的安全性可以划分为三个层次:网络系统安全:这是数据库的第一个安全屏障。目前网络系统面临的主要威胁有木马程序、网络欺骗、入侵和病毒等。操作系统安全:本层次的安全问题主要来自网络内使用的操作系统的安全。例如目前通用的操作系统Windows 2003 Server主要包括:操作系统本身的缺陷;对操作系统的安全配置,即相关安全策略配置;病毒的威胁三个方面。 数据库管理系统安全:根据采用的数据库管理系统的不同采用的安全设置方法不同。针对SQL Server 2000可以由数据库管理员将数据库用户分类,不同的用户有不同的访问权限;也可以采用视图的方法进行信息隔离,防止用户对基本表的操作;同时要定期进行数据库备份操作,防止由于系统问题导致的数据丢失。 这三个层次构筑成数据库的安全体系,与数据安全的关系是逐步紧密的。 2 数据库系统面临的主要风险 数据库系统在实际应用中存在来自各方面的安全风险,最终引起各类安全问题。数据库系统的面临的安全风险大体划分为: 2.1操作系统的风险 数据库系统的安全性最终要靠操作系统和硬件设备所提供的环境,如果操作系统允许用户直接存取数据库文件,则在数据库系统中采取最可靠的安全措施也没有用。 2.2管理的风险 主要指用户的安全意识,对信息网络安全的重视程度及相关的安全管理措施。 2.3用户的风险 主要表现在用户账号和对特定数据库对象的操作权限。 2.4数据库管理系统内部的风险 3 数据库安全技术研究 针对以上存在的各种风险,提出以下几种防范技术。 3.1数据加密技术 对数据库中存储的重要数据进行加密处理,例如采用MD5 算法,以实现数据存储的安全保护。数据加密以后,在数据库表中存储的是加密后的信息,系统管理员也不能见到明文,只有在执行了相应的解密算法后,能正确进入数据库中,大大提高了关键数据的安全性。 3.2用户认证技术 用户认证技术是系统提供的最外层安全保护措施。对于SQL Server 2000提供了两种用户验证方式,即Windows用户身份验证和混合模式验证。通过用户身份验证,可以阻止未授权用户的访问,而通过用户身份识别,可以防止用户的越权访问。 3.3访问控制技术 访问控制是数据库管理系统内部对已经进入系统的用户的控制,可防止系统安全漏洞。通常采用下面两种方法进行:(1)按系统模块对用户授权 每个模块对不同用户设置不同权限,如用户A无权进入模块A、仅可查询模块B,用户B可以进入模块A,可以执行统计操作等。系统模块名、用户登录名与用户权限可保存在同一数据库中。 (2)将数据库系统权限赋予用户 用户访问服务器时需要认证用户的身份、确认用户是否被授权。通常数据库管理系统主要使用的是基于角色的访问控制。 3.4采取必要的防注入技术 目前流行的SQL Injection即“SQL注入”,就是利用某些数据库的外部接口把用户数据插入到实际的数据库操作语言当中,从而达到入侵数据库乃至操作系统的目的。典型的利用SQL Injection的攻击方法如下。 例如:使用用户名为tt,密码为rr的一个普通用户访问本地网站,其主机头为https://www.wendangku.net/doc/e818562370.html,,端口号为8081,在地址栏输入:https://www.wendangku.net/doc/e818562370.html,:8081/index.asp?username=tt&password=rr 返回“成功登录”。说明输入了正确的用户和密码,如果输入密码错误,如下: https://www.wendangku.net/doc/e818562370.html,:8081/index.asp?username=tt&password=yy 将返回“登录失败”。此时用户无法进入系统。但是,如果输入如下的数据: https://www.wendangku.net/doc/e818562370.html,/index.asp?username='tt' —— '&password=yy 则返回“成功登录”,即不需要密码可以直接进入系统。 以上就是SQL注入的应用,因为“——”在SQL Server中代表注释符,若针对系统默认的管理员用户Administrator,输入

SQL数据库修改表结构

S Q L数据库修改表结构-CAL-FENGHAI-(2020YEAR-YICAI)_JINGBIAN

SQL数据库修改表结构 修改表结构包括: 增加字段、删除字段、增加约束、删除约束、修改缺省值、修改字段数据类型、重命名字段、重命名表。 所有这些动作都是用 ALTER TABLE 命令执行的。 1、增加字段 ALTER TABLE products ADD description text; 你也可以同时在该字段上定义约束,使用通常的语法: ALTER TABLE products ADD description text CHECK (description <> ''); 实际上,所有在CREATE TABLE里描述的可以应用于字段之选项都可以在这里使用。不过,我们要注意的是缺省值必须满足给出的约束,否则ADD 将会失败。另外,你可以在你正确填充了新字段的数值之后再增加约束(见下文)。 2、删除字段 要删除一个字段,使用下面这样的命令: ALTER TABLE products DROP COLUMN description; 不管字段里有啥数据,都会消失。和这个字段相关的约束也会被删除。不过,如果这个字段被另外一个表的外键所引用,PostgreSQL 则不会隐含地删除该约束。你可以通过使用 CASCADE 来授权删除任何依赖该字段的东西:ALTER TABLE products DROP COLUMN description CASCADE; 3、增加约束 要增加一个约束,使用表约束语法。比如: ALTER TABLE products ADD CHECK (name <> ''); ALTER TABLE products ADD CONSTRAINT some_name UNIQUE (product_no); ALTER TABLE products ADD FOREIGN KEY (product_group_id) REFERENCES product_groups; ALTER TABLE Teacher add constraint df_sex default('男') for sex 要增加一个不能写成表约束的非空约束,使用下面语法: ALTER TABLE products ALTER COLUMN product_no SET NOT NULL; 这个约束将立即进行检查,所以表在添加约束之前必须符合约束条件。 4、删除约束 要删除一个约束,你需要知道它的名字。如果你给了它一个名字,那么事情就好办了。否则系统会分配一个生成的名字,这样你就需要把它找出来

信息安全检查表

广西食品药品检验所 信息安全检查表一、信息系统基本情况 信息系统基本情况①信息系统总数:个 ②面向社会公众提供服务的信息系统数:个 ③委托社会第三方进行日常运维管理的信息系统数:个,其中签订运维外包服务合同的信息系统数:个 互联网接入情况互联网接入口总数:个 其中:□联通接入口数量:个接入带宽:兆□电信接入口数量:个接入带宽:兆 □其他:接入口数量:个 接入带宽:兆 系统定级情况第一级:个第二级:个第三级:个第四级:个第五级:个未定级:个 系统安全 测评情况 最近2年开展安全测评(含风险评估、等级测评)系统数:个二、日常信息安全管理情况 人员管理①岗位信息安全和保密责任制度:□已建立□未建立 ②重要岗位人员信息安全和保密协议: □全部签订□部分签订□均未签订 ③人员离岗离职安全管理规定:□已制定□未制定 ④外部人员访问机房等重要区域管理制度:□已建立□未建立 资产管理①信息安全设备运维管理: □已明确专人负责□未明确 □定期进行配置检查、日志审计等□未进行 ②设备维修维护和报废销毁管理: □已建立管理制度,且维修维护和报废销毁记录完整□已建立管理制度,但维修维护和报废销毁记录不完整□尚未建立管理制度 三、信息安全防护管理情况

网络边界防护管理①网络区域划分是否合理:□合理□不合理 ②安全防护设备策略:□使用默认配置□根据应用自主配置 ③互联网访问控制:□有访问控制措施□无访问控制措施 ④互联网访问日志:□留存日志□未留存日志 信息系统安全管理①服务器安全防护: □已关闭不必要的应用、服务、端口□未关闭 □帐户口令满足8位,包含数字、字母或符号□不满足 □定期更新帐户口令□未能定期更新□定期进行漏洞扫描、病毒木马检测□未进行 ②网络设备防护: □安全策略配置有效□无效 □帐户口令满足8位,包含数字、字母或符号□不满足 □定期更新帐户口令□未能定期更新□定期进行漏洞扫描、病毒木马检测□未进行 ③信息安全设备部署及使用: □已部署有防病毒、防火墙、入侵检测、安全审计等功能的设备□未部署□安全策略配置有效□无效 门户网站应用管理门 户 网 站 管 理 网站域名:_______________ IP地址:_____________ 是否申请中文域名:□是_______________ □否 ①网站是否备案:□是□否 ②门户网站账户安全管理: □已清理无关帐户□未清理 □无:空口令、弱口令和默认口令□有 ③清理网站临时文件、关闭网站目录遍历功能等情况: 口已清理口未清理 ④门户网站信息发布管理: □已建立审核制度,且审核记录完整 □已建立审核制度,但审核记录不完整 □尚未建立审核制度

数据库结构分类

1、层次数据库结构 层次数据库结构将数据通过一对多或父结点对子结点的方式组织起来。一个层次数据库中,根表或父表位于一个类似于树形结构的最上方,它的子表中包含相关数据。层次数据库模型的结构就像是一棵倒转的树。 优点: ?快速的数据查询 ?便于管理数据的完整性 缺点: ?用户必须十分熟悉数据库结构 ?需要存储冗余数据 2、网状数据库结构 网状数据库结构是用连接指令或指针来组织数据的方式。数据间为多对多的关系。矢量数据描述时多用这种数据结构。 优点: ?快速的数据访问 ?用户可以从任何表开始访问其他表数据 ?便于开发更复杂的查询来检索数据 缺点: ?不便于数据库结构的修改 ?数据库结构的修改将直接影响访问数据库的应用程序 ?用户必须掌握数据库结构 3、关系数据库结构 这就目前最流行的数据库结构了。数据存储的主要载体是表,或相关数据组。有一对一、一对多、多对多三种表关系。表关联是通过引用完整性定义的,这是通过主码和外码(主键或外键)约束条件实现的。

优点: ?数据访问非常快 ?便于修改数据库结构 ?逻辑化表示数据,因此用户不需要知道数据是如何存储的 ?容易设计复杂的数据查询来检索数据 ?容易实现数据完整性 ?数据通常具有更高的准确性 ?支持标准SQL语言 缺点: ?很多情况下,必须将多个表的不同数据关联起来实现数据查询 ?用户必须熟悉表之间的关联关系 ?用户必须掌握SQL语言 4、面向对象数据库结构 它允许用对象的概念来定义与关系数据库交互。值得注意的是面向对象数据库设计思想与面向对象数据库管理系统理论不能混为一谈。前者是数据库用户定义数据库模式的思路,后者是数据库管理程序的思路。 面向对象数据库中有两个基本的结构:对象和字面量。对象是一种具有标识的数据结构,这些数据结构可以用来标识对象之间的相互关系。字面量是与对象相关的值,它没有标识符。 优点: ?程序员只需要掌握面向对象的概念,而不要掌握与面向对象概念以及关系数据库有关的存储 ?对象具有继承性,可以从其他对象继承属性集 ?大量应用软件的处理工作可以自动完成 ?从理论上说,更容易管理对象 ?面向对象数据模型与面向对象编程工具更兼容 缺点:

产品表与分类表数据库设计

原文地址:https://www.wendangku.net/doc/e818562370.html,/index.php/archives/95/ 问题的提出:网上商城对产品进行了很多分类,不同的分类产品又有不同的属性,比如,电脑的属性有:CUP,内存,主板,硬盘等等,服装的属性有:布料,尺寸,颜色等等,那么产品表以及产品分类表应该如何设计才能满足不同类型产品的区别呢? 解决方案: 1、产品分类表的设计 第一种设计思路:使用树形结构,递归的形式,可以对产品进行N级分类,只要你喜欢,树形结构在数据库的设计中经常用到,比如功能菜单表等。以下是一个简单的产品分类表。 说明:上级类别ID为该表的外键,并关联到本级类别ID,这样就可以对产进行N级分类了,这种设计思想十分灵活,是无限分类中最常用到的。 第二种设计思路:定义N个类别表,并对他们进行关联,如图:

说明:这种设计在项目中没有人会使用它,因为产品的分类是不固定的,很难在数据库设计的时候确定类别表的个数,很不灵活。不过省分城市分类有用这样子的设计 2、产品表的设计 第一种设计思路:直接在产品表预留N个字段,用到的时候直接插入数据,如图 可行性:会产生很多字段的冗余,并且不知道到底需要多少个字段,数据类型也不能确定,可行性比较低,但是这种设计也有它的优点,就是表的数量少,其他的优点我实在找不出来了,所以,在项目中这种设计思想也不会用到。 第二种设计思路:在提及这种设计思路前,首先得了解数据表可以分为两种结构,一种是横表,也就是我们经常用到的表结构,另外一种是纵表,这种结构平时我们用到的表少,所以我也是今天通过请教别人才知有这种表结构的。什么是纵表,它有哪些优点和缺点呢?通过两张图片对比来了解或许会更清楚 横表的结构: 纵表的结构: 可以看出横表的优点是很直观,它是根据现行业务逻辑定制,设计简单,易操作,缺点是当业务逻辑发生拓展时,大多情况下要更改表的结构。纵表的数据让人看

火灾危险性分类

一、生产物品的火灾危险性分类

【注】同一座厂房或厂房的任一防火分区内有不同火灾危险性生产时,厂房或防火分区内的生产火灾危险性类别应按火灾危险性较大的部分确定。当生产过程中使用或产生易燃、可燃物的量较少,不足以构成爆炸或火灾危险时,可按实际情况确定。 《建规》(厂房) 1、火灾危险性较大的生产部分占本层或本防火分区建筑面积的比例小于5%,或丁、戊类厂房内的油漆工段小于10%,且发生火灾事故时不足以蔓延到其他部位或火灾危险性较大的生产部分采取了有效的防火措施。 2、丁、戊类厂房内的油漆工段,当采用封闭喷漆工艺,封闭喷漆空间内保持负压,油漆工段设置可燃气体探测报警系统或自动抑爆系统,且油漆工段占其所在防火分区建筑面积的比例不大于20%。 【例题】某面粉加工厂的面粉碾磨车间为3层钢筋混凝土结构建筑,建筑高度为25m,建筑面积共3600㎡。根据生产的火灾危险性分类标准,该面粉碾磨车间的火灾危险性类别应确定为().(2015年) A.甲类 B.乙类 C.丙类 D.丁类 【思考题】某戊类生产车间内,甲类生产部分占该车间建筑面积的比例为2%,乙类生产部分占该车间建筑面积的比例为2%,丙类生产部分占该车间建筑面积的比例为2%,丁类生产部分占该车间建筑面积的比例为2%,且发生火灾事故时不足以蔓延到其他部位,则该车间应判定为哪类火灾危险性? 【解析】当同一厂房或防火分区内危险性较大的生产部分建筑面积占比大于5%时,应按照危险性较大的部分确定,甲类占比2%,乙类危险性及以上占比4%,丙类危险性及以上占比6%,故该车间火灾危险性应按丙类确定。 主讲老师一只船教育郝老师 学员刘叙麟整理 二零一八年五月二日

脆弱性评估文档 0002

产品脆弱性评估文档 脆弱性检测是信息安全风险评估的重点。脆弱性检测一般以信息系统脆弱性的分类为切入点,以脆弱性特征库的建立为工作的重点,以确定脆弱性采集方案为最终目标。脆弱性的分类方法为特征库中的脆弱性提供了组织形式,特征库中包含的脆弱性的粒度将决定脆弱性的采集方案[1]。在国际标准化组织(ISO)所制定的第13335 号信息安全管理指南中,将脆弱性检测从资产的角度进行分类,提出了物理层面、人员、管理等重要概念。在国家标准《信息安全风险评估指南》中,明确将脆弱性分成物理、网络、系统、应用与管理五大方面,并提出从这五个方面来识别脆弱性。本文对信息系统的应用脆弱性检测的方法进行研究,提出了应用脆弱性检测的一些指导方法。 1.隐蔽信道技术分析 隐蔽信道是资源配置策略和资源管理执行结果的信道。利用正常情况下不认为是数据客体的实体,从一个主体到另一个主体进行信息传输的信道,称为隐蔽信道。因此,TCSEC定义隐蔽信道是一个通信信道,它允许进程以一种违反系统安全策略的方式传递信息:隐蔽信道只和非自主访问安全策略有关,与自主访问安全模型无关。隐蔽信道是一种可用于在用户之间传递信息的机制,而这种机制是系统不允许的。 隐蔽信道又分为隐蔽存储信道和时间隐蔽信道。 隐蔽存储信道:如果一个进程直接或间接地写一个数据变量,另外一个进程直接或间接地读这个数据变量,这样形成的隐蔽信道就称为隐蔽存储信道。 时间隐蔽信道:如果一个进程通过调整它自己使用的系统资源(例如:CPU时间)的方法,从而影响到实际的响应时间,另一个进程通过观察这个响应时间,获取相应的信息。这样形成的隐蔽信道就称为时间隐蔽信道。 不管是隐蔽存储信道还是时间隐蔽信道,发送者和接收者之间的信息必须有同步关系。